вирус это код обладающий способностью к распространению путем внедрения в другие программы

Тест на тему «ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ»

Тест ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

1. Под информационной безопасностью понимается…

А) защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или случайного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений в том числе владельцам и пользователям информации и поддерживающей инфраструктуре.

Б) программный продукт и базы данных должны быть защищены по нескольким направлениям от воздействия

В) нет правильного ответа

2. Защита информации – это..

А) комплекс мероприятий, направленных на обеспечение информационной безопасности.

Б) процесс разработки структуры базы данных в соответствии с требованиями пользователей

В) небольшая программа для выполнения определенной задачи

А) от компьютеров

Б) от поддерживающей инфраструктуры

В) от информации

А) целостность

Б) достоверность

В) конфиденциальность

А) возможность за приемлемое время получить требуемую информационную услугу.

Б) логическая независимость

В) нет правильного ответа

А) целостность информации

Б) непротиворечивость информации

В) защищенность от разрушения

А) защита от несанкционированного доступа к информации

Б) программ и программных комплексов, обеспечивающих технологию разработки, отладки и внедрения создаваемых программных продуктов

В) описание процедур

А) получения определенных информационных услуг

Б) обработки информации

В) все ответы правильные

А) статическую

Б) динамичную

В) структурную

А) анализе потока финансовых сообщений

Б) обработке данных

В) при выявлении кражи, дублирования отдельных сообщений

А) сведения о технических каналах утечки информации являются закрытыми

Б) на пути пользовательской криптографии стоят многочисленные технические проблемы

В) все ответы правильные

А) потенциальная возможность определенным образом нарушить информационную безопасность

Б) система программных языковых организационных и технических средств, предназначенных для накопления и коллективного использования данных

В) процесс определения отвечает на текущее состояние разработки требованиям данного этапа

А) попытка реализации угрозы

Б) потенциальная возможность определенным образом нарушить информационную безопасность

В) программы, предназначенные для поиска необходимых программ.

А) потенциальный злоумышленник

Б) злоумышленник

В) нет правильного ответа

А) промежуток времени от момента, когда появится возможность слабого места и до момента, когда пробел ликвидируется.

Б) комплекс взаимосвязанных программ для решения задач определенного класса конкретной предметной области

В) формализованный язык для описания задач алгоритма решения задачи пользователя на компьютере

А) должно стать известно о средствах использования пробелов в защите.

Б) должны быть выпущены соответствующие заплаты.

В) заплаты должны быть установлены в защищаемой И.С.

17. Угрозы можно классифицировать по нескольким критериям:

А) по спектру И.Б.

Б) по способу осуществления

В) по компонентам И.С.

А) отказ пользователей

Б) отказ поддерживающей инфраструктуры

В) ошибка в программе

А) отступление от установленных правил эксплуатации

Б) разрушение данных

В) все ответы правильные

А) ошибки при конфигурировании системы

Б) отказы программного или аппаратного обеспечения

В) выход системы из штатного режима эксплуатации

21. По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

А) невозможность и нежелание обслуживающего персонала или пользователя выполнять свои обязанности

Б) обрабатывать большой объем программной информации

В) нет правильного ответа

А) вредоносная функция

Б) внешнее представление

В) способ распространения

А) вирусы

Б) черви

В) все ответы правильные

А) код обладающий способностью к распространению путем внедрения в другие программы

Б) способность объекта реагировать на запрос сообразно своему типу, при этом одно и то же имя метода может использоваться для различных классов объектов

В) небольшая программа для выполнения определенной задачи

А) код способный самостоятельно, то есть без внедрения в другие программы вызывать распространения своих копий по И.С. и их выполнения

Б) код обладающий способностью к распространению путем внедрения в другие программы

В) программа действий над объектом или его свойствами

А) предметную

Б) служебную

В) глобальную

А) случайные

Б) преднамеренные

В) природные

А) объективные

Б) субъективные

В) преднамеренные

А) нарушение права собственности

Б) нарушение содержания

В) внешняя среда

А) случайные угрозы

Б) преднамеренные угрозы

В) природные угрозы

А) нарушение работоспособности элемента системы, что приводит к невозможности выполнения им своих функций

Б) некоторая последовательность действий, необходимых для выполнения конкретного задания

В) структура, определяющая последовательность выполнения и взаимосвязи процессов

А) неправильное выполнение элементом одной или нескольких функций происходящее в следствии специфического состояния

Б) нарушение работоспособности элемента системы, что приводит к невозможности выполнения им своих функций

В) негативное воздействие на программу

А) такое нарушение работоспособности какого-либо элемента системы в следствии чего функции выполняются неправильно в заданный момент

Б) неправильное выполнение элементом одной или нескольких функций происходящее в следствие специфического состояния

В) объект-метод

А) негативное воздействие на систему в целом или отдельные элементы

Б) нарушение работоспособности какого-либо элемента системы в следствии чего функции выполняются неправильно в заданный момент

В) нарушение работоспособности элемента системы, что приводит к невозможности выполнения им своих функций

А) ресурсы автоматизированных систем

Б) организационно-правовое обеспечение

В) человеческий компонент

А) системные порты

Б) администрация

В) программное обеспечение

А) лингвистическое обеспечение

Б) техническое обеспечение

В) все ответы правильные

А) сильной защиты

Б) особой защиты

В) слабой защиты

А) пассивные

Б) активные

В) полупассивные

А) совокупность законодательных актов, нормативно-правовых документов, руководств, требований, которые обязательны в системе защиты информации

Б) система программных языковых организационных и технических средств, предназначенных для накопления и коллективного использования данных

В) нет правильного ответа

А) международно-правовые нормы

Б) национально-правовые нормы

В) все ответы правильные

А) государственную тайну

Б) конфиденциальную информацию

В) достоверную информацию

А) сведения, защищаемые государством в области военной, экономической … деятельности

Б) документированная информация

В) нет правильного ответа

А) программа, специально разработанная для нарушения нормального функционирования систем

Б) упорядочение абстракций, расположение их по уровням

В) процесс разделения элементов абстракции, которые образуют ее структуру и поведение

А) трудовой договор сотрудников

Б) должностные обязанности руководителей

В) коллективный договор

А) взаимоотношения исполнителей

Б) подбор персонала

В) регламентация производственной деятельности

А) хранение документов

Б) проведение тестирования средств защиты информации

В) пропускной режим

А) аппаратные

Б) криптографические

В) физические

А) специальные программы и системы защиты информации в информационных системах различного назначения

Б) структура, определяющая последовательность выполнения и взаимосвязи процессов, действий и задач на протяжении всего жизненного цикла

В) модель знаний в форме графа в основе таких моделей лежит идея о том, что любое выражение из значений можно представить в виде совокупности объектов и связи между ними

50. Криптографические средства – это…

А) средства специальные математические и алгоритмические средства защиты информации, передаваемые по сетям связи, хранимой и обрабатываемой на компьютерах с использованием методов шифрования

Б) специальные программы и системы защиты информации в информационных системах различного назначения

В) механизм, позволяющий получить новый класс на основе существующего

Если Вы считаете, что материал нарушает авторские права либо по каким-то другим причинам должен быть удален с сайта, Вы можете оставить жалобу на материал.

Курс повышения квалификации

Дистанционное обучение как современный формат преподавания

Курс профессиональной переподготовки

Информатика: теория и методика преподавания в образовательной организации

Курс профессиональной переподготовки

Математика и информатика: теория и методика преподавания в образовательной организации

Онлайн-конференция для учителей, репетиторов и родителей

Формирование математических способностей у детей с разными образовательными потребностями с помощью ментальной арифметики и других современных методик

Международная дистанционная олимпиада Осень 2021

Найдите материал к любому уроку, указав свой предмет (категорию), класс, учебник и тему:

также Вы можете выбрать тип материала:

Общая информация

Похожие материалы

Лекция на тему «Понятие информационной безопасности. Основные составляющие.»

Игра в логические операции

Презентация «БАЗЫ ДАННЫХ» 11 класс

Тест. «Общение в Интернете в реальном времени»

Презентация «Разновидности объектов и их классификация»

Практическая работа №1 «Основные объекты операционной системы Windows»

Методическая разработка практического занятия «Оформление абзацев документов. Колонтитулы».

Конспект урока. Электронные таблицы. 7-й класс

Не нашли то что искали?

Воспользуйтесь поиском по нашей базе из

5171155 материалов.

Вам будут интересны эти курсы:

Оставьте свой комментарий

Авторизуйтесь, чтобы задавать вопросы.

На «Госуслугах» пройдет эксперимент по размещению документов об образовании

Время чтения: 2 минуты

В пяти регионах России протестируют новую систему оплаты труда педагогов

Время чтения: 2 минуты

В Москве планируют внедрить экспресс-тестирование на коронавирус в школах

Время чтения: 1 минута

Екатерина Костылева из Тюменской области стала учителем года России – 2021

Время чтения: 1 минута

В России выбрали лучшего педагога-психолога

Время чтения: 1 минута

Меньше половины россиян довольны качеством обучения в школах

Время чтения: 2 минуты

Подарочные сертификаты

Ответственность за разрешение любых спорных моментов, касающихся самих материалов и их содержания, берут на себя пользователи, разместившие материал на сайте. Однако администрация сайта готова оказать всяческую поддержку в решении любых вопросов, связанных с работой и содержанием сайта. Если Вы заметили, что на данном сайте незаконно используются материалы, сообщите об этом администрации сайта через форму обратной связи.

Все материалы, размещенные на сайте, созданы авторами сайта либо размещены пользователями сайта и представлены на сайте исключительно для ознакомления. Авторские права на материалы принадлежат их законным авторам. Частичное или полное копирование материалов сайта без письменного разрешения администрации сайта запрещено! Мнение администрации может не совпадать с точкой зрения авторов.

Вредоносное программное обеспечение

Одним из опаснейших способов проведения атак и совершения компьютерных преступлений является внедрение в атакуемые системы вредоносного программного обеспечения. В УК ДНР в главе 28 «преступления в сфере компьютерной информации» есть статья 318, которая указывает, что создание, использование и распространение вредоносных компьютерных программ также является одним из способов (методов) совершения компьютерных преступлений. Поэтому рассмотрим подробнее виды и возможности вредоносных программ.

Мы выделим следующие грани вредоносного ПО:

Часть, осуществляющую разрушительную функцию, будем называть «бомбой” (хотя, возможно, более удачными терминами были бы «заряд» или «боеголовка»). Вообще говоря, спектр вредоносных функций неограничен, поскольку «бомба”, как и любая другая программа, может обладать сколь угодно сложной логикой, но обычно «бомбы» предназначаются для:

• внедрения другого вредоносного ПО;

• получения контроля над атакуемой системой;

• агрессивного потребления ресурсов;

• изменения или разрушения программ и/или данных.

По механизму распространения различают:

Вирусы обычно распространяются локально, в пределах узла сети; для передачи по сети им требуется внешняя помощь, такая как пересылка зараженного файла. «Черви”, напротив, ориентированы в первую очередь на путешествия по сети.

Иногда само распространение вредоносного ПО вызывает агрессивное потребление ресурсов и, следовательно, является вредоносной функцией. Например, «черви» «съедают» полосу пропускания сети и ресурсы почтовых систем. По этой причине для атак на доступность они не нуждаются во встраивании специальных «бомб”.

Вредоносный код, который выглядит как функционально полезная программа, называется троянским. Например, обычная программа, будучи пораженной вирусом, становится троянской; порой троянские программы изготавливают вручную и подсовывают доверчивым пользователям в какой- либо привлекательной упаковке.

Отметим, что данные нами определения и приведенная классификация вредоносного ПО отличаются от общепринятых. Например, в ГОСТ Р 51275-99 «Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения» содержится следующее определение:

На наш взгляд, подобное определение неудачно, поскольку в нем смешаны функциональные и транспортные аспекты.

Окно опасности для вредоносного ПО появляется с выпуском новой разновидности «бомб», вирусов и/или «червей» и перестает существовать с обновлением базы данных антивирусных программ и наложением других необходимых заплат.

По традиции из всего вредоносного ПО наибольшее внимание общественности приходится на долю вирусов. Однако до марта 1999 года с полным правом можно было утверждать, что «несмотря на экспоненциальный рост числа известных вирусов, аналогичного роста количества инцидентов, вызванных ими, не зарегистрировано. Соблюдение несложных правил «компьютерной гигиены» практически сводит риск заражения к нулю. Там, где работают, а не играют, число зараженных компьютеров составляет лишь доли процента».

В данном случае нам хотелось бы отметить два момента.

Как это часто бывает, вслед за «Melissa» появилась на свет целая серия вирусов, «червей» и их комбинаций: «Explorer.zip» (июнь 1999), «Bubble Boy» (ноябрь 1999), «ILOVEYOU» (май 2000) и т.д. Не то что бы от них был особенно большой ущерб, но общественный резонанс они вызвали немалый.

Для внедрения «бомб» часто используются ошибки типа «переполнение буфера», когда программа, работая с областью памяти, выходит за границы допустимого и записывает в нужные злоумышленнику места определенные данные. Так действовал еще в 1988 году знаменитый «червь Морриса»; в июне 1999 года хакеры нашли способ использовать аналогичный метод по отношению к Microsoft Internet Information Server (IIS), чтобы получить контроль над Web-сервером. Окно опасности охватило сразу около полутора миллионов серверных систем.

Не забыты современными злоумышленниками и испытанные троянские программы. Например, «троянцы» Back Orifice и Netbus позволяют получить контроль над пользовательскими системами с различными вариантами MS-Windows.

Таким образом, действие вредоносного ПО может быть направлено не только против доступности, но и против других основных аспектов информационной безопасности.

Наиболее распространенные угрозы

Некоторые примеры угроз доступности

Действительно опасны протечки водопровода и отопительной системы. Часто организации, чтобы сэкономить на арендной плате, снимают помещения в домах старой постройки, делают косметический ремонт, но не меняют ветхие трубы. Автору курса довелось быть свидетелем ситуации, когда прорвало трубу с горячей водой, и системный блок компьютера (это была рабочая станция производства Sun Microsystems) оказался заполнен кипятком. Когда кипяток вылили, а компьютер просушили, он возобновил нормальную работу, но лучше таких опытов не ставить.

Летом, в сильную жару, норовят сломаться кондиционеры, установленные в серверных залах, набитых дорогостоящим оборудованием. В результате значительный ущерб наносится и репутации, и кошельку организации.

Общеизвестно, что периодически необходимо производить резервное копирование данных. Однако даже если это предложение выполняется, резервные носители зачастую хранят небрежно (к этому мы еще вернемся при обсуждении угроз конфиденциальности), не обеспечивая их защиту от вредного воздействия окружающей среды. И когда требуется восстановить данные, оказывается, что эти самые носители никак не желают читаться.

Перейдем теперь к угрозам доступности, которые будут похитрее засоров канализации. Речь пойдет о программных атаках на доступность.

Программа «Teardrop» удаленно «подвешивает» компьютеры, эксплуатируя ошибку в сборке фрагментированных IP-пакетов.

Вредоносное программное обеспечение

Мы выделим следующие грани вредоносного ПО :

По механизму распространения различают:

В данном случае нам хотелось бы отметить два момента.

Таким образом, действие вредоносного ПО может быть направлено не только против доступности, но и против других основных аспектов информационной безопасности.

Наиболее распространенные угрозы

Некоторые примеры угроз доступности

Действительно опасны протечки водопровода и отопительной системы. Часто организации, чтобы сэкономить на арендной плате, снимают помещения в домах старой постройки, делают косметический ремонт, но не меняют ветхие трубы. Автору курса довелось быть свидетелем ситуации, когда прорвало трубу с горячей водой, и системный блок компьютера (это была рабочая станция производства Sun Microsystems) оказался заполнен кипятком. Когда кипяток вылили, а компьютер просушили, он возобновил нормальную работу, но лучше таких опытов не ставить.

Летом, в сильную жару, норовят сломаться кондиционеры, установленные в серверных залах, набитых дорогостоящим оборудованием. В результате значительный ущерб наносится и репутации, и кошельку организации.

Общеизвестно, что периодически необходимо производить резервное копирование данных. Однако даже если это предложение выполняется, резервные носители зачастую хранят небрежно (к этому мы еще вернемся при обсуждении угроз конфиденциальности), не обеспечивая их защиту от вредного воздействия окружающей среды. И когда требуется восстановить данные, оказывается, что эти самые носители никак не желают читаться.

Перейдем теперь к угрозам доступности, которые будут похитрее засоров канализации. Речь пойдет о программных атаках на доступность.

Программа «Teardrop» удаленно «подвешивает» компьютеры, эксплуатируя ошибку в сборке фрагментированных IP-пакетов.

Вредоносное программное обеспечение

Мы выделим следующие грани вредоносного ПО :

По механизму распространения различают:

В данном случае нам хотелось бы отметить два момента.

Таким образом, действие вредоносного ПО может быть направлено не только против доступности, но и против других основных аспектов информационной безопасности.

Программно-математическое воздействие

Вредоносные программы и их классификация

Основными путями проникновения вредоносных программ в АС, в частности, на компьютер, являются сетевое взаимодействие и съемные носители информации (флешки, диски и т.п.). При этом внедрение в систему может носить случайный характер.

Основными видами вредоносных программ являются:

К программным закладкам относятся программы и фрагменты программного кода, предназначенные для формирования недекларированных возможностей легального программного обеспечения.

Недекларированные возможности программного обеспечения – функциональные возможности программного обеспечения, не описанные в документации[10.2]. Программная закладка часто служит проводником для других вирусов и, как правило, не обнаруживаются стандартными средствами антивирусного контроля.

Закладки иногда делят на программные и аппаратные, но фактически все закладки – программные, так как под аппаратными закладками подразумеваются так называемые прошивки.

Программные закладки различают в зависимости от метода их внедрения в систему:

Для выявления программных закладок часто используется качественный подход, заключающийся в наблюдении за функционированием системы, а именно:

Существуют также диагностические методы обнаружения закладок. Так, например, антивирусы успешно находят загрузочные закладки. С инициированием статической ошибки на дисках хорошо справляется Disk Doctor, входящий в распространенный комплекс утилит Norton Utilities. К наиболее распространенным программным закладкам относится » троянский конь «.

Троянским конем называется:

Перечислим основные виды троянских программ и их возможности:

Абсолютно все программные закладки, независимо от метода их внедрения в компьютерную систему, срока их пребывания в оперативной памяти и назначения, имеют одну общую черту: обязательное выполнение операции записи в оперативную или внешнюю память системы. При отсутствии данной операции никакого негативного влияния программная закладка оказать не может.

Вирус (компьютерный, программный) – исполняемый программный код или интерпретируемый набор инструкций, обладающий свойствами несанкционированного распространения и самовоспроизведения. Созданные дубликаты компьютерного вируса не всегда совпадают с оригиналом, но сохраняют способность к дальнейшему распространению и самовоспроизведению. Таким образом, обязательным свойством программного вируса является способность создавать свои копии и внедрять их в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению.

Жизненный цикл вируса состоит из следующих этапов:

Классификация вирусов и сетевых червей представлена на рисунке 10.1.

В случае дискеты или CD-диска управление получает boot-сектор диска, который анализирует таблицу параметров диска (ВРВ — BIOS Parameter Block ), высчитывает адреса системных файлов ОС, считывает их в память и запускает на выполнение. Системными файлами обычно являются MSDOS.SYS и IO.SYS, либо IBMDOS.COM и IBMBIO.COM, либо другие в зависимости от установленной версии DOS, и/или Windows, или других ОС. Если же на загрузочном диске отсутствуют файлы операционной системы, программа, расположенная в boot-секторе диска, выдает сообщение об ошибке и предлагает заменить загрузочный диск.

Файловые вирусы – вирусы, которые заражают непосредственно файлы. Файловые вирусы можно разделить на три группы в зависимости от среды, в которой распространяется вирус:

Для существования макровирсуов в конкретном редакторе встроенный в него макроязык должен обладать следующими возможностями:

Данным условиям удовлетворяют прикладные программы Microsoft Word, Excel и Microsoft Access. Они содержат в себе макроязыки: Word Basic, Visual Basic for Applications. Современные макроязыки обладают вышеперечисленными особенностями с целью предоставления возможности автоматической обработки данных.

Основные деструктивные действия, выполняемые вирусами и червями :

На этапе подготовки вирусных копий современные вирусы часто используют методы маскировки копий с целью затруднения их нахождения антивирусными средствами[10.4]:

Сочетание этих двух технологий приводит к появлению следующих типов вирусов.

На этапе проникновения в систему черви делятся преимущественно по типам используемых протоколов:

По деструктивным возможностям вирусы и сетевые черви можно разделить на:

Но даже если в алгоритме вируса не найдено ветвей, наносящих ущерб системе, этот вирус нельзя с полной уверенностью назвать безвредным, так как проникновение его в компьютер может вызвать непредсказуемые и порой катастрофические последствия. Ведь вирус, как и всякая программа, имеет ошибки, в результате которых могут быть испорчены как файлы, так и сектора дисков (например, вполне безобидный на первый взгляд вирус DenZuk довольно корректно работает с 360-килобайтовыми дискетами, но может уничтожить информацию на дискетах большего объема). До сих пор попадаются вирусы, определяющие СОМ или ЕХЕ не по внутреннему формату файла, а по его расширению. Естественно, что при несовпадении формата и расширения имени файл после заражения оказывается неработоспособным. Возможно также «заклинивание» резидентного вируса и системы при использовании новых версий DOS, при работе в Windows или с другими мощными программными системами.

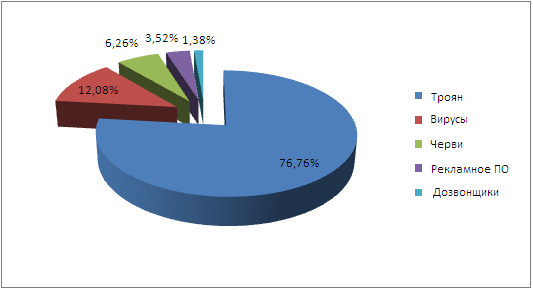

Согласно аналитическому отчету о вирусной активности компании Panda Security за 3 квартал 2011 года соотношение созданных вредоносных программ имело вид, представленный на рисунке 10.2.