какую секретную информацию хранит windows

Windows знает все, что вы делали на ПК, и может показать это другим. Как посмотреть и отключить папку с компроматом

Однако, есть и противоположная сторона. Вы сами сможете посмотреть, кто и что делает на вашем компьютере. Также можно вычислить действия вирусов и других вредоносных программ.

Как зайти в эту секретную папку и как ее отключить, рассмотрим далее.

Смотрим секретную папку

Зайти в эту папку несложно, достаточно зажать комбинацию WIN+R и ввести команду recent

Отроется список файлов и папок, которые вы могли открывать последнее время. Отсортируйте все по дате, для удобства.

Кстати, здесь отображаются элементы, которые открывались именно в вашей учетной записи.

В целом все понятно. Папки, ярлыки, файлы выглядят как надо. Но кроме них, есть такие элементы

Здесь не совсем понятно, что это и кем открывалось. Если нажать на расположение файла, то тоже ничего не получим

Это означает, что команда выполнялась какой либо программой, либо вирусом. Проверьте, включены ли у вас были в автозапуске какие-либо программы, чтобы сопоставить выполнение данных команд с программами.

Таким образом, вы можете вычислить, кто и что делает на вашем ПК. Также есть возможность вычислить вирусной активностью.

Отключаем секретную папку

Если в не хотите, чтобы Windows собирала о вас эти данные, то папку можно отключить.

Снова жмем WIN+R и вводим команду gpedit.msc

В нижеперечисленных пунктах делаем следующее. Жмем по ним 2 раза, и в открывшемся меню выбираем «включено», и жмем ОК.

Таким образом, мы избавились от этой папки, что записывала все ваши действия. Это снизит нагрузку на компьютер, и вам больше не придется чистить историю действий.

Если у вас нет этой папки. Это не значит что ее не должно быть. Она была отключена сторонними программами по оптимизации Windows, по типу Tweaker.

Скрытые и системные файлы Windows

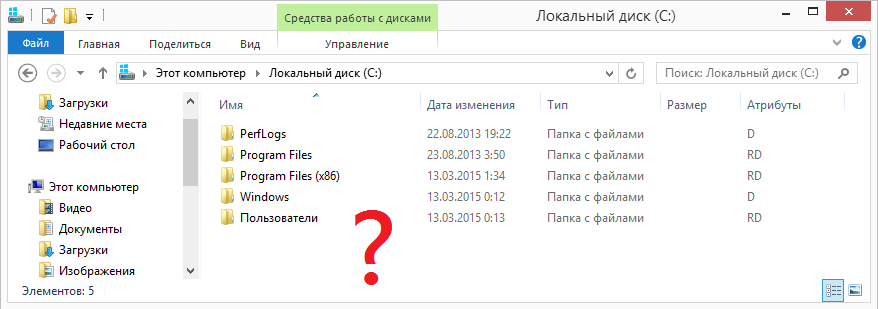

Сегодня речь пойдет о скрытых и системных файлах в Windows, а также о способах работы с ними. Для примера возьмем файл подкачки pagefile.sys. Нам совершено точно известно, что он должен находиться в корне системного диска С, однако если открыть проводник Windows, то этого файла мы там не увидим.

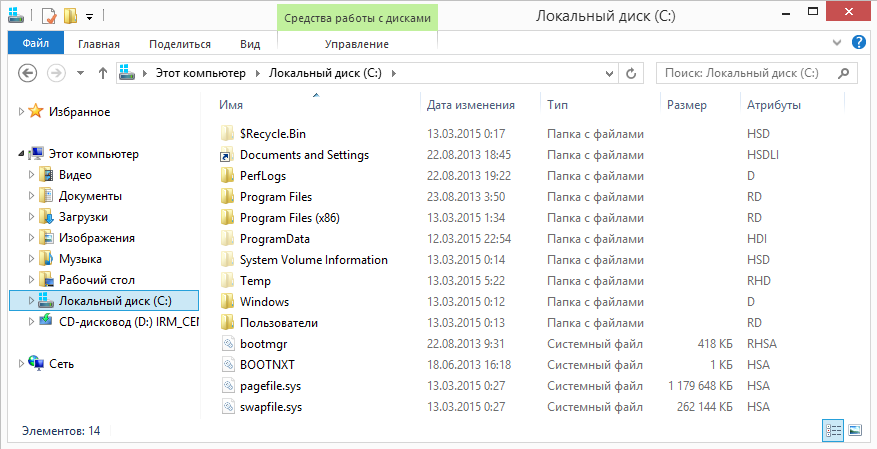

Дело в том, что операционная система скрывает некоторые важные системные файлы, защищая их от излишне любопытных пользователей. Для сравнения, так выглядит проводник с включенным отображением скрытых\системных объектов.

Атрибуты

За отображение файлов и папок в проводнике Windows отвечают специальные метаданные — атрибуты. Вот описание некоторых из них:

H — скрытый (hidden). Скрывает файл, делая его невидимым в проводнике Windows;

S — системный (system). Указывает ОС обрабатывать файл как системный;

R — только для чтения (read-only). Защищает файл от изменения, делая его доступным только на чтение;

A — архивный (archive). Указывает на то, что со времени последней архивации файл был изменен, используется системами резервного копирования;

I — проиндексированный (indexed). Указывает на то, что содержимое файла не должно индексироваться;

D — директория (directory). Указывает на то, что объект является директорией;

L — ссылка (link). Указывает на то, что объект является ссылкой.

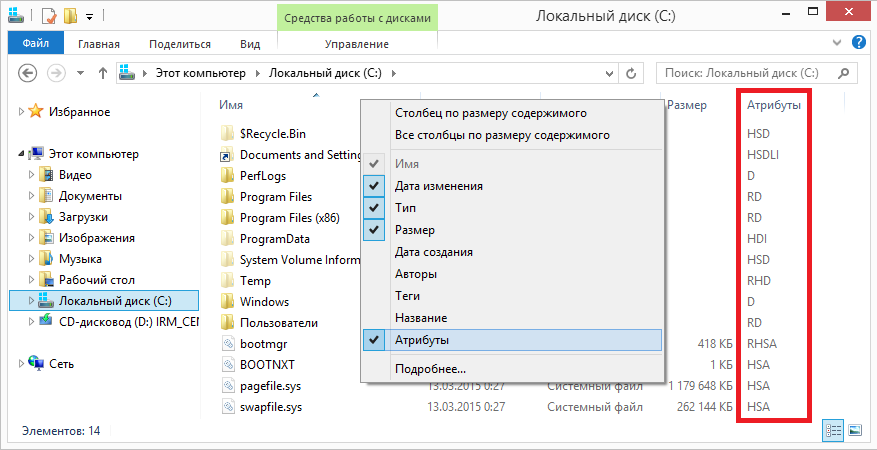

Проводник умеет показывать атрибуты файлов так же, как любые другие свойства (тип, размер, и пр.). Для этого надо кликнуть правой клавишей мыши по названию столбца и в отметить в контекстном меню пункт «Атрибуты».

Как видите, все скрытые файлы имеют атрибуты H или HS. Именно эти атрибуты влияют на то, будет ли файл отображаться в проводнике или нет. Соответственно, увидеть скрытые файлы можно двумя способами — включив их отображение в проводнике (или другом файловом менеджере) или сняв эти атрибуты.

Включение отображения скрытых файлов

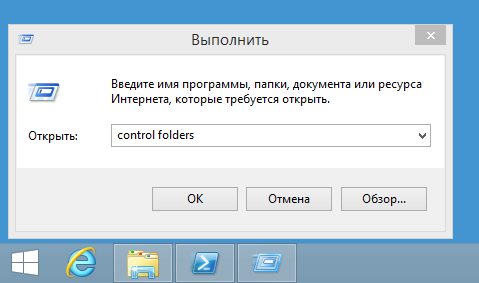

Настройки отображения скрытых файлов и папок в проводнике Windows находятся в оснастке панели управления «Параметры папок» (Folder options). Быстро открыть оснастку можно, нажав Win+R и введя команду control folders.

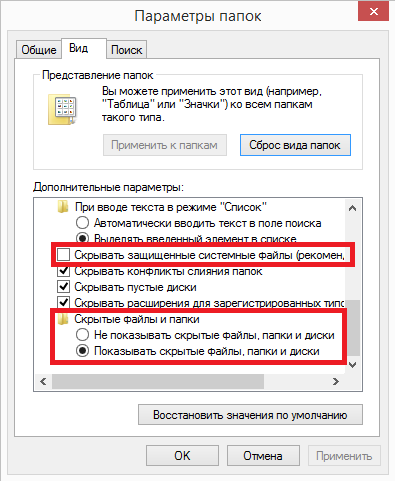

Для показа скрытых файлов\папок (атрибут H) надо на вкладке «Вид» в поле «Скрытые файлы и папки» установить переключатель в позицию «Показывать скрытые файлы, папки и диски». Для отображения скрытых системных файлов (имеющих атрибуты HS) надо дополнительно убрать галку с пункта «Скрывать защищенные системные файлы».

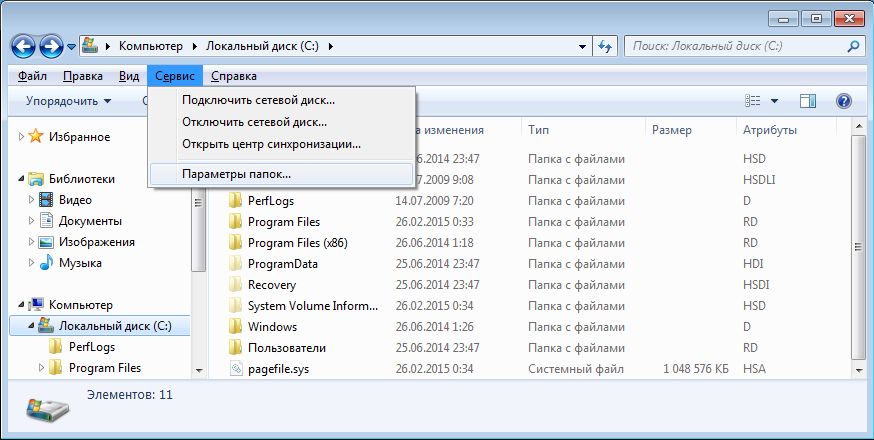

Оснастку «Параметры папок» можно открыть и напрямую из проводника. В Windows XP и Windows 7 (а также Windows Server 2003\2008\2008R2) для этого надо в меню «Сервис» выбрать пункт «Параметры папок».

Примечание. В Windows 7 меню скрыто, для его появления надо нажать клавишу Alt.

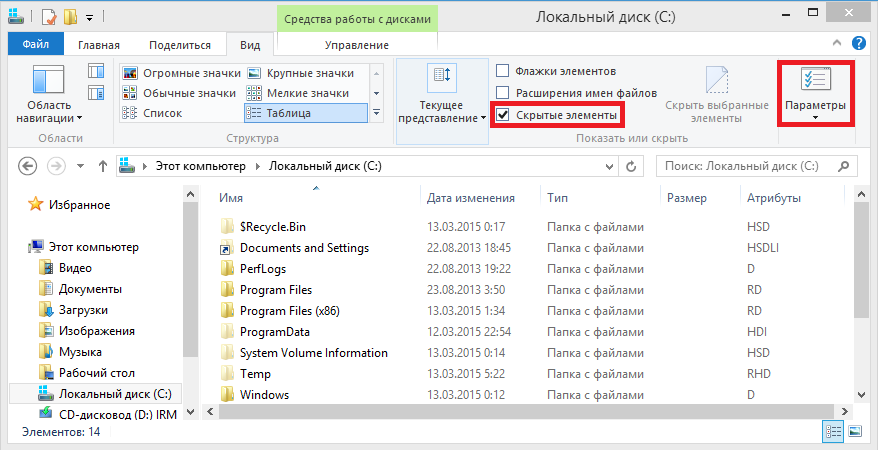

В Windows 8\Server 2012 в проводнике появилась лента (Ribbon), на которую вынесены наиболее нужные опции. Так быстро включить отображение скрытых файлов можно, перейдя на вкладку «Вид» и отметив пункт «Скрытые элементы», а открыть основную оснастку можно кнопкой «Параметры».

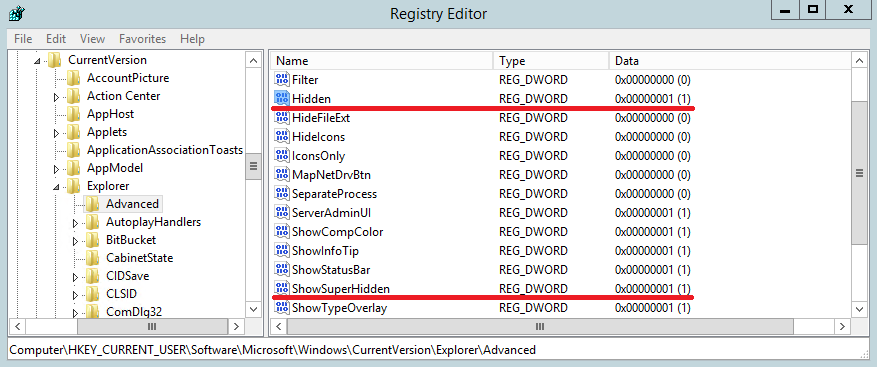

Тем, кто не ищет легких путей 🙂 управлять отображением в проводнике скрытых\системных файлов возможно с помощью прямой правки реестра. Для этого в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Adwanced есть два параметра типа Dword:

Hidden — отвечает за отображение скрытых файлов (0 — не отображать, 1 — отображать);

ShowSuperHidden — отвечает за отображение защищенных системных файлов (0 — не отображать, 1 — отображать).

Если вы пользуетесь альтернативными файловыми менеджерами, такими как FAR или Total Commander, то в них тоже есть возможность включить отображение скрытых файлов папок.

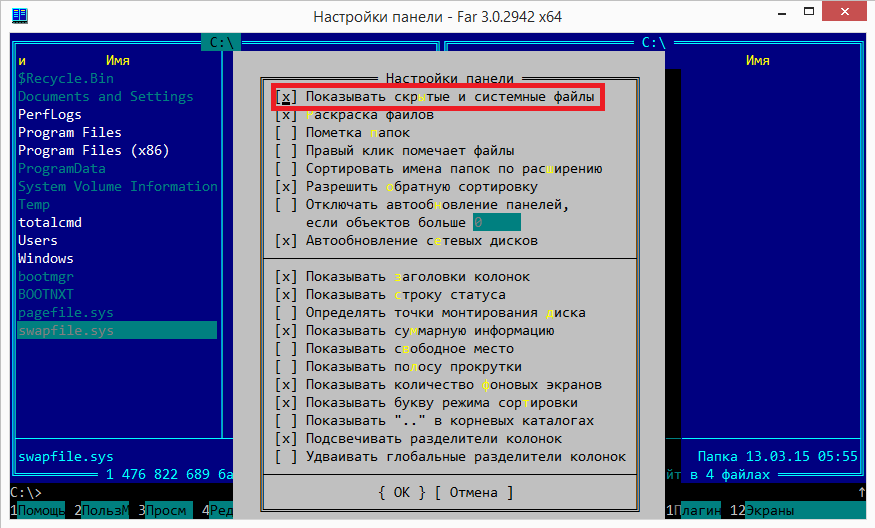

В FAR для того,чтобы увидеть скрытый контент, жмем F9, переходим в раздел меню «Параметры» — «Настройки панели» и отмечаем пункт «Показывать скрытые и системные файлы» (в англ. варианте Options — Panel settings — Show hidden and system files). Впрочем, скорее всего ничего этого делать не понадобится, поскольку в FAR-е отображение скрытых файлов включено по умолчанию.

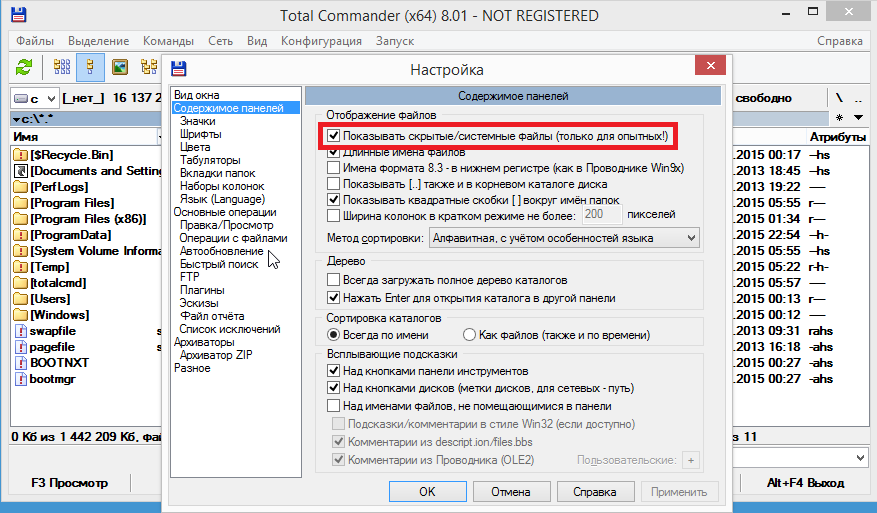

В Total Commander открываем меню «Конфигурация — «Настройка» — «Содержимое панелей» и отмечаем пункт «Показывать скрытые/системные файлы» (в англ. Configuration — Options — Display — Show hidden/system files). Что интересно, Total Commander (в отличие от FAR-а) не включает отображение скрытых файлов по умолчанию, а кроме того в настройке присутствует предупреждение (только для опытных!).

Изменение атрибутов

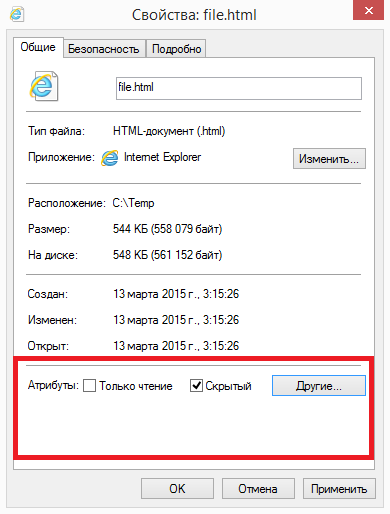

Поскольку видимость объекта определяется его атрибутами, то переходим к способам их изменения. Некоторые атрибуты файлов\папок, можно изменить с помощью проводника. Например, чтобы сделать файл скрытым, достаточно открыть его свойства и в поле «Атрибуты» поставить галочку напротив соответствующего атрибута.

Еще для управления атрибутами в Windows есть утилита командной строки attrib.exe, которая может показывать и изменять любые атрибуты объекта. Синтаксис утилиты выглядит примерно так:

+ — установка атрибута;

— — снятие атрибута;

/S — применить команду ко всем файлам в текущей директории и поддиректориях;

/D — применить команду к директориям;

/? — вывод справки.

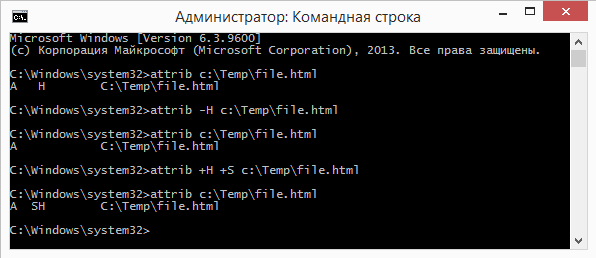

Например, следующая команда выведет атрибуты файла:

Так мы уберем у файла атрибут скрытый (-H):

А так сделаем его скрытым (+H) и системным (+S):

attrib +H +S ″C:\Temp\file.html″

Примечание. Обратите внимание на порядок операций. Дело в том, что атрибуты h и s можно добавлять только вместе. Например, при попытке добавить скрытому файлу атрибут системный будет выдана ошибка. Поэтому, надо сначала удалить атрибут (-H), а потом добавить оба атрибута (+H +S).

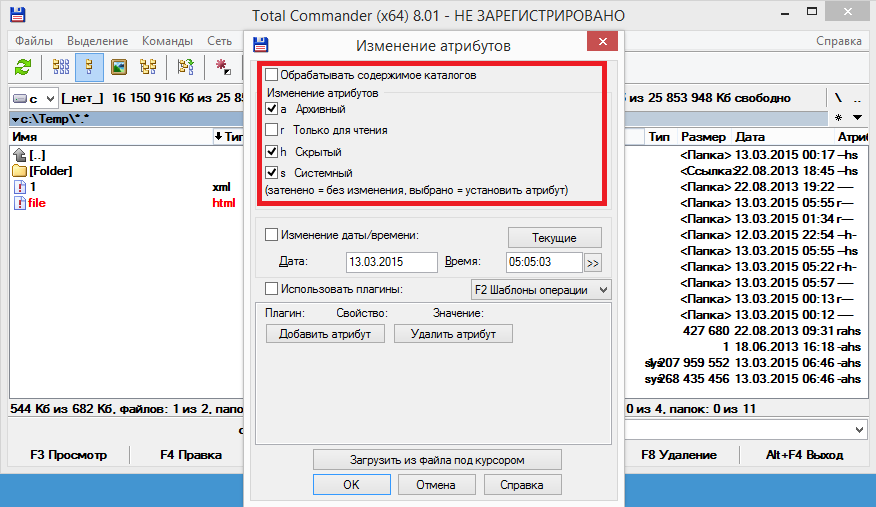

В Total Commander для изменения атрибутов выделяем файл\папку, затем переходим в меню «Файлы» — «Изменить атрибуты» и в поле «Изменение атрибутов» ставим отметку напротив нужных атрибутов.

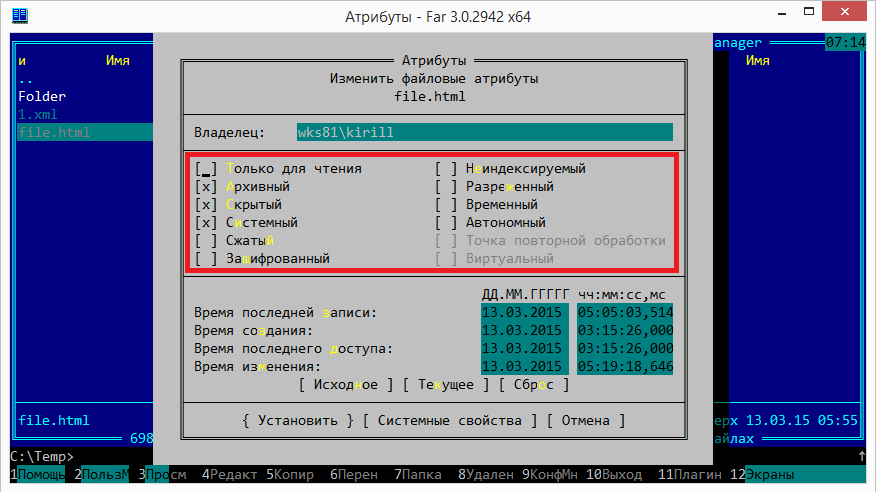

В FAR примерно также, только окно изменения атрибутов открывается комбинацией клавиш Ctrl+A (или через меню F9 — Файлы — Атрибуты файлов).

Запрет на изменение

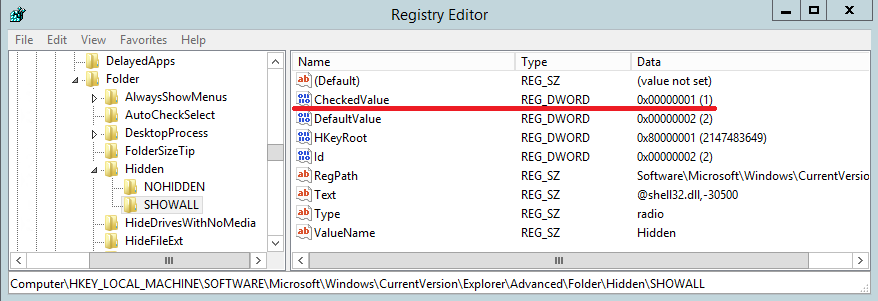

Немного поговорим о запретах. Например, требуется запретить пользователям изменять настройки отображения скрытых файлов. Сделать это можно с помощью параметра реестра CheckedValue, находящегося в разделе HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\Showall. По умолчанию его значение равно 1, а если задать ему значение 0, то включение отображения скрытых файлов в свойствах папки перестает работать.

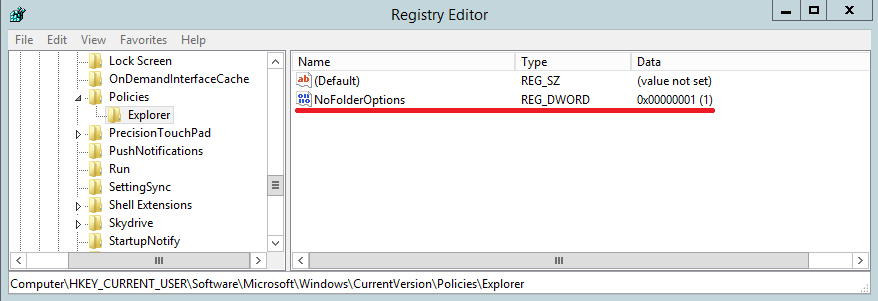

Ну и более кардинальный способ — это запретить открытие оснастки «Свойства папок». Для этого необходимо в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer создать параметр типа Dword с именем NoFolderOptions и присвоить ему значение 1. Отключить запрет можно, задав параметру NoFolderOptions значение 0 или удалив его из реестра.

Примечание. Оба вышеописанных способа отлично работают, однако начиная с Windows 8\Server 2012 изменить видимость скрытых файлов в проводнике можно с помощью чекбокса «Скрытые элементы», на который эти настройки не влияют. Также запреты никак не влияют на возможность FAR и Total Commander показывать скрытые объекты.

Заключение

В качестве заключения еще раз напомню, что атрибуты скрытый и системный никаким образом не защищают файлы и папки от изменения или удаления, а влияют лишь на видимость объектов в проводнике Windows. Полноценно защитить файл с помощью атрибутов невозможно, поэтому для защиты важных файлов вместе с атрибутами (или вместо них) необходимо использовать другие механизмы защиты, такие как права NTFS, шифрование, службу RMS и прочие подобные вещи.

Хранение и шифрование паролей Microsoft Windows

Про взлом паролей windows было написано немало статей, но все они сводились к использованию какого-либо софта, либо поверхностно описывали способы шифрования LM и NT, и совсем поверхностно описывали syskey. Я попытаюсь исправить этот неодостаток, описав все подробности о том где находятся пароли, в каком виде, и как их преобразует утилита syskey.

Существует 2 возможности получения пароля — через реестр, или получив прямой доступ к файлам-кустам реестра. В любом случае нужны будут либо привелегии пользователя SYSTEM, либо хищение заветных файлов, например, загрузившись из другой ОС. Здесь я не буду описывать возможности получения доступа, но в целях исследования нагляднее будет выбрать первый вариант, это позволит не заострять внимание на структуре куста реестра. А запуститься от системы нам поможет утилита psExec от sysinternals. Конечно, для этих целей можно использовать уязвимости windows, но статья не об этом.

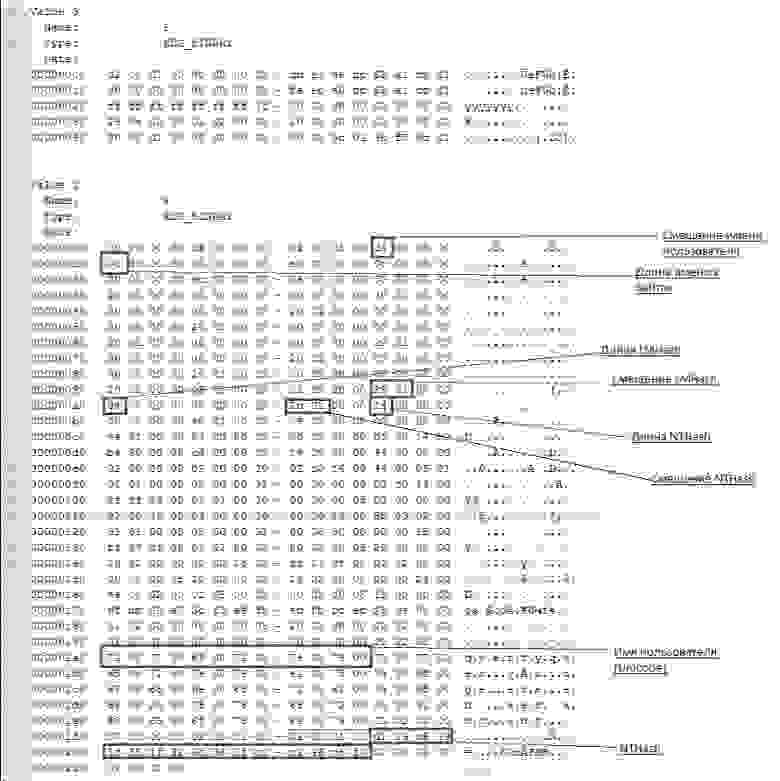

V-блок

Windows до версии Vista по умолчанию хранила пароль в двух разных хэшах — LM и NT. В висте и выше LM-хэш не хранится. Для начала посмотрим где искать эти хэши, а потом разберемся что из себя они представляют.

Пароли пользователей, а так же много другой полезной информации хранится в реестре по адресу HKLM\SAM\SAM\Domains\Account\users\[RID]\V

, известном как V-блок. Раздел SAM находится в соответствующем файле c:\Windows\System32\config\SAM. RID — уникальный идентификатор пользователя, его можно узнать, например заглянув в ветку HKLM\SAM\SAM\Domains\Account\users\names\ (параметр Default, поле — тип параметра). Например, RID учетной записи «Администратор» всегда 500 (0x1F4), а пользователя «Гость» — 501 (0x1f5). Доступ к разделу SAM по умолчанию возможен только пользователю SYSTEM, но если очень хочется посмотреть — запускаем regedit c правами системы:

Чтобы наблюдать V-блок в удобном виде можно, например, экспортировать его в текстовый файл (File-Export в Regedit).

Вот что мы там увидим:

От 0x0 до 0xCC располагаются адреса всех данных, которые находятся в V-блоке, их размеры и некоторая дополнительная информация о данных. Чтобы получить реальный адрес надо к тому адресу, что найдем прибавить 0xCC. Адреса и размеры хранятся по принципу BIG ENDIAN, т.е понадобится инвертировать байты. На каждый параметр отводится по 4 байта, но фактически все параметры умещаются в одном-двух байтах. Вот где искать:

Адрес имени пользователя — 0xС

Длина имени пользователя — 0x10

Адрес LM-хэша — 0x9с

Длина LM-хэша — 0xa0

Адрес NT-хэша — 0xa8

длина NT-хэша — 0xac

В данном случае имя пользователя найдется по смещению 0xd4 + 0xcc и его длина будет 0xc байт.

NT-хэш будет располагаться по смещению 0x12c + 0xcc и его размер (всегда один и тот же) = 0x14.

Еще одна деталь, касающаяся хранения паролей — как к NT- так и к LM-хэшу всегда добавляются спереди 4 байта, назначение которых для меня загадка. Причем 4байта будут присутствовать даже если пароль отключен. В данном случае видно, что длина LM хэша =4 и если посмотреть на его адрес, можно эти 4 байта увидеть несмотря на то что никакого LM-хэша нет.

Поэтому при поиске смещений хэшей смело прибавляем 4 байта к адресу, а при учете размеров — вычитаем. Если удобнее читать код — вот примерно так будет выглядеть поиск адресов с учетом инверсии, лишних четырех байтов и прибавления стартового смещения 0xcc (код C#)

Алгоритмы

Теперь разберемся в алгоритмах шифрования.

Формирование NT-хэша:

1. Пароль пользователя преобразуется в Unicode-строку.

2. Генерируется MD4-хэш на основе данной строки.

3. Полученный хэш шифруется алгоритмом DES, ключ составляется на основе RID пользователя.

Формирование LM-хэша:

1. Пароль пользователя преобразуется в верхний регистр и дополняется нулями до длины 14 байт.

2. Полученная строка делится на две половинки по 7 байт и каждая из них по отдельности шифруется алгоритмом DES. В итоге получаем хэш длиной 16 байт (состоящий из двух независимых половинок длиной по 8 байт).

3. Полученный хэш шифруется алгоритмом DES, ключ составляется на основе RID пользователя.

4. В windows 2000 и выше оба полученых хэша дополнительно шифруются алоритмом RC4 с помощью ключа, известного как «системный ключ» или bootkey, сгенерированого утилитой syskey, и шифруются довольно хитрым образом.

Рассмотрим общую последовательность действий для получения исходного пароля и каждый шаг в отдельности

1. Получаем bootkey, генерируем на его основе ключи для RC4, расшифровываем хэши с помощью RC4

2. Получаем ключи для DES из RID’ов пользователей, расшифровываем хэши DES’ом

3. Полученые хэши атакуем перебором.

Bootkey

Системный ключ (bootkey) разбит на 4 части и лежит в следующих разделах реестра:

HKLM\System\CurrentControlSet\Control\Lsa\JD

HKLM\System\CurrentControlSet\Control\Lsa\Skew1

HKLM\System\CurrentControlSet\Control\Lsa\GBG

HKLM\System\CurrentControlSet\Control\Lsa\Data

Раздел system находится в файле c:\Windows\System32\config\system

Следует отметить, что раздел CurrentControlSet является ссылкой на один из разделов controlset и создается в момент загрузки системы. Это значит что не получится его найти в файле system, если система неактивна. Если вы решили искать ключ в файле — необходимо узнать значение ContolSet по умолчанию в HKLM\SYSTEM\Select\default.

например если HKLM\SYSTEM\Select\default = 1 — вместо HKLM\System\CurrentControlSet\ ищем в HKLM\System\controlset001\

У каждого ключа реестра есть некий скрытый атрибут, известный как «class». Regedit его так просто не покажет, однако его можно увидеть, например, если экспортировать эти ключи реестра в текстовые файлы. В winapi для получения этого атрибута есть функция RegQueryInfoKey.

Фрагменты хранятся в строковом представлении шестнадцатеричных чисел, причем по принципу BIG ENDIAN (т.е не строка задом наперед, а число).

Например мы обнаружили вот такие записи:

Key Name: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\JD

Class Name: 46003cdb = <0xdb,0x3c,0x00,0x46>

Key Name: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Skew1

Class Name: e0387d24 = <0x24,0x7d,0x38,0xe0>

Key Name: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\GBG

Class Name: 4d183449 = <0x49,0x34,0x18,0x4d>

Key Name: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Data

Class Name: 0419ed03 =

Собраный из четырех частей ключ будет массивом байт:

Далее элементы этого массива переставляются на основе некоторого константного массива p

key[i] = scrambled_key[p[i]];

В нашем примере получится массив:

этот массив и есть так называемый bootkey. Только в шифровании паролей будет учавствовать не он а некий хэш на основе bootkey, фрагментов f-блока и некоторых констант. Назовем его Hashed bootkey.

Hashed bootkey

для получения Hashed bootkey нам понадобятся 2 строковые константы (ASCII):

string aqwerty = «!@#$%^&*()qwertyUIOPAzxcvbnmQQQQQQQQQQQQ)(*@&%\0»;

string anum = «0123456789012345678901234567890123456789\0»;

Также понадобится F-блок пользователя (HKLM\SAM\SAM\Domains\Account\users\\F), а именно его 16 байт: F[0x70:0x80]

На основе этих значений, склееных в один большой массив формируем MD5 хэш, который будет являться ключем для шифрования RC4

rc4_key = MD5(F[0x70:0x80] + aqwerty + bootkey + anum).

Последним шагом для получения hashed bootkey будет rc4 шифрование( или дешифрование — в rc4 это одна и та же функция) полученым ключем фрагмента F-блока F[0x80:0xA0];

Hashed bootkey у нас в руках, осталось научиться с ним правильно обращаться.

Дешифруем пароли с помощью Hashed Bootkey

для паролей LM и NT нам понадобятся еще 2 строковые константы —

string almpassword = «LMPASSWORD»;

string antpassword = «NTPASSWORD»;

а так же RID пользователя в виде 4х байт (дополненый нулями) и первая половина Hashed Bootkey (hashedBootkey[0x0:0x10]);

Все это склеивается в один массив байт и считается MD5 по правилам:

rc4_key_lm = MD5(hbootkey[0x0:0x10] +RID + almpassword);

rc4_key_nt = MD5(hbootkey[0x0:0x10] +RID + antpassword);

полученый md5 хэш — ключ для rc4, которым зашифрованы LM и NT хэши в V-блоке пользователя

userLMpass = RC4(rc4_key_lm,userSyskeyLMpass);

userNTpass = RC4(rc4_key_lm,userSyskeyNTpass);

На этом этапе мы получили пароли пользователя в том виде в каком они хранились бы без шифрования syskey, можно сказать, что самое сложное позади. Переходим к следующему шагу

На основе четырех байт RID’а пользователя с помощью некоторых перестановок и побитовых операций создаем 2 ключа DES. Вот функции, которые осуществляют обфускацию (С#):

private byte[] str_to_key(byte[] str) <

byte[] key = new byte[8];

key[0] = (byte)(str[0] >> 1);

key[1] = (byte)(((str[0] & 0x01) > 2));

key[2] = (byte)(((str[1] & 0x03) > 3));

key[3] = (byte)(((str[2] & 0x07) > 4));

key[4] = (byte)(((str[3] & 0x0F) > 5));

key[5] = (byte)(((str[4] & 0x1F) > 6));

key[6] = (byte)(((str[5] & 0x3F) > 7));

key[7] = (byte)(str[6] & 0x7F);

for (int i = 0; i

Ну здесь особо комментировать нечего, кроме функции des_set_odd_parity(ref key) — это одна из функций библиотеки openssl, задача которой добавить некоторые «биты нечетности», используется для повышения стойкости ключа к атакам.

Исследование проведено на основе исходного кода ophcrack-3.3.1, а так же статьи Push the Red Button:SysKey and the SAM

Тест на тему «Криптография»

Ищем педагогов в команду «Инфоурок»

Тест на тему «Криптография»

А) способ изменения сообщения или другого документа, обеспечивающее искажение его содержимого

Б) совокупность тем или иным способом структурированных данных и комплексом аппаратно-программных средств

В) удобная среда для вычисления конечного пользователя

А) преобразование обычного, понятного текста в код

Б) преобразование

В) написание программы

Что требуется для восстановления зашифрованного текста

Когда появилось шифрование

А) четыре тысячи лет назад

Б) две тысячи лет назад

В) пять тысяч лет назад

Первым известным применением шифра считается

А) египетский текст

Б) русский

В) нет правильного ответа

Какую секретную информацию хранит Windows

А) пароли для доступа к сетевым ресурсам

Б) пароли для доступа в Интернет

В) сертификаты для доступа к сетевым ресурсам и зашифрованным данным на самом компьютере

А) конечное множество используемых для кодирования информации знаков

Б) буквы текста

В) нет правильного ответа

А) упорядоченный набор из элементов алфавита

Б) конечное множество используемых для кодирования информации знаков

В) все правильные

А) Z 256 – символы, входящие в стандартные коды ASCII и КОИ-8

Б) восьмеричный и шестнадцатеричный алфавиты

В) АЕЕ

А) преобразовательный процесс исходного текста в зашифрованный

Б) упорядоченный набор из элементов алфавита

В) нет правильного ответа

А) на основе ключа шифрованный текст преобразуется в исходный

Б) пароли для доступа к сетевым ресурсам

В) сертификаты для доступа к сетевым ресурсам и зашифрованным данным на самом компьютере

Криптографическая система представляет собой…

А) семейство Т преобразований открытого текста, члены его семейства индексируются символом k

Б) программу

В) систему

Пространство ключей k – это…

А) набор возможных значений ключа

Б) длина ключа

В) нет правильного ответа

Криптосистемы разделяются на:

А) симметричные

Б) ассиметричные

В) с открытым ключом

Сколько используется ключей в симметричных криптосистемах для шифрования и дешифрования

Сколь ключей используется в системах с открытым ключом

Какие ключи используются в системах с открытым ключом

А) открытый

Б) закрытый

В) нет правильного ответа

Как связаны ключи друг с другом в системе с открытым ключом

А) математически

Б) логически

В) алгоритмически

Электронной подписью называется…

А) присоединяемое к тексту его криптографическое преобразование

Б) текст

В) зашифрованный текст

А) характеристика шрифта, определяющая его стойкость к дешифрованию без знания ключа

Б) свойство гаммы

В) все ответы верны

А) количество всех возможных ключей

Б) среднее время, необходимое для криптоанализа

В) количество символов в ключе

Для современных криптографических систем защиты информации сформулированы следующие общепринятые требования:

А) знание алгоритма шифрования не должно влиять на надежность защиты

Б) структурные элементы алгоритма шифрования должны быть неизменными

В) не должно быть простых и легко устанавливаемых зависимостью между ключами последовательно используемыми в процессе шифрования

Для современных криптографических систем защиты информации сформулированы следующие общепринятые требования:

А) длина шифрованного текста должна быть равной лине исходного текста

Б) зашифрованное сообщение должно поддаваться чтению только при наличии ключа

В) нет правильного ответа

Основные современные методы шифрования:

А) алгоритма гаммирования

Б) алгоритмы сложных математических преобразований

В) алгоритм перестановки

Символы исходного текста складываются с символами некой случайной последовательности – это…

А) алгоритм гаммирования

Б) алгоритм перестановки

В) алгоритм аналитических преобразований

Символы оригинального текста меняются местами по определенному принципу, являющемуся секретным ключом – это…

А) алгоритм перестановки

Б) алгоритм подстановки

В) алгоритм гаммрования

Самой простой разновидность подстановки является

А) простая замена

Б) перестановка

В) простая перестановка

Из скольки последовательностей состоит расшифровка текста по таблице Вижинера

Какие таблицы Вижинера можно использовать для повышения стойкости шифрования

А) во всех (кроме первой) строках таблицы буквы располагаются в произвольном порядке

Б) в качестве ключа используется случайность последовательных чисел

В) нет правильного ответа

В чем суть метода перестановки

А) символы шифруемого текста переставляются по определенным правилам внутри шифруемого блока символов

Б) замена алфавита

В) все правильные

Сколько существует способов гаммирования

Чем определяется стойкость шифрования методом гаммирования

А) свойством гаммы

Б) длина ключа

В) нет правильного ответа

Что может использоваться в качестве гаммы

А) любая последовательность случайных символов

Б) число

В) все ответы верны

Какой метод используется при шифровании с помощью аналитических преобразований

А) алгебры матриц

Б) матрица

В) факториал

Что используется в качестве ключа при шифровании с помощью аналитических преобразований

А) матрица А

Б) вектор

В) обратная матрица

Как осуществляется дешифрование текста при аналитических преобразованиях

А) умножение матрицы на вектор

Б) деление матрицы на вектор

В) перемножение матриц

Комбинации комбинированного метода шифрования:

А) подстановка+гаммирование

Б) гаммирование+гаммирование

В) подстановка+перестановка

А) закрытия коммерческой информации

Б) шифрования секретной информации

В) нет правильного ответа

А) хранение данных на компьютере

Б) электронная система платежей

В) аутентификация сообщений

Когда был введен в действие ГОСТ 28147-89

Достоинства ГОСТа 28147-89

А) высокая стойкость

Б) цена

В) гибкость

А) отсутствием начальной перестановки и числом циклов шифрования

Б) длиной ключа

В) методом шифрования

Ключ алгоритма ГОСТ – это…

А) массив, состоящий из 32-мерных векторов

Б) последовательность чисел

В) алфавит

Какой ключ используется в шифре ГОСТ

А) 256-битовый

Б) 246-битовый

В) 356-битовый

Примеры программных шифраторов:

Плюсы программных шифраторов:

А) цена

Б) гибкость

В) быстродействие

А) устройство криптографической защиты данных

Б) устройство криптографической заданности данных

В) нет правильного ответа

Блок управления – это…

А) основной модуль шифратора, который «заведует» работой всех остальных

Б) устройство криптографической заданности данных

В) проходной шифратор

А) набор регистров, сумматоров, блоков подстановки, связанных собой шинами передачи данных

Б) файлы, использующие различные методы кэширования

В) язык описания данных

Блок управления – это…

А) аппаратно реализованная программа, управляющая вычислителем

Б) язык описания данных

В) процесс определения отвечает на текущее состояние разработки требованиям данного этапа

Какой шифратор можно использовать для защиты передаваемой в Сеть информации

А) обычный шифратор

Б) проходной шифратор

В) табличный шифратор

Египетский текст дотировался примерно…

А) 1900 г. д. н.э.

Б) 1890 г. д. н.э.

В) 1990 г.

Один из самых известных методов шифрования носит имя…

А) Цезаря

Б) Гейца

В) Вижинера

Из каких структурных единиц состоит шифропроцессор

А) вычислитель

Б) блок управления

В) буфер ввода-вывода

Криптографические действия выполняет…

А) вычислитель

Б) буфер ввода-вывода

В) блок управления

Наиболее известные разновидности полиалфавита:

А) одноконтурные

Б) многоконтурные

В) поликрнтурные

Зашифрованный файл, хранящийся на логическом диске, который подключается к системе как еще один логический диск – это…

А) виртуальный контейнер

Б) файл

В) программа

Устройство, дающее статически случайный шум – это…

А) генератор случайных чисел

Б) контроль ввода на компьютер

В) УКЗД

Какие дополнительные порты ввода-вывода содержит УКЗД:

Сколько существует перестановок в стандарте DES

Какие перестановки существуют в стандарте DES

А) простые

Б) расширенные

В) сокращенные

Как называется модификация DESa

Курс профессиональной переподготовки

Библиотечно-библиографические и информационные знания в педагогическом процессе

Курс повышения квалификации

Охрана труда

Курс профессиональной переподготовки

Охрана труда

Номер материала: ДБ-1086227

Международная дистанционная олимпиада Осень 2021

Не нашли то что искали?

Вам будут интересны эти курсы:

Оставьте свой комментарий

Авторизуйтесь, чтобы задавать вопросы.

Школьников не планируют переводить на удаленку после каникул

Время чтения: 1 минута

Средняя зарплата учителей в Москве достигла 122 тыс. рублей

Время чтения: 1 минута

Рособрнадзор оставил за регионами решение о дополнительных школьных каникулах

Время чтения: 1 минута

Фальков поручил проверить знания студентов после нерабочих дней

Время чтения: 1 минута

В России будет введена должность советника директора по воспитанию

Время чтения: 1 минута

В школе в Пермском крае произошла стрельба

Время чтения: 1 минута

Подарочные сертификаты

Ответственность за разрешение любых спорных моментов, касающихся самих материалов и их содержания, берут на себя пользователи, разместившие материал на сайте. Однако администрация сайта готова оказать всяческую поддержку в решении любых вопросов, связанных с работой и содержанием сайта. Если Вы заметили, что на данном сайте незаконно используются материалы, сообщите об этом администрации сайта через форму обратной связи.

Все материалы, размещенные на сайте, созданы авторами сайта либо размещены пользователями сайта и представлены на сайте исключительно для ознакомления. Авторские права на материалы принадлежат их законным авторам. Частичное или полное копирование материалов сайта без письменного разрешения администрации сайта запрещено! Мнение администрации может не совпадать с точкой зрения авторов.