какую операционную систему используют хакеры

10 лучших дистрибутивов для хакинга и пентеста

Вы планируете стать специалистом по безопасности либо уже занимаете должность в сфере ИБ? Может, просто интересуетесь выбранной тематикой? Вам понадобится подходящий дистрибутив Linux, который соответствует поставленным задачам.

Найдётся масса Linux-дистрибутивов, которые помогают добиваться различных целей. Одни разрабатывались для решения определённых вопросов, прочие – для поддержки всевозможных интерфейсов.

Посмотрим на подборку лучших хакерских и пентестерских дистрибутивов Linux.

Упор во всех представленных программных платформах делается на безопасность. Они дают вам инструментарий, без которого не обойтись при оценке безопасности в сети и проблем такого рода. Подборка никак не упорядочена.

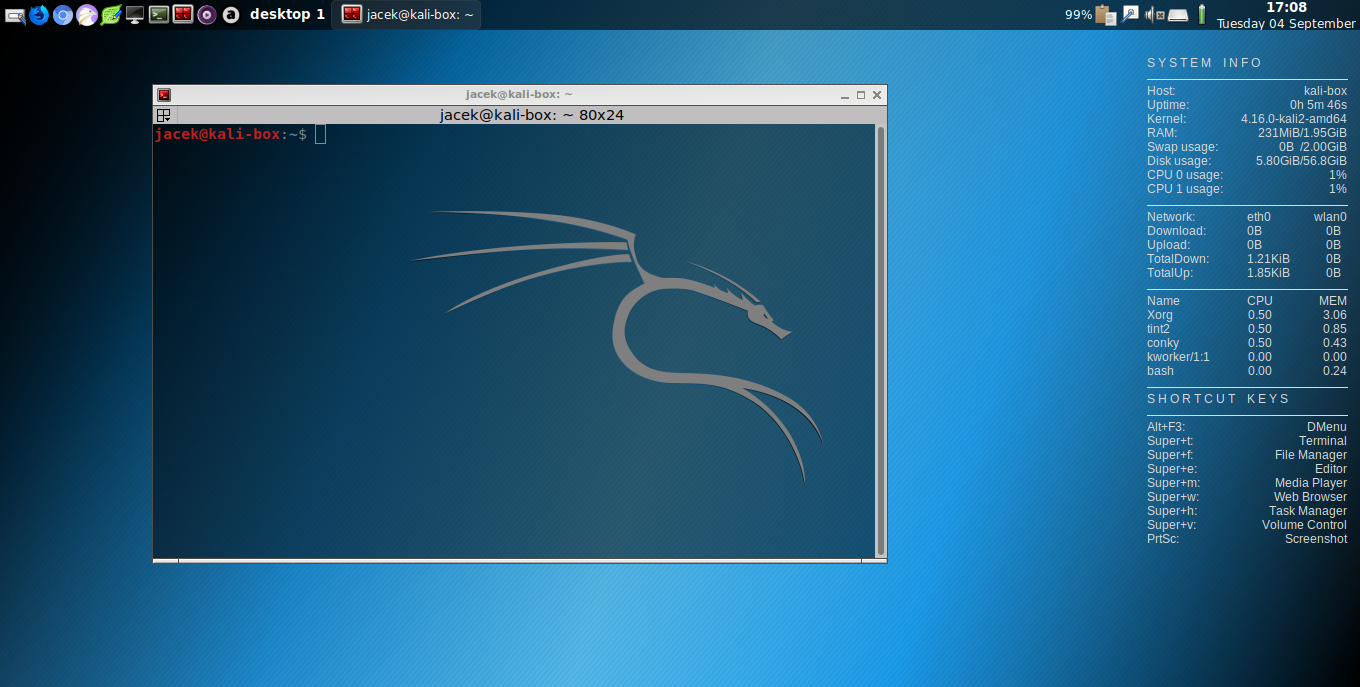

1. Kali Linux

Kali Linux – самый нашумевший дистрибутив Linux, используемый для этичного хакинга и пентеста. Offensive Security разрабатывали Kali Linux как наследника BackTrack.

Kali Linux базируется на Debian. Он снабжён многочисленными средствами для пентеста из разнообразных сфер криминалистики и безопасности. А ныне поддерживает схему плавающих релизов, чем гарантирует постоянную актуальность любого инструмента из вашего набора.

Это наиболее продвинутая площадка пентеста. Подходит для кучи девайсов и платформ оборудования. В дополнение Kali Linux порадует вас подробной документацией и огромным активным сообществом.

Чтобы быстро начать хакинг, используйте VirtualBox и сделайте установку прямо в Windows. А также читайте о 10 первых шагах после установки Kali Linux.

2. BackBox

BackBox сделали на базе Ubuntu и спроектировали для пентеста и анализа конфиденциальности и целостности. Входит в топ систем для хакинга.

У BackBox есть репозиторий, где вы найдёте свежайшие и надёжные версии всевозможных инструментальных коллекций для системного или сетевого анализа и общепризнанные средства для этичного хакинга. Этот минималистический софт предлагается со свободной рабочей средой XFCE. Таким образом, гарантирует скорость, эффективность, настраиваемость и полную оснастку. За ним также стоит отзывчивое сообщество.

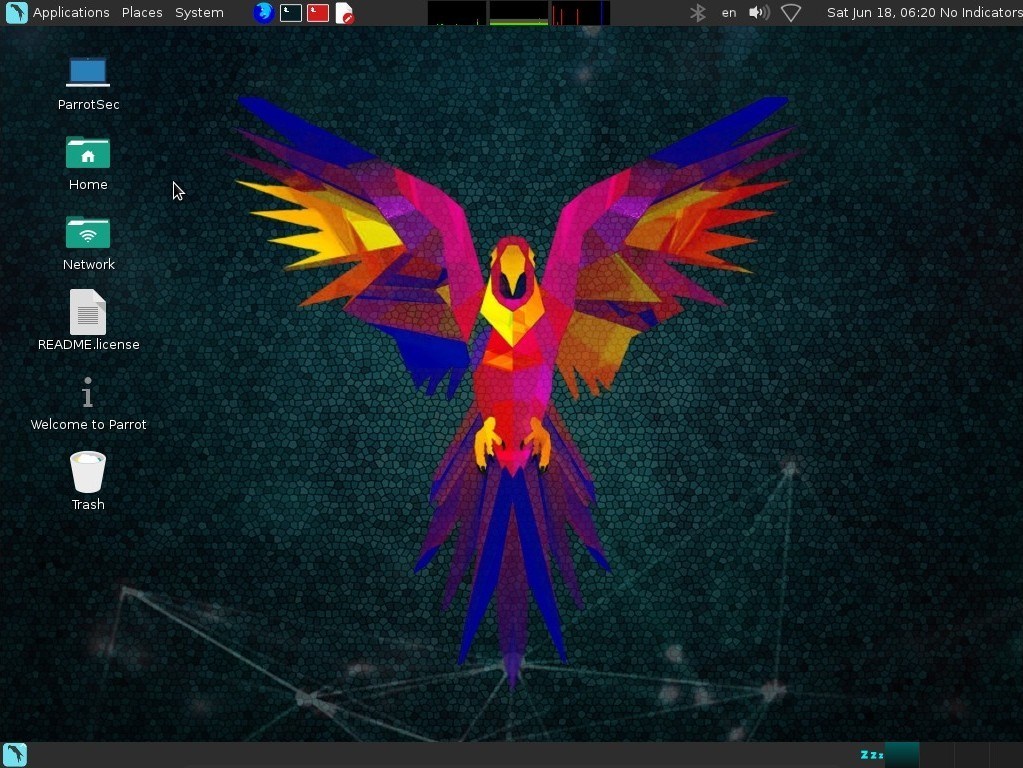

3. Parrot Security OS

Parrot Security OS – новенький в команде. Frozenbox Network разрабатывает эту систему. Делали Parrot Security OS для пентестеров, которым важна поддержка облачности, сетевая анонимность и системное шифрование.

База Parrot Security OS – также Debian, а рабочая среда – MATE. Здесь увидите чуть ли не все общепризнанные инструментальные средства пентеста, наряду с эксклюзивными программными разработками Frozenbox Network. Конечно, вам будет удобно с плавающим релизом.

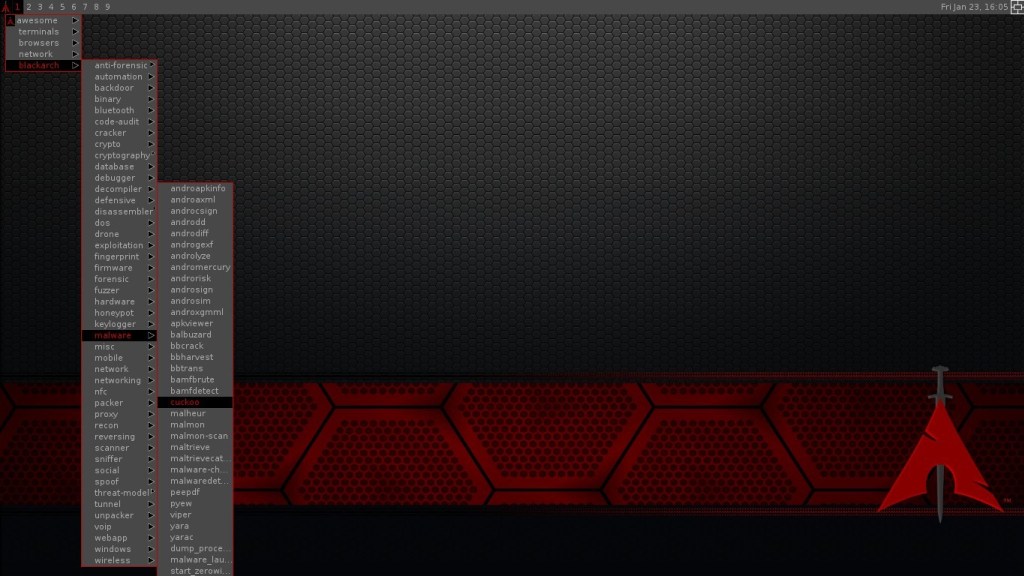

4. BlackArch

Назначение BlackArch – пентест и анализ безопасности. Разработанный на базе Arch Linux.

У платформы личный репозиторий, который содержит тысячи сгруппированных инструментов. Их количество растёт с течением времени.

Уже используете Arch Linux? Тогда достаточно установить инструментальный набор BlackArch в дополнение.

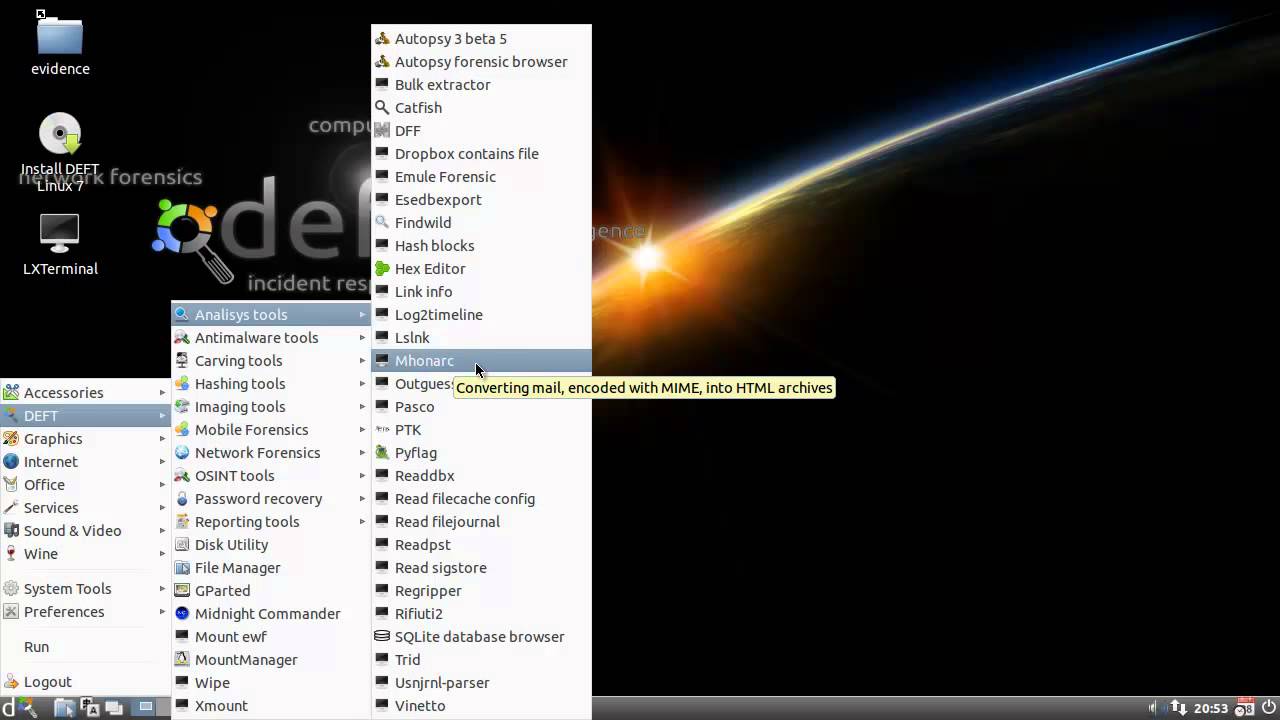

5. DEFT Linux

DEFT, сокращённо от Digital Evidence & Forensics Toolkit, Linux разрабатывали для компьютерно-технической экспертизы. Помогает запустить действующую систему с проверкой подключённых устройств на повреждение или фальсификацию во время загрузки.

DEFT спаренный с DART, платформой для компьютерно-технической экспертизы Windows. В нём увидите среду рабочего стола LXDE и WINE для загрузки средств Windows.

6. Bugtraq

Bugtraq похвастается громадной инструментальной коллекцией для хакинга, криминалистики и проведения исследований.

Для Bugtraq вы выбираете рабочие среды: GNOME, XFCE или KDE. Основа у него тоже разная: кому-то Debian, а другому Ubuntu либо OpenSUSE. Из 11 языков, на которых он представлен, найдётся подходящий вам.

Bugtraq поражает невероятным количеством пентестерских инструментов – мобильная компьютерно-техническая экспертиза, лаборатории для исследования на вредоносные программы, плюс уникальные средства, которые разрабатывает сообщество Bugtraq.

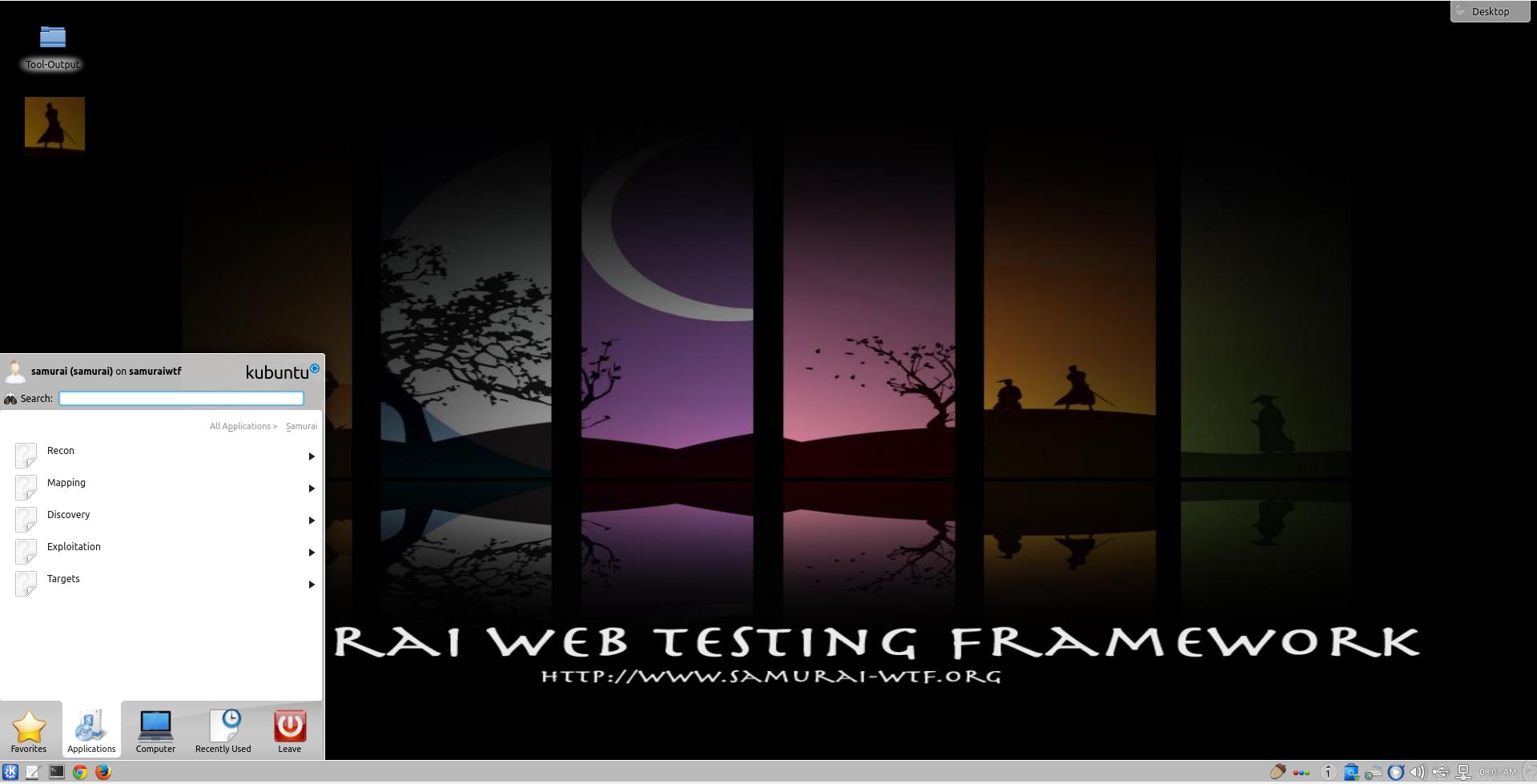

7. Samurai Web Testing Framework

Этот инструмент разрабатывали для одной задачи – пентеста в сети. Он отличается от других ещё и тем, что представляет собой виртуальную машину при поддержке VMWare и работе с Virtualbox.

Программный продукт базируется на Ubuntu. Он вооружит вас первоклассными и бесплатными средствами с открытыми исходниками и ориентацией на тестинг и хакинг веб-сайтов.

А бонусом будет преднастроенная Wiki для сохранения данных проводимых пентестов.

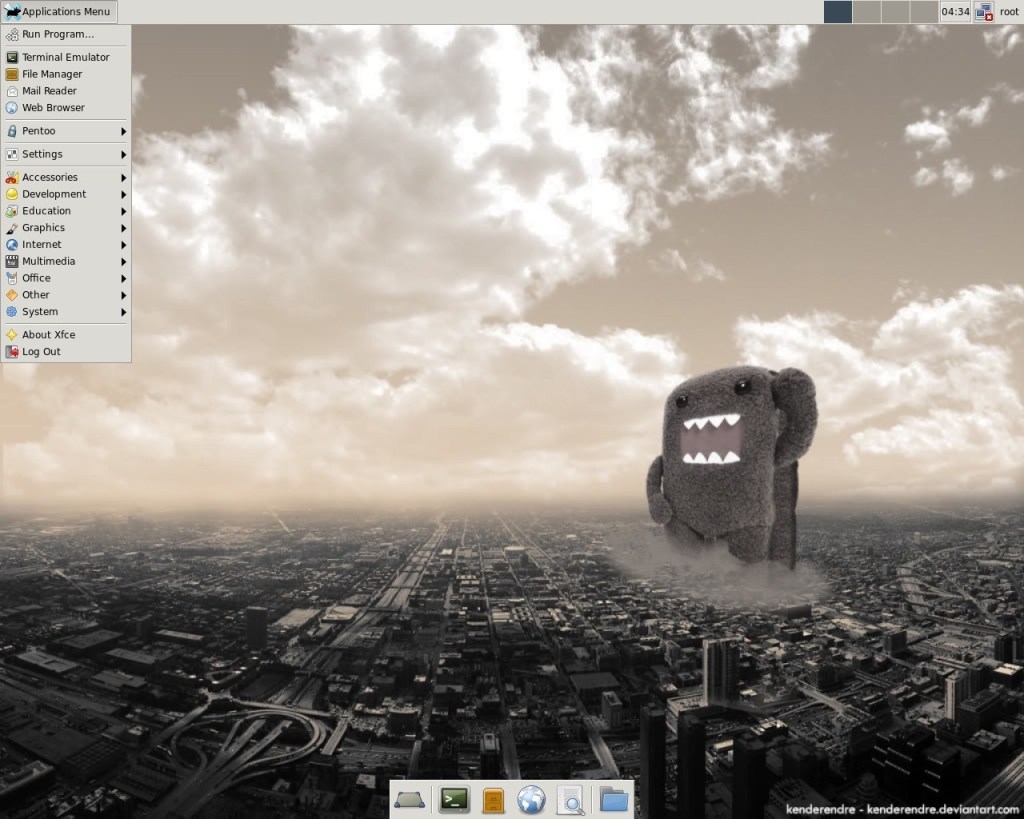

8. Pentoo Linux

Pentoo основывается на Gentoo Linux. Эта платформа прекрасна для пентеста и security-тестинга. Поставляется как LiveCD с хранением данных, а значит, внесённые изменения остаются доступными при очередном запуске, если воспользоваться накопителем с интерфейсом USB.

Pentoo – в сущности Gentoo плюс масса конфигурируемых средств, функциональных особенностей ядра и прочего. Применяется свободная XFCE.

У вас на компьютере Gentoo? Просто установите Pentoo поверх 😉

9. Network Security Toolkit

Network Security Toolkit основывается на Fedora. С ним информационные безопасники и сетевые администраторы получают массу инструментов по ИБ. Исходники этих средств открыты. Загружается со сменного носителя.

Платформа славится высокоразвитым веб-интерфейсом. С ней удобно администрировать системы либо сети, автоматизировать, управлять, исследовать и мониторить сети, конфигурировать программы из этого дистрибутива.

10. Caine

CAINE расшифровывается как Computer Aided Investigative Environment – среда исследований с автоматизацией. Создавалась в качестве системы компьютерной криминалистики и целиком заточена под это.

Caine устанавливается с огромным разнообразием средств исследования системы и компьютерно-технической экспертизы.

Почему реальные хакеры предпочитают Linux дистрибутивы нежели другие ОС

Вы знаете, почему настоящие хакеры предпочитают дистрибутив Linux а не Mac, Windows и другие операционные системы?

Может быть, мы можем сказать, что доступность многих инструментов взлома и с открытым исходным кодом Linux являются основной причиной, которая заставляет хакеров использовать Linux. Но его нет:

Хакеры выбирают Linux из-за множества причин.

В этой статье мы перечислим эти причины: почему реальные хакеры используют Linux?

Прежде всего, кто такой хакер?

Таким образом, из вышеизложенного ясно, что хакеру нужна операционная система, которая обеспечивает им максимальную безопасность, чтобы проверить свои навыки и сделать их более безопасными для осуществления своей деятельности.

Итак, какая из любимых операционных систем хакеров:

Есть ли у Windows или Mac такие функции?

Конечно, они не заняты шпионажем своих пользователей.

Итак, почему настоящие хакеры предпочитают Linux – проверять свои навыки программирования в защищенной среде.

1. Open Source

Используют ли хакеры windows? Используют ли хакеры mac? – Нет, настоящие хакеры используют Linux, потому что Linux – бесплатная разработка и распространение программного обеспечения с открытым исходным кодом.

Что такое программное обеспечение с открытым исходным кодом? : программное обеспечение, для которого исходный исходный код становится свободно доступным и может быть перераспределен и изменен.

Наличие дистрибутива Linux похоже на полностью контролируемую персональную ОС.

Поскольку исходный код Linux у вас под рукой, так как вы можете легко изменить исходный код дистрибутива Linux в соответствии с вашими потребностями, а также большинство приложений, работающих в этой операционной системе, также имеет открытый исходный код, который приносит большую пользу.

Ни Windows, ни Mac не дают вам такой возможности, как Linux.

2. Не нужно периодически перезапускать

После установки программного обеспечения или после обновления Windows ваш компьютер всегда запрашивает перезагрузку, чтобы сделать его полностью работоспособным.

Хакеры не используют этот тип ОС, который требует частой перезагрузки после каждой установки программного обеспечения.

Поэтому хакеры выбирают Linux, который не нужно периодически перезагружать, чтобы поддерживать уровни производительности.

3. Нормальная конфигурация системы

Конфигурация системы не очень важна в Linux, вы можете запустить Linux на любом компьютере – от недорогого ПК до суперкомпьютера.

Ноутбуки / ПК, которые доступны сегодня с нормальной конфигурацией системы, хороши для запуска дистрибутива Linux.

4. Не засыпает от утечки памяти

Это будет заметной особенностью Linux.

Еще одна причина, по которой хакеры используют Linux: в отличие от Windows или Mac, Linux не нужно периодически перезагружать, чтобы поддерживать уровни производительности, а также не он замерзает или замедляется со временем из-за утечек памяти.

5. Портативный Linux

Другим плюсом использования Linux является его мобильность.

Можно использовать дистрибутивы Linux вместе с Windows или Mac или любой другой ОС без установки.

Да, Linux всегда с вами, где бы вы ни ходили.

Потому что почти все дистрибутивы Linux имеют функцию загрузки в реальном времени.

Таким образом, вы можете попасть на любой компьютер, не устанавливая в него Linux.

Вам просто нужен загруженный файл ISO с дистрибутивом Linux, хранящийся на вашем USB-накопителе или CD / DVD.

6. Легкая и быстрая установка:

Для хакеров Linux удобен – потому что хакеры всегда периодически переключают свою ОС – и дистрибутивы Linux всегда просты в установке.

И Linux устанавливается быстрее, чем другие операционные системы.

Кроме того, время загрузки этой операционной системы происходит быстрее, чем некоторые из операционных систем.

7. Совместимость

Linux-дистрибутивы поддерживают все пакеты программного обеспечения Unix и могут поддерживать в нем все распространенные форматы файлов.

Вы даже можете запускать программное обеспечение Windows с помощью хорошего эмулятора.

8. Многозадачность

Linux предназначен для одновременного выполнения многих задач.

В отличие от Windows, он не будет зависать или замедлять другие работы при копировании или передаче файлов с вашего ПК, – а также многое другое можно легко сделать на нем, не нарушая никаких первичных процессов.

9. Дружественность работы в сети

Поскольку Linux является открытым исходным кодом и предоставляется командой через интернет-сеть, поэтому он очень эффективно управляет сетью, а также предоставляет множество библиотек и команд, которые могут быть использованы для тестирования проникновений в сеть.

Кроме того, эта операционная система более надежна и делает сетевое резервное копирование быстрее, чем любая другая операционная система.

10. Конфиденциальность и безопасность

Вы когда-нибудь задумывались, почему Linux не требует антивирусного программного обеспечения?

Мы все используем дополнительную антивирусную программу вместе с предустановленным Защитником Windows – Почему?

Потому что мы не доверяем встроенному антивирусу Windows.

Поэтому мы обеспокоены нашей безопасностью в Интернете.

С другой стороны, для Linux не требуется антивирус, потому что Linux – самая безопасная ОС, так как у нее очень мало уязвимостей.

И следующая важная особенность – Linux, обеспечивающий безопасность и конфиденциальность – все хакеры любят оставаться в неведении, поэтому анонимность является важной задачей для каждого хакера.

И с помощью некоторых инструментов в Linux хакер может полностью оставаться под капотом.

Да – теперь вы скажете – это также возможно в Windows с помощью хорошего VPN-сервиса.

Но правда в том, что даже если вы используете хорошую VPN, вы не можете скрыться от шпионских глаз Windows.

Таким образом, это некоторые причины, почему Linux используется для взлома.

Если вы действительно хотите стать этическим хакером, удалите свою Windows и установите хорошую передовую хакерскую операционную систему

Топ-10 лучших дистрибутивов Linux для этичного взлома и пентеста в 2020 году

Топ-10 лучших дистрибутивов Linux для этичного взлома и пентеста в 2020 году

В зависимости от задач этичный хакинг требует использования большого арсенала хакерских инструментов. Самостоятельный поиск – длительный и трудоемкий процесс, который по душе не каждому. Благо, что существуют уже готовые дистрибутивы со всем необходимым инструментарием для:

Kali Linux – самая популярная ОС для этичного взлома и пентестов. В качестве основы использует дистрибутив Debian. Первая версия вышла в феврале 2006 года на замену семейству BackTrack Linux.

В Kali Linux предустановлено около 100 хакерских инструментов для различных операций, таких как:

Parrot Security OS

Parrot Security OS – одна из лучших ОС для взлома, пентестов и криминалистического анализа. Предназначенная для этических хакеров и профессионалов в области кибербезопасности.

Операционная система Parrot вносит такой же вклад в сообщество безопасности, как и Kali Linux, с множеством инструментов для взлома и отличным графическим интерфейсом.

Сопоставимый по размерам с Kali репозиторий, в котором собрано множество замечательных хакерских инструментов для новичков и экспертов.

Разработано FrozenBox. Первый выпуск состоялся в июне 2013 года. Как и Kali основан на Debian, а в качестве графической среды использует MATE.

BackBox Linux

Backbox Linux – 3-я ОС в нашем списке. В качестве основы использует более дружелюбный для новичков Ubuntu LTS.

В качестве среды рабочего стола используется XFCE.

BlackBox хороший выбор для пентеста, так как содержит самые профессиональные и популярные инструменты для этой сферы, такие как:

Black Arch Linux на основе Arch Linux. Легкая и быстрая ОС для этичного взлома и тестов на проникновение. Дистрибутив подходит для элиты белых хакеров и всех тех, кто может работать с Linux на профессиональном уровне.

Black Arch содержит около 2500 инструментов для взлома, которые охватывают практически все моменты в сфере кибербезопасности.

В качестве среды рабочего стола используются Fluxbox и OpenBox.

Огромный репозиторий с более чем 1 500 инструментов. Первый релиз состоялся в 2013 году.

Pentoo – ОС для этического взлома на Gentoo с неплохой коллекцией хакерских инструментов. Первый выпуск был в июне 2005 года. На данный момент дистрибутив давно не обновлялся и его можно назвать устаревшим.

Samurai Web Testing Framework (Samurai-WTF):

Samurai WTF – узкоспециализированная ОС для теста веб-приложений. Содержит только инструменты WebApp Pentest:

Network Security Toolkit (NST)

Network Security Toolkit – профессиональная ОС для работы в сфере сетевой безопасности. Основана на Fedora.

Содержит профессиональные инструменты в области Network PenTest.

Первый выпуск был в 2003 году.

Wifislax – ОС для этичного взлома и работы с Wi-Fi сетями. Основана на Ubuntu.

В наличии много инструментов для:

Bugtraq – дистрибутив Linux с богатым инструментарием для белого хакинга, разработан для:

Cyborg Hawk – еще один замечательный дистрибутив для пентестов на основе Ubuntu. Содержит более 700 хакерских инструментов. Разработано командой Cyborg Hawk из Австралии.

Скачать Cyborg Hawk

Выбор лучшей ОС для этического взлома и тестов на проникновение – это верный шаг к изучению концепций белого хакинга и пентестов, который позволяет улучшить свои навыки и защитить активы компании от киберпреступников.

Также не стоит забывать, что профессия белого хакера становится все более популярной, а главное прибыльной. Сегодня топовый white hat зарабатывает в несколько раз больше среднего программиста:

Любой из дистрибутивов Linux для этичного взлома можно установить на серверах AlexHost всего от 0,99 € в месяц. Круглосуточная поддержка, высокая надежность и полная анонимность позволят вам эффективно использовать white hat инструменты как в учебных, так и коммерческих целях.

Топ 22 Избранных операционных систем для взлома 2020

Узнайте о самых передовых операционных системах для взлома – если вы действительно заинтересованы в хакинге, то эта статья поможет вам узнать, какие операционные системы используются хакерами или информационными безопасниками.

Почти все лучшие операционные системы для взлома основаны на ядре Linux, поэтому любимыми операционными системами хакеров всегда являются Linux.

В этой статье мы перечисляем некоторые операционные системы с открытым исходным кодом для тестирования на проникновение.

Хакер – это тот, кто ищет и использует слабости в компьютерной системе или компьютерной сети.

Взлом – это вид искусства, и теперь вы также можете начать свое путешествие в хакерский мир с помощью этих хакерских ОС.

1. Kali Linux

Kali Linux поддерживается и финансируется компанией Offensive Security Ltd., которая входит в наш список.

Kali Linux – это дистрибутив Linux, основанный на Debian, предназначенный для цифровой криминалистики и тестирования на проникновение.

Kali – одна из лучших и любимых операционных систем хакеров.

Он был разработан Mati Aharoni и Devon Kearns of Offensive Security посредством переделки BackTrack, их предыдущего дистрибутива forensics Linux на базе Ubuntu.

Kali Linux имеет выделенный проект для совместимости и портирования на определенные Android-устройства под названием Kali Linux NetHunter.

Это первая платформа тестирования проникновения на платформе Open Source для устройств Nexus, созданная в качестве совместного усилия между членами сообщества Kali «BinkyBear» и « Offensive Security ».

Особенности: BackTrack (предшественник Kali) содержал в себе режим, известный как криминалистический режим.

Эта способность была перенесена на Kali.

Этот режим очень популярен по многим причинам, например, у многих пользователей Kali уже есть загрузочный USB-накопитель Kali или CD, и этот вариант упрощает применение Kali к судебной работе.

Тем не менее, есть некоторые изменения в криминалистическом режиме при регулярной работе системы, такие как криминалистический режим, не касаются жесткого диска или места подкачки, а автоматический монтаж отключен.

Поддерживаемые платформы: Kali Linux распространяется в 32- и 64-разрядных средах для использования на хостах на основе набора команд x86 и в качестве образа для архитектуры ARM для использования на компьютере BeagleBoard и на Chromebook от Chromebook от Samsung. Kali Linux уже доступен для BeagleBone Black, HP Chromebook, CubieBoard 2, CuBox, CuBox-i, Raspberry Pi, EfikaMX, Odroid U2, Odroid XU, Odroid XU3, Samsung Chromebook, Utilite Pro, Galaxy Note 10.1 и SS808.

2. BackBox

BackBox – это ОС для тестов на проникновение с дистрибутивом Linux, основанный на Ubuntu и ориентированный на безопасность, ориентированный на предоставление инструментария сетевого и информационного анализа систем.

Окружающая среда BackBox включает полный набор инструментов, необходимых для этического взлома и тестирования безопасности.

Особенности: Он включает в себя некоторые из наиболее часто используемых инструментов безопасности и анализа Linux, направленных на широкое распространение целей, начиная от анализа веб-приложений и заканчивая сетевым анализом, от стресс-тестов до сниффинга, включая оценку уязвимости, компьютерный криминалистический анализ и эксплуатацию.

Часть мощности этого дистрибутива связана с ядром репозитория Launchpad, постоянно обновляемым до последней стабильной версии самых известных и используемых этических инструментов взлома.

Интеграция и разработка новых инструментов в дистрибутиве следует за сообществом с открытым исходным кодом, в частности с критериями Руководства для разработчиков программного обеспечения Debian.

3. Parrot Security OS

Parrot Security OS (или ParrotSec) – это дистрибутив GNU / LINUX на основе Debian.

Он был построен для проведения тестов на проникновение (компьютерная безопасность), оценки уязвимости и смягчения последствий, компьютерной криминалистики и анонимного серфинга.

Он был разработан командой Frozenbox.

Как Kali Linux Parrot Security OS также является любимой операционной системой хакеров.

4. Live Hacking OS

Live Hacking OS – это дистрибутив Linux, в котором есть инструменты и утилиты для этического взлома, тестирования на проникновение и проверки контрмер.

Он включает в себя встроенный графический интерфейс пользователя GNOME.

С уществует второй вариант, который имеет только командную строку и требует очень небольших требований к оборудованию.

5. DEFT Linux

DEFT означает Digital Evidence and Forensic Toolkit, и это дистрибутив Linux с открытым исходным кодом, созданный на основе программного обеспечения DART (Digital Advanced Response Toolkit) и основанного на операционной системе Ubuntu.

Он был разработан с нуля, чтобы предложить одни из лучших компьютерных криминалистических программ с открытым исходным кодом и средства реагирования на инциденты, которые могут использоваться отдельными лицами, ИТ-аудиторами, следователями, военными и полицией.

6. Samurai Web Testing Framework

Samurai Web Testing Framework – это лайв среда linux, которая была предварительно настроена для работы в среде веб-тестирования.

Компакт-диск содержит лучшие из открытых источников и бесплатные инструменты, которые сосредоточены на тестировании и атаке веб-сайтов.

При разработке этой среды мы основываем наш выбор инструментов на программах, которые мы используем в нашей практике безопасности.

Мы включили инструменты, используемые на всех четырех этапах веб-теста.

7. Network Security Toolkit

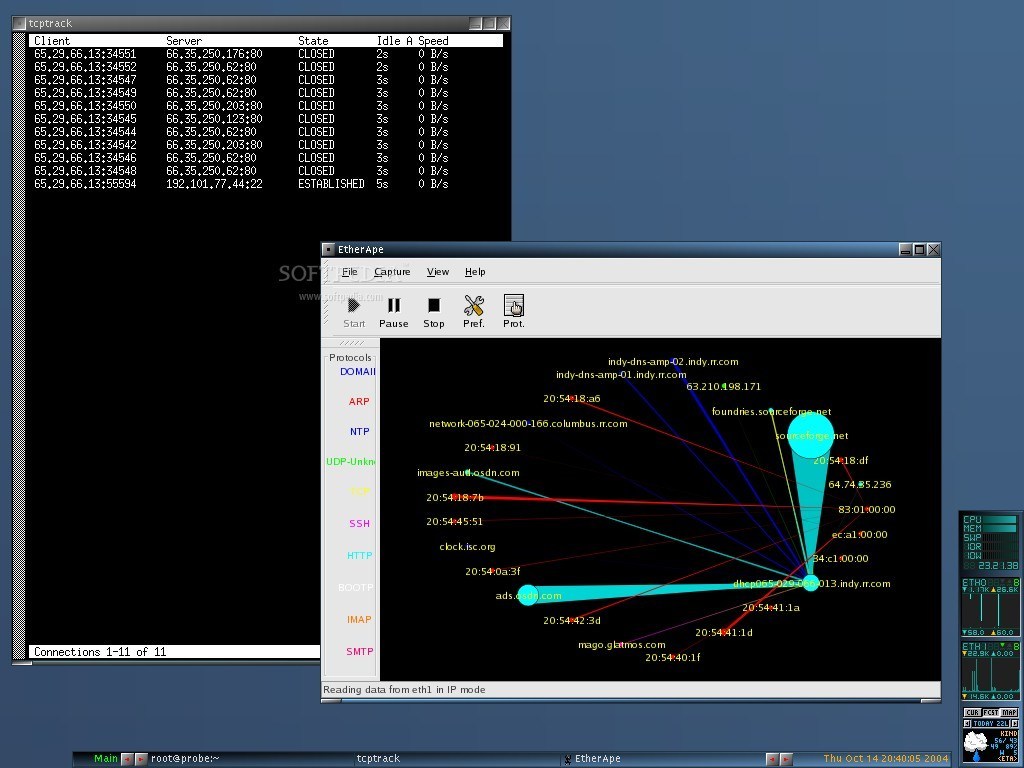

Инструмент Network Security Toolkit (NST) представляет собой Live CD на базе Linux, который предоставляет набор средств безопасности и сетевых средств с открытым исходным кодом для выполнения обычных задач диагностики и мониторинга безопасности и сети.

Дистрибутив может использоваться в качестве средства анализа, проверки и мониторинга сетевой безопасности на серверах, на которых размещаются виртуальные машины.

Большинство инструментов, опубликованных в статье «Лучшие инструменты безопасности 125» Insecure.org, доступны в наборе инструментов.

NST имеет возможности управления пакетами, аналогичные Fedora, и поддерживает собственный репозиторий дополнительных пакетов.

Особенности: Многие задачи, которые могут выполняться в NST, доступны через веб-интерфейс NST WUI.

Среди инструментов, которые могут быть использованы через этот интерфейс, – nmap с помощью средства визуализации ZenMap, ntop, Network Bandwidth Monitor, сетевого анализатора ARP-сканера, диспетчера сеансов для VNC, сервера терминалов на мини-ПК, мониторинга последовательного порта и WPA PSK.

8. Bugtraq

Bugtraq – это электронный список рассылки, посвященный вопросам компьютерной безопасности.

Это большой список рассылки, и почти все новые уязвимости обсуждаются там. Команда Bugtraq – опытные уроды и разработчики. Она доступна в Debian, Ubuntu и OpenSuSe в 32-разрядной и 64-разрядной архитектурах.

9. NodeZero

NodeZero – это операционная система на основе ядра Linux с открытым исходным кодом, полученная из самого популярного в мире дистрибутива Linux, Ubuntu и предназначенная для использования в тестах на проникновение.

Дистрибутив доступен для скачивания в виде двухэкранного образа Live DVD ISO, который хорошо работает на компьютерах, поддерживающих как 32-разрядные (x86), так и 64-разрядные (x86_64) архитектуры.

Помимо того, что он позволяет вам запускатьлайв систему, загрузочное меню содержит различные расширенные параметры, такие как возможность проведения диагностического теста системной памяти, загрузка с локального диска, запуск программы установки непосредственно, а также загрузка безопасный графический режим, текстовый режим или режим отладки.

Графическая среда рабочего стола NodeZero по умолчанию работает от GNOME, который использует интерфейс GNOME Classic.

Он имеет двухпанельный макет и использует репозитории программного обеспечения Ubuntu по умолчанию.

Имейте в виду, однако, что вы должны сначала войти в лайв сессию с именем пользователя nodezero и без пароля.

С NodeZero у вас будет мгновенный доступ к более чем 300 инструментам тестирования на проникновение, а также набор базовых услуг, которые необходимы для проникновения тестирования.

Приложения по умолчанию включают браузер Mozilla Firefox, диспетчер фотографий F-Spot, музыкальный проигрыватель Rhythmbox, видеоредактор PiTiVi, загрузчик торрента, многопротокольный мессенджер Empathy и офисный пакет OpenOffice.org.

10. Pentoo

Pentoo – это Live CD и Live USB, предназначенные для тестирования на проникновение и оценки безопасности.

Основанный на Gentoo Linux, Pentoo предоставляется как как 32, так и 64-разрядный устанавливаемый livecd.

Pentoo также доступен в качестве дополнения для существующей установки Gentoo.

Он включает в себя пакетные драйверы wifi с набором пакетов, программное обеспечение для взлома GPGPU и множество инструментов для тестирования проникновения и оценки безопасности.

Ядро Pentoo включает grsecurity и PAX hardening и дополнительные исправления – с бинарниками, составленными из упрочненной инструментальной цепочки с новейшими ночными версиями некоторых доступных инструментов.

11. BlackBuntu

BlackBuntu – это дистрибуция для тестирования на проникновение, которая была специально разработана для студентов, обучающихся по вопросам информационной безопасности, и специалистов по информационной безопасности.

BlackBuntu – это тестирование на проникновение с рабочей средой GNOME.

В настоящее время он собран с использованием Ubuntu 10.10 и работает с намеком на BackTrack.

12. GnackTrack

GnackTrack – это открытый и бесплатный проект для объединения инструментов тестирования проникновения и рабочего стола Gnome.

GnackTrack – это Live и поставляется с несколькими инструментами, которые действительно полезны для эффективного тестирования на проникновение, у него есть Metasploit, armitage, wa3f и другие замечательные инструменты.