как расшифровать код подтверждения pgp на hydra

PGP — конфиденциальность, безопасность и аутентификация для всех

Стоит ли подвергать личную переписку возможной огласке, когда существуют средства шифрования?

Если вы следите за последними новостями, то слышали немало историй на тему неприкосновенности частной жизни, утечки информации, шпионажа и прочих подобных вещей. Учитывая, что большинство современных коммуникаций проходит через Интернет или при помощи электронных устройств, мы должны знать, как правильно защитить ценную нам информацию. Это применимо не только для крупных организаций, но полезно также всем, кто регулярно использует компьютеры в своей жизни. У всех нас есть информация, которую мы хотим хранить недоступной для посторонних. Но так как мы общаемся через Интернет, то в этом нам может помочь сильный, но простой в использовании инструмент интернет-коммуникации.

Приложение Pretty Good Privacy (PGP), созданное Филом Циммерманом, представляет собой компьютерную программу, которая может быть использована для защиты вашей частной жизни, которая усиливает безопасность и проверяет достоверность отправителей электронной переписки. Можно зашифровать любую электронную переписку, файлы или даже весь жесткий диск, что затруднит «прослушку» и перехват конфиденциальной информации третьими лицами. Также для переписки PGP может предложить что-то наподобие «цифровой подписи», подтверждающее достоверность отправителя (то есть гарантирующее, что отправитель является именно тем человеком, который указан в подписи) и целостность послания. Вообще, представьте себе мир, в котором исчезли бы все угрозы в повседневной переписке, фишинг бы пропал из-за огромных сложностей в осуществлении и все подобные угрозы были бы экономически невыгодны ввиду крайне сложной системы защиты.

Прошло уже 20 лет с момента создания PGP, и с тех пор система значительно прогрессировала. В то время Циммерман попал под расследование правительства США в так называемом деле о «безлицензионном оружейном экспорте». «Оружием» оказались продукты для шифрования сильнее 40 бит (а PGP была 128-битной). Хотя само дело затем было закрыто, а обвинений никому так и не предъявили, но это показывает, насколько мощным инструментом может быть шифрование информации и насколько сильно могут быть заинтересованы в содержании систем шифрования под особым надзором определенные стороны.

В конце концов полнофункциональная версия PGP стала доступной для широкого круга пользователей во всем мире. Фонд свободного программирования разработал собственную OpenPGP-совместимую программу под названием GNU Privacy Guard (GnuPG, или сокращенно GPG), которая свободно распространяется и имеет все необходимые библиотеки, используемые для шифрования, дешифрования и подписи документов и файлов. Эта система может применяться для широкого спектра задач, доступна везде и довольно проста в применении за счет использования графического интерфейса.

Учитывая, что исходный код PGP доступен для свободной загрузки, вы сможете посмотреть его, поискать возможные ошибки, проверить на наличие бэкдоров или просто изучить его работу. Даже если вы сами не в состоянии все это изучить, то для этого есть целые сообщества, не зависимые от правительства или каких-либо заинтересованных организаций. И эти сообщества регулярно проверяют целостность и безопасность PGP-кода. Это особенно актуально, если вспомнить историю о некоей службе из трех букв, которая пыталась обходить шифрование в протоколах связи.

К этому моменту вы уже явно заинтересовались и готовы хотя бы просто посмотреть, что такое PGP/GPG, и узнать, для чего это может пригодиться вам. В асимметричной криптографии нам нужно иметь два раздельных ключа, один из которых будет частным (закрытым, используемым для шифрования или подписи), а другой публичным (открытым, для шифрования первичного текста или проверки цифровой подписи). Совсем не обязательно вникать во все тонкости, но помните, что все знания и нужный опыт придут к вам в процессе ежедневного использования. Тем не менее мы рассмотрим основные понятия криптографии с публичным ключом, чтобы вы могли чувствовать себя более комфортно, осваивая новые инструменты шифрования.

Когда мы говорим о ключе, мы имеем в виду буквенно-цифровой блок текста. Этот ключ можно экспортировать в файл или загрузить его на сервер ключей, чтобы поделиться затем им с остальным миром (это относится к открытому ключу). Данный ключ генерируется PGP, используя алгоритм асимметричного шифрования. Вы должны помнить, что публичный и частный ключи математически взаимосвязаны, что дает вам возможность поделиться открытым ключом с общественностью без ущерба собственной безопасности.

Нет никаких ограничений по использованию PGP/GPG, так как инструмент доступен на всех операционных системах. Как уже упоминалось ранее, мы имеем дело с доступной системой GNU PG, однако есть и специализированные наборы, работающие под какой-то одной операционной системой. Для Mac OS мы имеем GPG-пакет, который содержит плагин для Mail, модуль для управления всеми ключами, систему шифрования/дешифрования и цифровой подписи, проверки текстов и файлов и много чего еще. Имеется и MacGPG — инструмент для управления PGP при помощи командной строки. Если же у вас Windows, то для этой системы имеются аналогичные компоненты в пакете по имени GPGWin.

Важно помнить, что безопасность вашего ключа зависит не только от кодовой фразы, которую вы используете при создании, но и от конфиденциальности при использовании самого ключа. Если кто-то имеет доступ к вашему хранилищу ключей или ключевой фразе (либо ваш компьютер был скомпрометирован при помощи кейлоггера), то вся система безопасности может считаться бесполезной. Поэтому никогда не оставляйте ваши ключи доступными посторонним и не выбирайте секретную фразу таким образом, чтобы ее было легко подобрать.

Когда вы создаете новую пару ключей с помощью PGP, вы должны будете выбрать длину ключа и фразы, которая защитит ключ. Чем больше эта длина, тем больше времени занимает процесс генерации ключа, однако это делается всего лишь один раз, поэтому стоит потерпеть. А я вам советую выбирать длину не менее 4096 бит, а для максимальной безопасности лучше взять 8192 бита. Надеюсь, вы достаточно терпеливы, чтобы дождаться окончания процесса создания ключа, так как наша система генерации раздельна для PGP и GPG.

Почему выбор длины ключа и кодовой фразы так важен? Ну, давайте предположим, что кто-то получил доступ к вашему хранилищу ключей и завладел копией файла секретного ключа. Если этот человек не знает ваш пароль, то ему придется заниматься перебором, что даже с учетом нынешних технических возможностей не так-то просто. Другим вариантом взлома является подбор ключевой фразы при помощи словаря. Этот вариант является более распространенным и прямолинейным. Поэтому, делая секретный ключ достаточно долго, можно в дальнейшем отбить у злоумышленника желание взломать его.

Когда у вас появится своя собственная пара PGP-ключей, вы можете начать использовать их так: распространите публичный ключ, включите его в свою почтовую подпись, раздайте друзьям и коллегам, с которыми ведете активную переписку. Они тоже должны использовать аналогичное PGP/GPG-шифрование своих сообщений при помощи публичного ключа. Любая третья сторона не сможет расшифровать эту переписку, даже если у нее и будет этот самый публичный ключ. Для этого потребуется ваш личный ключ. И если вы захотите отправить в ответ такое же зашифрованное послание, какое прислали вам друзья, то вам нужно будет воспользоваться их публичным ключом. Цифровая подпись работает с точностью до наоборот — она использует ваш личный ключ, в который вставляет «метку», с помощью которой получатели вашего письма могут идентифицировать вас как надежного отправителя и быть уверенными, что письмо дошло к ним в неизменном виде. Это может показаться несколько сложным, однако стоит один раз правильно настроить почтовый клиент за пару кликов мышкой:

Итак, мы узнали, как непросто начиналась система PGP, изучили основы безопасности и получили некоторые рекомендации по работе с PGP. Я надеюсь, это послужит хорошим толчком для того, чтобы попробовать это шифрование и использовать его в дальнейшем. О своей конфиденциальности в Сети мы должны заботиться сами, а с таким инструментом сделать это намного проще. Вы будете благодарить себя за то, что нашли силы и время, чтобы сделать первый шаг к личной безопасности.

Правительства и спецслужбы, равно как и преступный мир, давно уже используют такие системы в своей повседневной жизни. А что же простые пользователи? Еще недавно солидное шифрование можно было себе позволить только за большие деньги. И так было до появления на сцене PGP. Обычный человек не мог сохранить свое личное информационное пространство неприкосновенным. Да и интересующаяся этой информацией сторона не особо хотела этого. Потребовалось 20 лет на то, чтобы этот вопрос наконец-то решился. И теперь у нас гораздо больше возможностей оставаться в неприкосновенности.

Безопасность: как пользоваться PGP-ключом

DronVR

Безопасность: как пользоваться PGP-ключом

PGP — это дополнительная защита переписки. Чтобы лучше понимать принцип работы PGP, рекомендуем сначала ознакомиться со статьёй Дополнительная безопасность при общении в сети.

Вкратце, это способ шифрования и расшифровки информации. Для функционирования PGP необходимо, чтобы оба участника переписки им пользовались. Для этого на компьютер устанавливается одна из программ, которая позволяет шифровать способом PGP. Рекомендуем gpg4usb (под Linux или Windows) или программу GnuPG (возможные операционные системы указаны на скриншоте ниже).

Варианты программы под разные операционные системы сайте GnuPG

PGP — это способ шифрования, который оформлен по-разному в специализированных программах, но суть его от этого не меняется. Просто установите одну из указанных программ: они отлично справляются со своей задачей.

После установки программы необходимо сгенерировать через неё свой ключ, который и становится дополнительной защитой, позволяя зашифровывать и расшифровывать (при желании отправителя) любые сообщения.

Как этим пользоваться

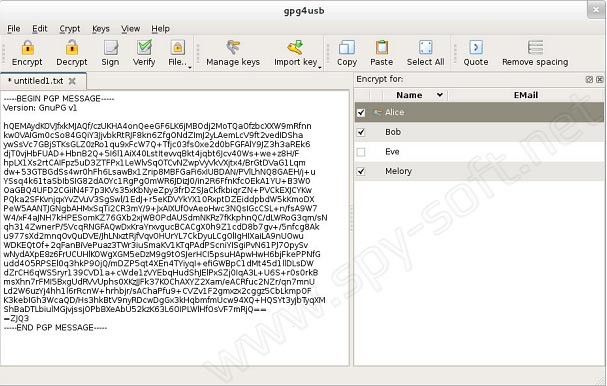

Рассмотрим установку на примере программы gpg4usb.

Программа скачивается в zip формате: разархивируем её, устанавливаем на компьютер и запускаем. Автоматически появляется «мастер первого запуска». Если аккаунта и PGP-ключей ещё нет, выбираем верхний вариант: создать новую ключевую пару.

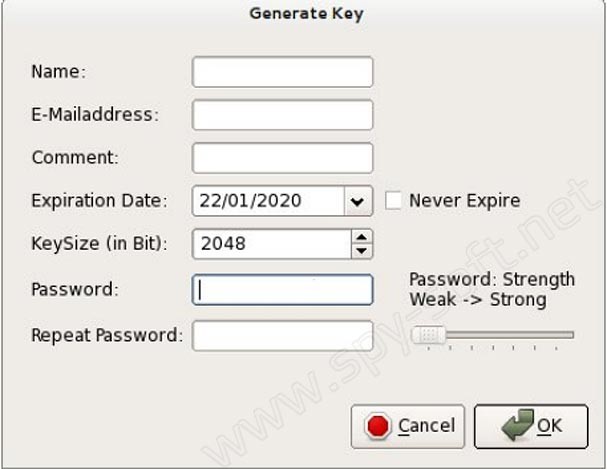

Нажимаем Создать новый ключ и попадаем в окно введения личных данных.

ВАЖНО! Не указывайте своё настоящее имя и реальный e-mail. Подтверждать его не потребуется, поэтому можете вводить любое сочетание букв и цифр, а потом добавить @mail.ru, @gmail.com, @rambler.ru и т.д.

Можно задать срок годности ключа на любой период времени или поставить галочку «без срока годности» — тогда ключ будет вечным. Длина ключа выставляется по умолчанию 2048 бит.

После создания ключа мы попадаем в основное окно программы. Чтобы начать пользоваться шифрованием, открываем менеджер ключей.

Поскольку мы только что создали аккаунт, в поле контактов будет только одно имя — ваше. Можно поставить галочку около него и нажать «Экспорт в буфер обмена», чтобы передать ваш публичный ключ собеседнику (чтобы он в свою очередь смог зашифровать для вас сообщение).

ВАЖНО! У вас есть 2 ключа: публичный и персональный. Публичный можно хранить в открытом доступе, чтобы вам могли прислать зашифрованное сообщение, но никогда никому не сообщайте свой персональный ключ, т.к. он нужен для расшифровки сообщений! Если вам плохо понятно, как это работает, перечитайте ещё раз статью про принцип работы PGP.

Теперь посмотрим, как всё это работает. Для наглядности лучше, если у вас уже есть собеседник, который имеет PGP-ключ, но можно отправить сообщение самому себе.

Пишем любой текст, потом во вкладке «Вид» отмечаем галочкой «Зашифровать для:», и поверх основного окна (или справа от него) появляется список ваших контактов (то есть список сохранённых ключей). На данный момент есть только один контакт — вы сами.

Нажимаем «Зашифровать» (значок над надписью *безымянный1.txt) и получаем длинный непонятный набор цифр в окне, где только что был написанный текст сообщения.

Теперь можно нажать «Расшифровать», ввести свой пароль (который был придуман и введён на этапе генерирования ключа) и получить на экране своё же сообщение, прошедшее этап шифрования и расшифровки.

Общение через PGP

Когда у вас появляется реальный контакт, с которым необходимо пообщаться через PGP-шифрование, первым делом нужно добавить его публичный ключ к списку контактов в программе. Для этого просто скопируйте указанный собеседником ключ и нажмите Менеджер ключей => Импорт ключа из => Буфер обмена. После этого в списке ваших контактов появится строка с именем, которое собеседник выбрал при генерации своего ключа.

Теперь осталось написать сообщение, опять нажать Вид => Зашифровать для и выбрать галочкой имя собеседника. Сообщение в зашифрованном виде отобразится в окне с текстом. Копируем получившееся сообщение и отправляем в таком виде собеседнику.

Чтобы вам могли ответить в таком же виде, необходимо отправить собеседнику ваш публичный ключ, который легко посмотреть через Менеджер ключей => галочка напротив вашего никнейма => Экспорт в буфер обмена. Теперь можно просто нажать правой кнопкой мыши в любой текстовый файл (в том числе в самой программе) или сразу в переписке с собеседником и нажать Вставить. С помощью этого ключа ваш собеседник сможет таким же образом зашифровать для вас сообщение, которое вы расшифруете так же, как расшифровали тестовое сообщение самому себе.

ВАЖНО! Отправлять сообщение в зашифрованном виде можно куда угодно: по e-mail, в личную переписку на любом сайте, даже в социальные сети и мессенджеры. Тем не менее, старайтесь избегать контактов по специфическим темам, если известны ваши личные данные (например, аккаунт в соц сети).

На HYDRA ключ PGP используется не только для защиты переписки, но и для защиты аккаунта в целом (двухфакторная аутентификация возможна через PGP), а также с помощью ключа можно восстановить пароль. Об этом готовится отдельная статья.

Как расшифровать сообщение PGP?

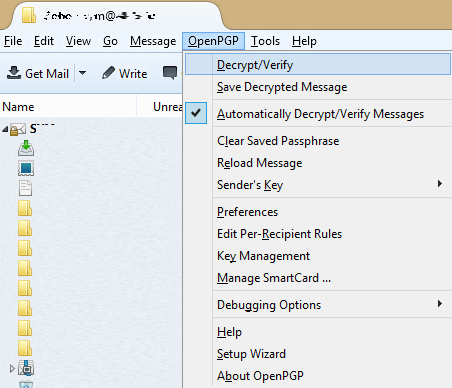

Выделить полученный зашифрованный текст, скопировать его в буфер Windows clipboard, зайти мышкой в меню PGP через панель задач Windows и выбрать команду decrypt and verify clipboard. Появляется окно программы PGP, в которое необходимо ввести пароль и нажать на OK.

Как расшифровать GPG сообщение?

Расшифровка. Открываем полученное зашифрованное сообщение и нажимаем на второй справа значок на панели Outlook Express, либо на команду меню PGP decrypt message. Через несколько секунд сообщение будет расшифровано и появится в окошке.

Что такое PGP ключ на гидре?

На HYDRA ключ PGP используется не только для защиты переписки, но и для защиты аккаунта в целом (двухфакторная аутентификация возможна через PGP), а также с помощью ключа можно восстановить пароль.

Как создать свой GPG ключ?

Как работать с PGP?

Как начать использовать PGP

Как открыть PGP ключ?

Как настроить PGP?

3. Основные шаги в использовании PGP

Что такое PGP верификация?

Pretty Good Privacy, он же PGP — это криптографическая программа, которая позволяет зашифровать информацию таким образом, чтобы никто посторонний не мог ни прочитать, ни изменить данные. В сущности, это надежный способ передачи файлов, гарантирующий полную и совершенную секретность.

Что такое ключ Hydra?

Hydra — это программное обеспечение с открытым исходным кодом для перебора паролей в реальном времени от различных онлайн сервисов, веб-приложений, FTP, SSH и других протоколов.

Что такое GPG ключ?

GNU Privacy Guard (GnuPG, GPG) — свободная программа для шифрования информации и создания электронных цифровых подписей. Разработана как альтернатива PGP и выпущена под свободной лицензией GNU General Public License. GnuPG полностью совместима со стандартом IETF OpenPGP.

Можно ли восстановить аккаунт на гидре?

Если с забаненного аккаунта написать не получится, то Вы можете написать с другого аккаунта. К сожалению, в настоящее время это единственный вариант восстановиться на гидре.

Как проверить PGP подпись файла?

Как в GPG проверить подпись файла

Для проверки подписи используется опция —verify.

Как создать PGP диск?

Как создать новый PGP диск.

Как открыть файл с расширением GPG?

Как открыть файл GPG?

PGP / GPG шифрование

Защита своих данных от чужих глаз — в некоторых случаях может быть вопросом жизни и смерти, а полагаться в этом вопросе на других означает доверять им свои данные. Защитить от любопытных носов свою переписку своими же силами поможет GPG шифрование.

GPG шифрование

GPG (Gnu Privacy Guard) — это инструмент асимметричного шифрования. Если проще, он создает такое сообщение, которое может прочитать только тот, кому ты его написал. Он незаменим при передаче любой важной текстовой информации. Это могут быть письма электронной почты, личные сообщения на форумах, или даже на публичных открытых сервисах. Помимо шифрования он также предоставляет несколько других функций для обеспечения безопасности.

Всегда самым очевидным способом защитить свои коммуникации было шифрование. Раньше для этого применялось симметричное шифрование, требовавшее передачи ключей по надежному каналу. С развитием электронных коммуникаций, увеличением объема данных и возможностей прослушки надежная передача ключей стала трудной задачей.

История PGP / GPG шифрования

В 1970-ых были разработаны асимметричные алгоритмы, позволяющие безопасно, открыто и автоматизировано обмениваться ключами. Схемы таких алгоритмов позволяют двум сторонам обменяться открытыми ключами, используемыми для обозначения получателя сообщения, и при зашифровке использовать открытый ключ получателя одновременно с секретным ключом отправителя. Расшифровать сообщение можно только секретным ключом получателя, и при этом будет видно, что шифрование выполнял именно владелец открытого ключа, то есть отправитель. В такой схеме секретные ключи, используемые для расшифровки, не нужно передавать, поэтому они остаются в безопасности, а отправитель сообщения выявляется при расшифровке, что исключает подмену информации. Но подобное изобретение было доступно только военным и спец. службам.

В 1991 появился общедоступный инструмент асимметричного шифрования для личного использования — PGP, задавший стандарт, однако он был платным и являлся зарегистрированной товарной маркой.

В 1999 был создан GPG — свободный, бесплатный, открытый и полностью совместимый со стандартом аналог PGP. Именно GPG стал самым популярным и зрелым инструментом асимметричного шифрования.

Термины GPG шифрования

Прежде чем приступить к использованию GPG, нужно понять несколько главных особенностей этого инструмента. Первая и основная особенность — это понятие «ключи». Каждый пользователь создает себе свой личный ключ. Ключ пользователя состоит из двух частей

Публичный ключ (далее просто «ключ») представляет собой своего рода визитную карточку, которую пользователь раздает всем своим контактам, желающим переписываться с шифрованием.

Секретный ключ отвечает за процессы шифрования исходящих сообщений и расшифровки полученных. Его следует хранить в безопасном месте. Принято считать, что если кто-либо завладеет секретным ключом, то ключ можно считать скомпрометированным, а значит небезопасным. Этого следует избегать.

Вторая особенность — ключи, основанные на разных алгоритмах совместимы между собой. Неважно, использует ли пользователь RSA или ELGamal, для шифрования не нужно забивать голову такими деталями. Это достигается за счет работы по упомянутому выше стандарту и через некоторые криптографические приемы. Это одно из главных преимуществ GPG. Достаточно знать нужные команды, и программа сделает все сама. В библиотеку входит большое количество асимметричных алгоритмов, симметричным шифров и односторонних хэш-функций. Разнообразие также является преимуществом, потому что позволяет создать одновременно и общие рекомендованные конфигурации, подходящие для большинства, и возможность тонкой настройки для более опытных пользователей.

Как установить GPG шифрование

Для начала работы нужно установить сам GPG. Пользователи Linux могут поставить его из любого пакетного менеджера, поискав там «gnupg», или собрать вручную. Пользователи Windows могут воспользоваться сильно устаревшим клиентом GPG4Win, который имеет несколько неприятных багов и больше функций, или портативным и более свежим клиентом GPG4USB, который имеет меньше функций, но намного проще и стабильнее. Кстати, мы уже писали о том как с помощью клиента GPG4USB зашифровать свою переписку.

Независимо от операционной системы и клиента, после установки нужно будет создать свой ключ, введя в терминале или кликнув в клиенте соответствующую команду. Программа попросит определиться с алгоритмом шифрования. Обычно их два — это RSA и ELGamal (на самом деле три, если на Linux Вы отважились поставить экспериментальную ветку «modern» с криптографией на эллиптических кривых). Конкретных рекомендаций по алгоритмам нет, они разные и каждый выбирает себе схему по нраву.

Затем необходимо определиться с размером ключа в битах. Здесь тоже нет короткого и однозначного ответа. У слишком длинных ключей есть и недостатки. Одно можно сказать с уверенностью: при выборе RSA и ELGamal не используйте ключи меньше 2048 бит, они крайне не безопасны. Далее программа попросит заполнить несколько форм: E-mail, Имя и комментарий. E-mail и Имя — это публичная информация, которую сможет увидеть каждый, с кем вы будете переписываться.

• В качестве почты можно указать другие виды связи, например ID какого-либо сервиса или мессенджера (Tox, Jabber, BitMessage и т. д.), разделив знаком «@» сам идентификатор/адрес и название сервиса. Чаще всего содержание именно этого поля используется для идентификации владельца ключа.

• Имя выбирать по своему усмотрению. Например, часто используемый ник или вообще «Anonymous».

• Поле комментария заполнять не обязательно. Можно ввести дополнительный. адрес или свою должность. Комментарий будет виден другим пользователям.

После заполнения всех форм нужно ввести пароль. Его можно и пропустить, что не рекомендуется, так как это единственная мера безопасности, которая защитит секретную часть ключа в случае захвата файла с данным ключом злоумышленником. Также важно не забыть пароль, иначе работа с ключом будет более невозможна. При создании ключа нужно внимательно проверять корректность ввода всех полей — ошибки потом не исправить. Публичный ключ распространяется среди большого количества людей, поэтому среди пользователей не принято их часто менять — не у всех контактов может быть свежий ключ.

Сгенерировав свой GPG-ключ, можно начать его распространять. Для этого надо ввести команду отображения публичной части. Исторически сложилось так, что программа изначально применялась для шифрования почты и подписи публичных сообщений в почтовых рассылках, поэтому ключи отображаются по принципу формата РЕМ (англ. «PrivacyEnhanced Mail»). Формат представляет собой единый стандартный блок ключа, начинающийся заголовком — BEGIN PGP PUBLIC KEY BLOCK —, за ним следует достаточно длинное тело самого ключа, кодированное цифрами и латинским алфавитом, и завершающий заголовок — END PGP PUBLIC KEY BLOCK —. Весь блок с заголовками представляет собой ключ GPG, его и нужно распространять целиком. Помимо ручного распространения ключей, возможно использовать специализированные сервера. Пользователь загружает свой публичный ключ на сервер, и при необходимости любой может запросить его. Во многих программах в качестве сервера по умолчанию часто указывают сервер MIT.

Каждый GPG-ключ уникален. Запоминать и сравнивать такие большие блоки ключей вручную невозможно, поэтому для этого существуют отпечатки ключей. Каждый отпечаток ключа тоже уникален, формируется из публичной части, предоставляя короткую уникальную строку для идентификации. В строке отпечатка содержится 40 символов с разделением на 4 символа пробелами. Важно знать, что последние 8 или 16 символов являются еще и ID ключа. При использовании команд из терминала надо будет указывать ID для работы. Отпечатки удобны для быстрого сравнения двух ключей, или короткого указателя нужного ключа при нехватке места.

Шифрование сообщений и файлов

Шифрованные с помощью GPG сообщения состоят из похожих на публичный ключ блоков, только с заголовком — BEGIN PGP MESSAGE —, а длина кодированной символами части зависит от длины сообщения. Подобные сообщения могут быть прочитаны только обладателем ключа, которому адресовано сообщение. Также можно зашифровать свое послание для нескольких ключей, что очень удобно при общении небольшой группы людей. Шифровать можно и файлы, тогда результат шифрования будет записан в файл, а не кодирован текстовыми символами.

Подписи в GPG

Подпись сообщений является удобным средством открытого публичного подтверждения авторства, потому что, как и в случае с шифрованием, только истинный обладатель ключа может подписать свое послание таким ключом и подделать подобную подпись невозможно. Отличается от шифрованных сообщений тем, что текст остается открытым, заключенным с двух сторон соответствующим заголовком, а снизу добавляется небольшой блок самой подписи, также кодированный символами. При попытке изменить хотя бы один символ открытого текста, подпись станет не действительной. Проверка подписей также выполняется при помощи GPG.

Функция Web of Trust

Еще одна функция GPG, которую стоит упомянуть — это Web of Trust. Она используется для подтверждения принадлежности публичного ключа конкретному человеку. Для этого знакомые друг с другом пользователи GPG обмениваются ключами при личной встрече.

Каждый из них сверяет отпечаток ключей и создает для каждого полученного ключа электронный сертификат, доказывающий достоверное соответствие между определенной персоной и публичным ключом.

Создание сертификата называется «подписывание ключей». Сам сертификат потом загружается на сервер ключей, и любой может его запросить. Подразумевается, что чем больше пользователей подписали ключ, тем выше к владельцу доверие.

Модель использования WoT предполагает, что пользователи всегда указывают в ключах свои реальные имена и все желающие установить сеть доверия могут физически встретиться для личного обмена ключами. Это делает подобную схему трудно выполнимой при анонимном общении.

При псевдонимном общении для обмена можно использовать каналы связи или сервисы с аутентификацией, которая будет подтверждать достоверность. В любом случае, сети доверия при анонимном или псевдонимном общении не такие стойкие, частично из-за отсутствия «крепкого набора», формирующего основную группу доверенных пользователей, частично из-за человеческого фактора. Решение о целесообразности подобной сети доверия лежит целиком на группе пользователей, желающих ее построить.

Зачем нужно шифрование

Зачем вообще нужно все это шифрование, если человек ничего не скрывает и не нарушает? Это один из самых часто задаваемых вопросов. На него есть несколько ответов. За последние годы возможность тотальной слежки за сетевой деятельностью миллионов пользователей стала уже вопросом не технической сложности, а ресурсов. Обладатели таких ресурсов — все спецслужбы мира и десятки крупных корпораций, с помощью таких программ как PRISM и XKeyscore могут собирать и хранить годами все письма электронной почты, SMS-сообщения и историю звонков.

Это нарушает конституционные права граждан на тайну переписки, однако влияние этих организаций такое сильное, что остановить неправомерный сбор информации невозможно. Использование GPG не снимет слежку с миллионов людей и не исправит магическим образом весь мир. Это всего лишь инструмент в руках человека. Инструмент, позволяющий сохранить письма и слова только для тех, кому они предназначены, и ни для кого больше. Это немного, но по крайне мере это возвращает право каждого человека на тайну переписки.

Если сбор данных и слежка кажутся слишком отдаленными, можно рассмотреть шифрование с еще более практичной стороны. Та же электронная почта в открытом виде проходит десятки промежуточных узлов. На каждом может быть сколько угодно уязвимостей и дыр безопасности, которые могут быть использованы кем угодно.

В мире, где цифровые коммуникации играют ключевую роль, шифрование — это элементарное правило безопасности, предотвращающее огромное количество проблем. Глупо не воспользоваться возможностью повысить безопасность, учитывая что программа распространяется бесплатно, и освоить ее можно достаточно быстро. А подробнее ознакомиться с командами можно в официальном руководстве.