Как называется контейнер для файлов

Folder, если на английском.

Помогите?

А)Информация, хранящаяся во внешней памяти и обозначенная именем.

(4буквы) б)Контейнер для файлов.

(5 букв) Заранее спасибо.

Информация, хранящаяся во внешней памяти и обозначенная именем (4 буквы)контейнер для файлов (5 букв)?

Информация, хранящаяся во внешней памяти и обозначенная именем (4 буквы)

контейнер для файлов (5 букв).

1)Информация, хранящаяся во внешней памяти и обозначенная именем?

1)Информация, хранящаяся во внешней памяти и обозначенная именем.

2)Контейнер для файлов.

Контейнер для файлов?

Контейнер для файлов.

Группа файлов имеющая имя ; контейнер для файлов?

Группа файлов имеющая имя ; контейнер для файлов.

1. как называется прграма которая обладает способностью к самовоспроизведению?

1. как называется прграма которая обладает способностью к самовоспроизведению?

2. программы, уплотняющие файлы, называют?

Как называется группа файлов имеюще имя контейнер для файлов?

Как называется группа файлов имеюще имя контейнер для файлов.

Группа файлов имеющая имя, контейнер для файлов?

Группа файлов имеющая имя, контейнер для файлов.

(4 клетки) Б) Контейнер для файлов.

Var P, sum : integer ; posl : string ; beginsum : = 0 ; readln(P) ; while P> 0 do beginif P mod 10 mod 2 = 0 then beginsum : = sum + P mod 10 ; posl : = posl + ‘ ‘ + P mod 10 ; end ; P : = P div 10 ; end ; writeln(sum) ; writeln(posl) ; end.

А нельзя слить 3 литра из ёмкости А в B? Тогда как раз 10 литров и получится в B.

K1 * c1 + k2 * c2 + k3 * c3 = S воооооот как то так.

Var a, b, x : real ; begin read(a, b) ; x : = (b / a) ; write(x) ; end.

Var a, b : real ; begin read(a, b) ; if a = 0 then writeln(‘x может принимать любое значение’) else writeln(‘x = ‘, b / a) ; end.

Как спрятать файлы на компьютере

Существует много разнообразных программ для защиты файлов и папок. В этой статье будет рассмотрена лишь небольшая их часть, проверенная автором лично длительным периодом их практического использования.

Рассмотренные программы обеспечивают надежную защиту папок и файлов от доступа посторонних лиц. Более простые способы защиты данных описаны здесь.

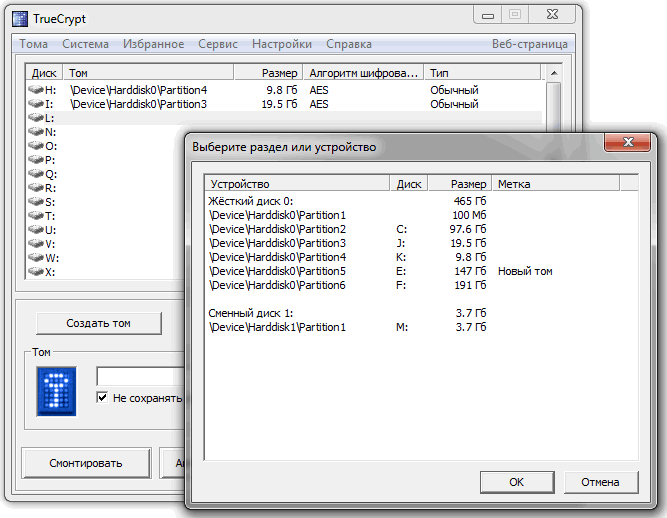

Защита файлов при помощи программы TrueCrypt

Эта программа защищает не непосредственно сами файлы. Она позволяет создавать специальные контейнеры, в которые можно помещать любую информацию (документы, видео, фото и др.). Вся информация в таком контейнере хранится в закриптованном виде. Для доступа к контейнеру пользователь должен знать пароль. В качестве дополнительной защиты кроме пароля можно использовать также ключевой файл, без наличия которого открыть контейнер невозможно.

В качестве контейнера программа может использовать специально созданный файл или же какое-то запоминающее устройство целиком (флешку, логический раздел жесткого диска).

Доступ к зашифрованному контейнеру осуществляется путем его виртуального превращения в отдельный логический раздел (монтирования). Чтобы смонтировать (открыть) контейнер, пользователь должен запустить программу TrueCrypt, указать на этот контейнер, ввести пароль, после чего в перечне запоминающих устройств компьютера (в разделе «Мой компьютер») появится дополнительное запоминающее устройство. Это и будет наш контейнер. С ним можно работать как с обычным запоминающим устройством – копировать, удалять, создавать файлы, просматривать, переименовывать, корректировать их и т.д. При этом, данные, сохраняемые в смонтированном контейнере, криптуются программой «на лету». Пользователь этого даже не замечает.

После размонтирования контейнера он перестанет отображаться в списке запоминающих устройств компьютера.

Как уже было сказано, программа TrueCrypt может создавать контейнеры двух основных видов:

1. В виде отдельного файла любого размера (указывается пользователем). Размер этого файла будет размером контейнера. Примечательно, что файлу-контейнеру можно присвоить любое название и расширение, например, «avatar.avi». Такой файл на диске визуально будет выглядеть как фильм «Аватар» и по умолчанию (если дважды щелкнуть по нему мышкой) будет открываться программой-видеопроигрывателем. Никакого кино, естественно, при этом не последует. Вылетит сообщение о неисправности файла.

2. В виде целого запоминающего устройства (флешки, портативного жесткого диска, логического раздела жесткого диска компьютера). Программа TrueCrypt позволяет закриптовать все пространство запоминающего устройства (в том числе вместе с уже находящимися на нем файлами). Если такое устройство попытаться открыть обычным способом (двойным щелчком мышки), появится сообщение о том, что носитель неотформатирован.

Таким образом, программа TrueCrypt реализует два уровня защиты.

Во-первых, она прячет файлы визуально, помещая их внутрь другого файла или на носитель, который на первый взгляд кажется неотформатированным. Если контейнер даже и попадет в руки непосвященного человека, тот, скорее всего, просто удалит его, даже и не догадываясь о его действительном предназначении.

Во-вторых, данные, хранящиеся в контейнере, хорошо криптуются. Взломать такой контейнер в обычных условиях практически невозможно.

Еще одной важной особенностью программы TrueCrypt является возможность криптования системного логического раздела компьютера, то есть, раздела, в котором установлена операционная система. Пароль для доступа к нему будет запрашиваться компьютером сразу после его включения (еще до начала загрузки Windows). Это очень полезная возможность, поскольку она гарантирует надежную защиту информации даже в том случае, если компьютер будет загружен злоумышленниками со съемного носителя (Live CD) или же если жесткий диск или SSD компьютера будет ими снят и подсоединен к другому компьютеру. Зашифрованный раздел при этом будет опознаваться как неоформатированный.

Пользоваться программой TrueCrypt не сложно, в ней все понятно на интуитивном уровне. Но на всякий случай вот информация о порядке осуществления основных операций:

1. Для создания зашифрованного контейнера – запустить программу, нажать кнопку «Создать том», выбрать один из вариантов создания контейнера и дальше отвечать на вопросы мастера создания тома (см. изображение);

3. Чтобы размонтировать контейнер нужно открыть окно программы, в основном окошке выбрать смонтированное устройство и нажать кнопку «Размонтировать».

Защита файлов при помощи программы AxCrypt

Программа AxCrypt защищает непосредственно каждый отдельный файл, сохраняя его в зашифрованном виде и устанавливая на него пароль.

Пользоваться этой программой очень просто и удобно. После установки AxCrypt добавляется в контекстное меню файлов. Чтобы зашифровать файл, достаточно щелкнуть по нему правой кнопкой мышки. Откроется контекстное меню, в котором указатель мышки необходимо навести на пункт «AxCrypt» (см. рис.). Будет предложено несколько вариантов шифрования:

Защита файлов при помощи программы S-Tools

Программа S-Tools позволяет шифровать и прятать файлы в любые файлы изображений формата GIF и BMP, а также в аудиозаписи формата WAV. При этом, работоспособность файлов, используемых в качестве контейнера, сохраняется. То есть, фотографии со спрятанными в них данными будут открываться компьютером, как ни в чем не бывало, аудиозаписи-контейнеры также будут воспроизводиться.

Позитивным моментом является также и то, что S-Tools не требует установки (портативная программа).

Но использовать ее в повседневной жизни все же не очень удобно. Самым большим минусом этого способа защиты данных является то, что используемые в качестве контейнеров файлы являются не большими. Соответственно, спрятать в них много информации невозможно.

Программу S-Tools можно использовать для надежной защиты какого-нибудь небольшого текстового файла, например, файла с паролями или другой похожей информацией.

Как пользоваться S-Tools

Сначала нужно приготовить будущий контейнер – изображение форматов GIF, BMP или аудиофайл формата WAV. Это не самые распространенные форматы. Если в наличии таких не окажется – нужно переконвертировать в них файлы других форматов. Запускаем S-Tools. Перетаскиваем мышкой файл-контейнер в окно утилиты. Там этот файл откроется в виде отдельного окна. В это окно таким же образом перетаскиваем файл, который нужно спрятать. Через несколько секунд S-Tools предложит ввести пароль и выбрать метод шифрования. Вводим пароль в поле «Passphrase» и повторяем его в поле «Verify Passphrase». Жмем кнопку ОК. Через некоторое время в окне S-Tools появится еще одно окно с названием hidden. Это и есть уже упакованный контейнер. Для сохранения результатов нужно щелкнуть по этому окну правой кнопкой мышки, в контекстном меню, которое откроется, выбрать пункт Save as…, указать куда сохранить файл, его имя и нажать кнопку «Сохранить».

2. Извлечение файла

Запускаем S-Tools, мышкой перетаскиваем в окно утилиты файл-контейнер. Откроется окно этого файла. Щелкаем по нему правой кнопкой мышки, в контекстном меню выбираем Reveal… Затем вводим пароль и метод шифрования, указанные при упаковке, жмем ОК. Откроется еще одно окно с названием «Revealed Archive», в котором будет отображаться спрятанный файл. Щелчек правой кнопкой мышки по этому файлу, выбираем пункт «Save as», указываем куда извлечь файл, жмем «Сохранить».

Медиаконтейнер

Медиаконтейнер, мультимедиаконтейнер (англ. Media container ) — формат файла или потоковый формат (поток необязательно должен быть сохранён в виде файла), чьи спецификации определяют только способ сохранения данных (а не алгоритм кодирования) в пределах одного файла. Медиаконтейнер определяет, сколько метаданных фактически может быть сохранено, вместе с тем он не определяет никакую кодификацию самих данных. Медиаконтейнер фактически является метаформатом, так как он хранит данные и информацию о том, как данные будут сохраняться непосредственно внутри файла. Как следствие из этого, программа, которая способна корректно идентифицировать и открыть файл (прочитать поток), записанный в каком-либо формате, впоследствии может быть не способна декодировать фактические данные, записанные внутри медиаконтейнера, так как или метаданные в медиаконтейнере являются недостаточными, или программное обеспечение неспособно декодировать данные, закодированные в медиаконтейнере.

В теории формат-контейнер способен хранить любой тип данных, однако на практике для каждого типа данных существуют отдельные группы контейнеров. Эти группы «настроены» для специфических требований и информации, которая будет сохраняться в них. Медиаконтейнеры являются типичным примером такой группы файловых контейнеров, которые предназначены для сохранения медиаинформации, которая условно делится на изображения, видео и аудио. В случае фильмов медиаконтейнер должен не только сохранять видео- и аудиопоток, но и при воспроизведении обеспечивать их синхронизацию. Также в медиаконтейнере может сохраняться несколько однотипных потоков, например фильм (видео-поток) с несколькими звуковыми дорожками (аудиопотоками) и субтитрами (текстовыми потоками).

Содержание

Список медиаконтейнеров

Контейнер файла используется для идентификации и чередования различных типов данных. Более простые контейнерные форматы могут содержать различные типы звуковых данных, закодированных определённым кодеком. Более сложные медиаконтейнеры могут поддерживать множественные аудио- и видеопотоки, текстовые субтитры, информацию о разделах (англ. chapter ), метаданные (теги), наряду с информацией для синхронизации воспроизведения различных потоков одновременно. В большинстве случаев заголовок (англ. header ) файла, большинство метаданных и синхронизационные данные определены форматом контейнера. Например, есть контейнеры, оптимизированные для видео низкого качества с низким битрейтом, а есть контейнеры, оптимизированные для больших файлов, содержащих множество потоков высокого качества.

Составные части контейнера файла имеют различные наименования. В RIFF и PNG их часто называют chunks (куски), в MPEG-TS их называют packets (пакеты), а в JPEG они называются «segments» (сегменты). Основной контент данных составных частей называется «данные» или «полезная нагрузка». В большинстве контейнерных форматов каждая составная часть в последовательности имеет свой заголовок (англ. header ), в то время как медиаконтейнер TIFF вместо этого сохраняет смещения, что приводит к трудностям в сохранении информации. Модульные составные части облегчают восстановление других составных частей в случае повреждения файла или при «выпадении» кадров или при bit slip (англ.).

Некоторые медиаконтейнеры предназначены для сохранения только аудиоданных:

Некоторые медиаконтейнеры предназначены для сохранения только статических изображений:

Большинство медиаконтейнеров приспособлено для сохранения всех или почти всех типов медиаинформации, включая аудио, видео и текст. Самые популярные из них:

Есть также много других медиаконтейнеров, например NUT, MPEG-1, MXF, GXF, ratDVD, SVI, VOB и DivX Media Format.

Single coding formats

В дополнение к «чистым» контейнерным форматам, которые определяют только «обёртку», а не алгоритм кодирования, есть некоторые файловые форматы, которые определяют и слой хранения, и слой кодирования, как часть модульного дизайна и для совместимости «снизу вверх». К таким медиаконтейнерам относятся JPEG File Interchange Format (JFIF) для JPEG-изображений и Portable Network Graphics (PNG). Такие полнофункциональные медиаконтейнеры (хотя понятие «медиаконтейнер» к ним не совсем применимо) называются «Single coding format» (рус. Единый формат кодирования ).

Различия

Все различия между разными медиаконтейнерами происходят из пяти основ:

Remux

Remux (ремультиплексирование) — принятый в сфере видеокодирования термин, означающий перекомпоновку содержимого медиаконтейнера. Его важной особенностью является отсутствие перекодировки (сохранение исходного качества) основных элементарных потоков (видео- и аудиопотока). Заменяется лишь медиаконтейнер, также могут добавляться или удаляться субтитры, меню, множественные аудиопотоки (дополнительные звуковые дорожки) и прочие второстепенные данные.

Недостающее введение в контейнеризацию

Эта статья помогла мне немного углубится в устройство и принцип работы контейнеров. Поэтому решил ее перевести. «Экосистема контейнеров иногда может сбивать с толку, этот пост может помочь вам понять некоторые запутанные концепции Docker и контейнеров. Мы также увидим, как развивалась экосистема контейнеров». Статья 2019 года.

Все началось с того, что Chroot Jail и системный вызов Chroot были введены во время разработки версии 7 Unix в 1979 году. Chroot jail предназначен для «Change Root» и считается одной из первых технологий контейнеризации. Он позволяет изолировать процесс и его дочерние элементы от остальной части операционной системы. Единственная проблема с этой изоляцией заключается в том, что корневой процесс может легко выйти из chroot. В нем никогда не задумывались механизмы безопасности. FreeBSD Jail была представлена в ОС FreeBSD в 2000 году и была предназначена для обеспечения большей безопасности простой изоляции файлов Chroot. В отличие от Chroot, реализация FreeBSD также изолирует процессы и их действия от Файловой системы.

Когда в ядро Linux были добавлены возможности виртуализации на уровне операционной системы, в 2001 году был представлен Linux VServer, который использовал chroot-подобный механизм в сочетании с «security contexts (контекстами безопасности)», так и виртуализацию на уровне операционной системы. Он более продвинутый, чем простой chroot, и позволяет запускать несколько дистрибутивов Linux на одном VPS.

Подобно контейнерам Solaris, первая версия OpenVZ была представлена в 2005 году. OpenVZ, как и Linux-VServer, использует виртуализацию на уровне ОС и был принят многими хостинговыми компаниями для изоляции и продажи VPS. Виртуализация на уровне ОС имеет некоторые ограничения, поскольку контейнеры и хост используют одну и ту же архитектуру и версию ядра, недостаток возникает в ситуациях, когда гостям требуются версии ядра, отличные от версии на хосте. Linux-VServer и OpenVZ требуют патча ядра, чтобы добавить некоторые механизмы управления, используемые для создания изолированного контейнера. Патчи OpenVZ не были интегрированы в ядро.

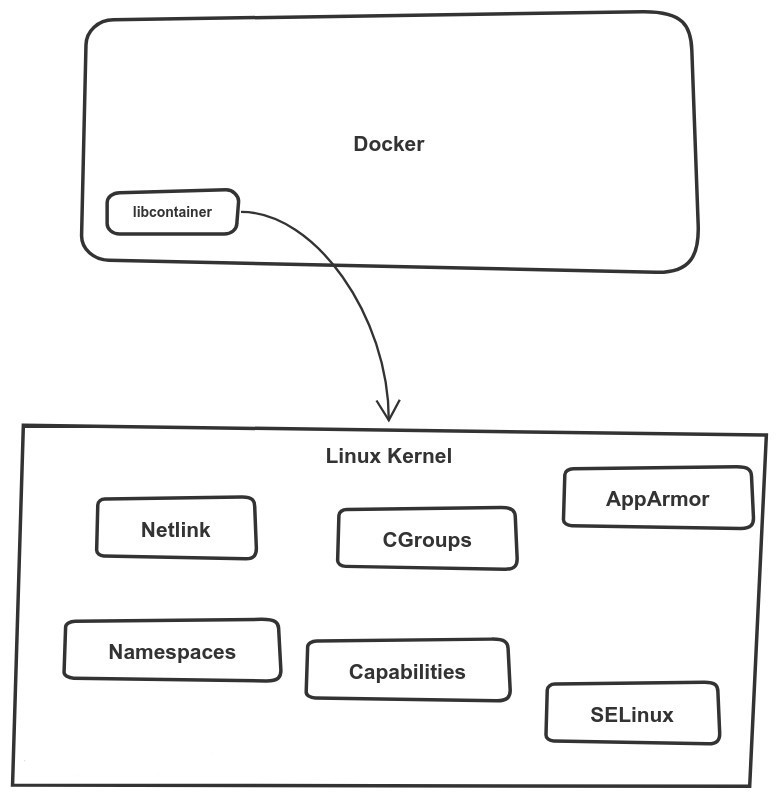

В 2013 году была представлена первая версия Docker. Он выполняет виртуализацию на уровне операционной системы, как и контейнеры OpenVZ и Solaris.

В 2014 году Google представил LMCTFY, версию стека контейнеров Google с открытым исходным кодом, которая предоставляет контейнеры для приложений Linux. Инженеры Google сотрудничают с Docker над libcontainer и переносят основные концепции и абстракции в libcontainer. Проект активно не развивается, и в будущем ядро этого проекта, вероятно, будет заменено libcontainer.

LMCTFY запускает приложения в изолированных средах на том же ядре и без патчей, поскольку он использует CGroups, namespases и другие функции ядра Linux.

В декабре 2014 года CoreOS выпустила и начала поддерживать rkt (первоначально выпущенную как Rocket) в качестве альтернативы Docker.

Jails, VPS, Zones, контейнеры и виртуальные машины

Изоляция и управление ресурсами являются общими целями использования Jail, Zone, VPS, виртуальных машин и контейнеров, но каждая технология использует разные способы достижения этого, имеет свои ограничения и свои преимущества.

До сих пор мы вкратце видели, как работает Jail, и представили, как Linux-VServer позволяет запускать изолированные пользовательские пространства, в которых программы запускаются непосредственно в ядре операционной системы хоста, но имеют доступ к ограниченному подмножеству его ресурсов.

Linux-VServer позволяет запускать VPS, и для его использования необходимо пропатчить ядро хоста.

Контейнеры Solaris называются Zones.

Виртуальные машины могут быть «System Virtual Machines (системными виртуальными машинами)» или «Process Virtual Machines (процессными виртуальными машинами)». В повседневном использовании под словом «виртуальные машины» мы обычно имеем в виду «системные виртуальные машины», которые представляют собой эмуляцию оборудования хоста для эмуляции всей операционной системы. Однако «Process Virtual Machines», иногда называемый «Application Virtual Machine (Виртуальной машиной приложения)», используется для имитации среды программирования для выполнения отдельного процесса: примером является виртуальная машина Java.

Виртуализация на уровне ОС также называется контейнеризацией. Такие технологии, как Linux-VServer и OpenVZ, могут запускать несколько операционных систем, используя одну и ту же архитектуру и версию ядра.

Совместное использование одной и той же архитектуры и ядра имеет некоторые ограничения и недостатки в ситуациях, когда гостям требуются версии ядра, отличные от версии хоста.

Системные контейнеры (например, LXC) предлагают среду, максимально приближенную к той, которую вы получаете от виртуальной машины, но без накладных расходов, связанных с запуском отдельного ядра и имитацией всего оборудования.

Контейнеры ОС vs контейнеры приложений

Виртуализация на уровне ОС помогает нам в создании контейнеров. Такие технологии, как LXC и Docker, используют этот тип изоляции.

Здесь у нас есть два типа контейнеров:

Контейнеры ОС, в которые упакована операционная система со всем стеком приложений (пример LEMP).

Контейнеры приложений, которые обычно запускают один процесс для каждого контейнера.

В случае с контейнерами приложений у нас будет 3 контейнера для создания стека LEMP:

сервер PHP (или PHP FPM).

Докер: контейнер или платформа?

Коротко: и то и другое

Подробный ответ:

Когда Docker начал использовать LXC в качестве среды выполнения контейнера, идея заключалась в том, чтобы создать API для управления средой выполнения контейнера, изолировать отдельные процессы, выполняющие приложения, и контролировать жизненный цикл контейнера и ресурсы, которые он использует. В начале 2013 года проект Docker должен был создать «стандартный контейнер», как мы можем видеть в этом манифесте.

Манифест стандартного контейнера был удален.

Давайте создадим контейнер с использованием СGroups и Namespaces

В этом примере я использую Ubuntu, но это должно работать для большинства дистрибутивов. Начните с установки CGroup Tools and утилиты stress, поскольку мы собираемся выполнить некоторые стресс-тесты.

Эта команда создаст новый контекст исполнения:

Команда «unshare» разъединяет части контекста исполнения процесса

Следующим шагом будет определение лимита памяти и его активация:

Теперь давайте запустим stress для изолированного namespace, которое мы создали с ограничениями памяти.

Мы можем заметить, что выполнение не удалось, значит ограничение памяти работает. Если мы сделаем то же самое на хост-машине, тест завершится без ошибки, если у вас действительно достаточно свободной памяти:

Выполнение этих шагов поможет понять, как средства Linux, такие как CGroups и другие функции управления ресурсами, могут создавать изолированные среды в системах Linux и управлять ими.

Интерфейс libcontainer взаимодействует с этими средствами для управления контейнерами Docker и их запуска.

runC: Использование libcontainer без Docker

В 2015 году Docker анонсировал runC: легкую портативную среду выполнения контейнеров.

Этот проект был передан в дар Open Container Initiative (OCI).

Репозиторий libcontainer сейчас заархивирован. На самом деле, libcontainer не забросили, а перенесли в репозиторий runC.

Перейдем к практической части и создадим контейнер с помощью runC. Начните с установки среды выполнения runC (прим. переводчика: если стоит docker то этого можно (нужно) не делать):

Давайте создадим каталог (/mycontainer), в который мы собираемся экспортировать содержимое образа Busybox.

Используя команду runC, мы можем запустить контейнер busybox, который использует извлеченный образ и файл спецификации (config.json).

Команда runc spec изначально создает этот файл JSON:

Альтернативой для создания кастомной спецификации конфигурации является использование «oci-runtime-tool», подкоманда «oci-runtime-tool generate» имеет множество опций, которые можно использовать для выполнения разных настроек.

Для получения дополнительной информации см. Runtime-tools.

Используя сгенерированный файл спецификации JSON, вы можете настроить время работы контейнера. Мы можем, например, изменить аргумент для выполнения приложения.

Давайте посмотрим, чем отличается исходный файл config.json от нового:

Давайте теперь снова запустим контейнер и заметим, как он ожидает 10 секунд, прежде чем завершится.

Стандарты сред исполнения контейнеров

Containerd полностью поддерживает запуск пакетов OCI и управление их жизненным циклом. Containerd (как и другие среды выполнения, такие как cri-o) использует runC для запуска контейнеров, но реализует также другие высокоуровневые функции, такие как управление образами и высокоуровневые API.

Сontainerd, Shim и RunC, как все работает вместе

runC построен на libcontainer, который является той же библиотекой, которая ранее использовалась для Docker Engine.

До версии 1.11 Docker Engine использовался для управления томами, сетями, контейнерами, образами и т. д.

Теперь архитектура Docker разбита на четыре компонента:

Бинарные файлы соответственно называются docker, docker-containerd, docker-containerd-shim и docker-runc.

Давайте перечислим этапы запуска контейнера с использованием новой архитектуры docker:

Docker engine создает контейнер (из образа) и передает его в containerd.

Containerd вызывает containerd-shim

Containerd-shim использует runC для запуска контейнера

Containerd-shim позволяет среде выполнения (в данном случае runC) завершиться после запуска контейнера

Используя эту новую архитектуру, мы можем запускать «контейнеры без служб» (“daemon-less containers”), и у нас есть два преимущества:

runC может завершиться после запуска контейнера, и нам не нужны запущенными все процессы исполнения.

containerd-shim сохраняет открытыми файловые дескрипторы, такие как stdin, stdout и stderr, даже когда Docker и /или containerd завершаются.

«Если runC и Containerd являются средами исполнения, какого черта мы используем оба для запуска одного контейнера?»

Это, наверное, один из самых частых вопросов. Поняв, почему Docker разбил свою архитектуру на runC и Containerd, вы понимаете, что оба являются средами исполнения.

Если вы следили за историей с самого начала, вы, вероятно, заметили использование сред исполнения высокого и низкого уровня. В этом практическая разница между ними.

Обе они могут называться средами исполнения, но каждая среда исполнения имеет разные цели и функции. Чтобы сохранить стандартизацию экосистемы контейнеров, среда исполнения низкоуровневых контейнеров позволяет запускать только контейнеры.

Среда исполнения низкого уровня (например, runC) должна быть легкой, быстрой и не конфликтовать с другими более высокими уровнями управления контейнерами. Когда вы создаете контейнер Docker, он фактически управляет двумя средами исполнения containerd и runC.

Вы можете найти множество сред исполнения контейнеров, некоторые из них стандартизированы OCI, а другие нет, некоторые являются средами исполнения низкого уровня, а другие представляют собой нечто большее и реализуют уровень инструментов для управления жизненным циклом контейнеров и многое другое:

передача и хранение образов,

завершение и наблюдение за контейнерами,

Мы можем добавить новую среду исполнения с помощью Docker, выполнив:

Интерфейс среды исполнения контейнера (Container Runtime Interface)

Первоначально Kubernetes использовал среду исполнения Docker для запуска контейнеров, и она по-прежнему остается средой исполнения по умолчанию.

Однако CoreOS хотела использовать Kubernetes со средой исполнения RKT и предлагала патчи для Kubernetes, чтобы использовать эту среду исполнения в качестве альтернативы Docker.

Вместо изменения кодовой базы kubernetes в случае добавлении новой среды исполнения контейнера создатели Kubernetes решили создать CRI (Container Runtime Interface), который представляет собой набор API-интерфейсов и библиотек, позволяющих запускать различные среды исполнения контейнеров в Kubernetes. Любое взаимодействие между ядром Kubernetes и поддерживаемой средой выполнения осуществляется через CRI API.

Вот некоторые из плагинов CRI:

CRI-O:

Containerd CRI :

С cri-containerd пользователи могут запускать кластеры Kubernetes, используя containerd в качестве базовой среды исполнения без установленного Docker.

gVisor CRI:

Google Cloud App Engine использует gVisor CRI для изоляции клиентов.

Среда исполнения gVisor интегрируется с Docker и Kubernetes, что упрощает запуск изолированных контейнеров.

CRI-O Kata Containers

Проект Moby

От проекта создания Docker как единой монолитной платформы отказались и родился проект Moby, в котором Docker состоит из множества компонентов, таких как RunC.

Open Containers Initiative

Как мы видели, Docker пожертвовал RunC Open Container Initiative (OCI), но что это?

Open Container Initiative (OCI) направлена на установление общих стандартов для контейнеров, чтобы избежать потенциальной фрагментации и разделения внутри экосистемы контейнеров.

Он содержит две спецификации:

runtime-spec: спецификация исполнения

image-spec: спецификация образов

Контейнер, использующий другую среду исполнения, можно использовать с Docker API. Контейнер, созданный с помощью Docker, должен работать с любым другим движком.

На этом статья заканчивается.

Буду рад замечаниям и возможно неточностям в статье оригинального автора. Это позволит избежать заблуждений в понимании внутреннего устройства контейнеров. Если нет возможности комментирования на Хабре, можете обсудить тут в комментариях.