Как на микротике посмотреть кто качает

Mikrotik: как посмотреть кто из пользователей забивает канал и как ограничить ему скорость?

Mikrotik: как посмотреть кто из пользователей забивает канал и как ограничить ему скорость?

Увидел вопрос-ответ на http://spw.ru/support/voprosotvet/podklyuchenie/vopros5/

«Mikrotik 1100AH как посмотреть кто из пользователей забивает канал и как ограничить ему скорость?» и решил поделится немного другим способом.

На мой взгляд, приведённый в ответе способ через Tools-Torch не очень наглядно показывает скорость, так как там идёт разбивка по IP адресам.

Далее создаём правило ограничивающее скорость для всех кто не указан в перечислении выше:

/queue simple

add max-limit=2M/2M name=»All Other» target=192.168.0.0/24

Теперь чтобы увидеть кто и с какой скоростью качает можно просто смотреть в окно Queue. Причём в достаточно человекопонятном виде.

Также из плюсов можно отметить, что можно смотреть (и ограничивать) скорость не только по IP адресам, но и по подсетям (а там можно разбить к примеру по кабинетам, подразделениям или как вам удобно).

И можно сразу же, ограничить пользователя который увлёкся 🙂

PS: Не забывайте, что Queue даёт нагрузку на процессор. Так что проверяйте можно или нет это использовать в вашем случае.

Arxont

четверг, 6 октября 2016 г.

Mikrotik: как посмотреть кто из пользователей забивает канал и как ограничить ему скорость?

Увидел вопрос-ответ на http://spw.ru/support/voprosotvet/podklyuchenie/vopros5/

«Mikrotik 1100AH как посмотреть кто из пользователей забивает канал и как ограничить ему скорость?» и решил поделится немного другим способом.

На мой взгляд, приведённый в ответе способ через Tools-Torch не очень наглядно показывает скорость, так как там идёт разбивка по IP адресам.

Далее создаём правило ограничивающее скорость для всех кто не указан в перечислении выше:

/queue simple

add max-limit=2M/2M name=»All Other» target=192.168.0.0/24

Теперь чтобы увидеть кто и с какой скоростью качает можно просто смотреть в окно Queue. Причём в достаточно человекопонятном виде.

Также из плюсов можно отметить, что можно смотреть (и ограничивать) скорость не только по IP адресам, но и по подсетям (а там можно разбить к примеру по кабинетам, подразделениям или как вам удобно).

И можно сразу же, ограничить пользователя который увлёкся 🙂

PS: Не забывайте, что Queue даёт нагрузку на процессор. Так что проверяйте можно или нет это использовать в вашем случае.

Mikrotik: Torch. Определение источника трафика в сети.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Из Torch можно получить адрес источника и порт, адрес назначения и порт, и/или возможность фильтрации по протоколу. В сочетании с демонстрацией скорости передачи в реальном времени, это становится очень мощным диагностическим инструментом для IP-сетей.

Как интернет-провайдер, я видел эту конкретную проблему много раз: клиент звонит, чтобы пожаловаться на скорость соединения. Я захожу на его CPE (оборудование, расположенное в помещении абонента/клиента), в данном случае маршрутизатор MikroTik, и вижу, что он использует все 2 Мb, за которые платит. Я сообщаю ему об этом, а он отвечает: «Это невозможно. У меня нет никаких программ, которые нагружают канал, и я единственный, кто пользуется Интернетом». Используя Torch, я быстро узнаю, что существует постоянный поток 2 Мb от локального IP-адреса в его подсети. После нескольких минут разговора, мы обнаруживаем, что IP-адрес потокового трафика не совпадает с адресом клиента, и отслеживаем его вплоть до компьютера ребенка, который включен и с удовольствием делится файлами через битторрент.

Итак, как нам узнать адрес этого хоста в сети? Вот пример:

1. Нажмите кнопку «Tools» и выберите «Torch».

2. В окне Torch выберите интерфейс, на котором вы хотите мониторить трафик, затем нажмите пуск. При работающем Torch вы можете сортировать по Tx или Rx (скорость отправки или получения) просто кликнув ЛКМ по ячейке Rx.Rate или Tx.Rate и узнать источник трафика с самой высокой скоростью в сети.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Mikrotik загрузка процессора как посмотреть

Полезно

Узнать IP – адрес компьютера в интернете

Онлайн генератор устойчивых паролей

Онлайн калькулятор подсетей

Калькулятор инсталляции IP – АТС Asterisk

Руководство администратора FreePBX на русском языке

Руководство администратора Cisco UCM/CME на русском языке

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Настройка PPTP клиента на Mikrotik

Мониторим MikroTik с помощью Zabbix по SNMP

Настройка отправки email с MikroTik

Настройка L2TP сервера на Mikrotik

Высокая загрузка процессора Mikrotik. Что делать?

Сетевое оборудование вендора Mikrotik является весьма любопытным и привлекательным продуктом в сегменте SOHO (Small office/home office). Соотношение цены, качества, функционала и стабильности обеспечивает все большее распространение небольших белых коробочек в офисах небольших компаний.

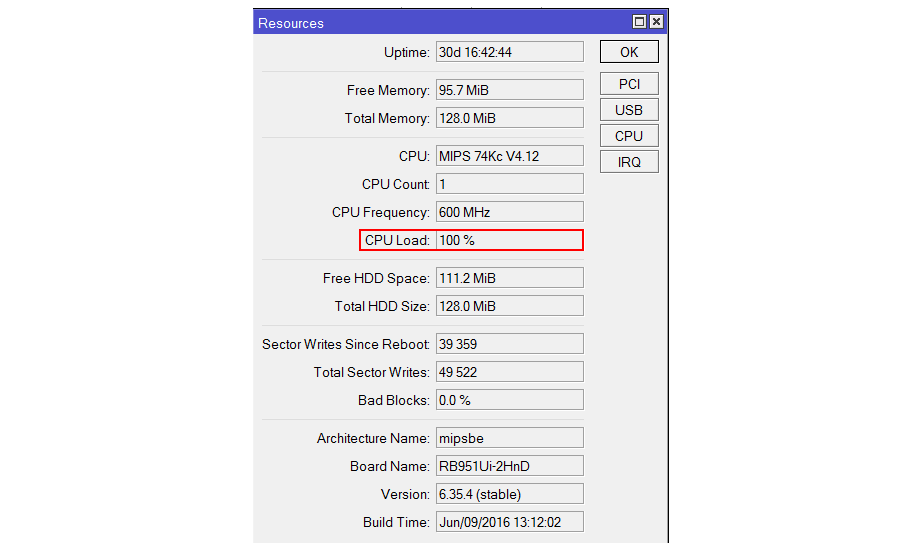

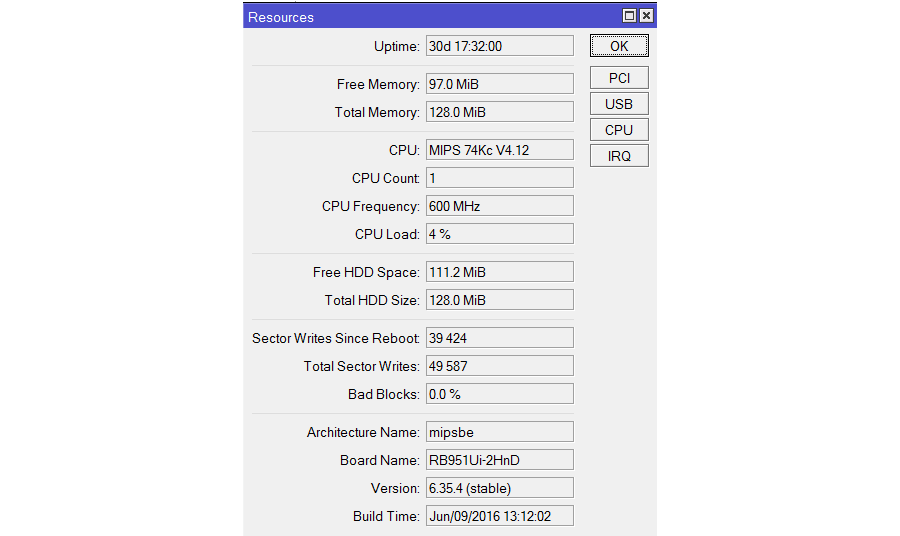

Но спустя какое-то время беззаботного пользования, пользователи начинают жаловаться. Администратор, открыв Winbox, переходит в раздел System → Resources и видит, что загрузка процессора 100%:

Не стоит волноваться. У нас есть решение. Все настройки и «траблшутинг» будем осуществлять с помощью Winbox.

Настройка Firewall в Mikrotik

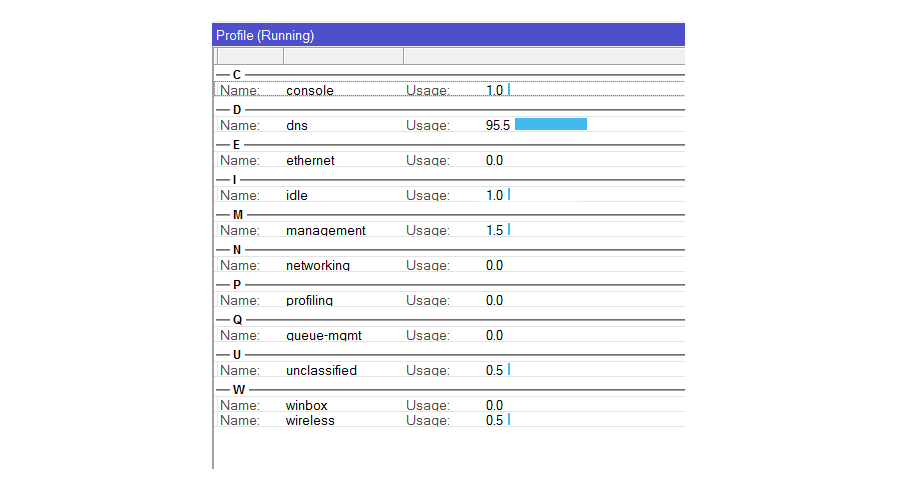

Первым делом давайте проверим службу, которая больше всего «отъедает» ресурсов процессор. Для этого, перейдем в раздел Tools → Profile:

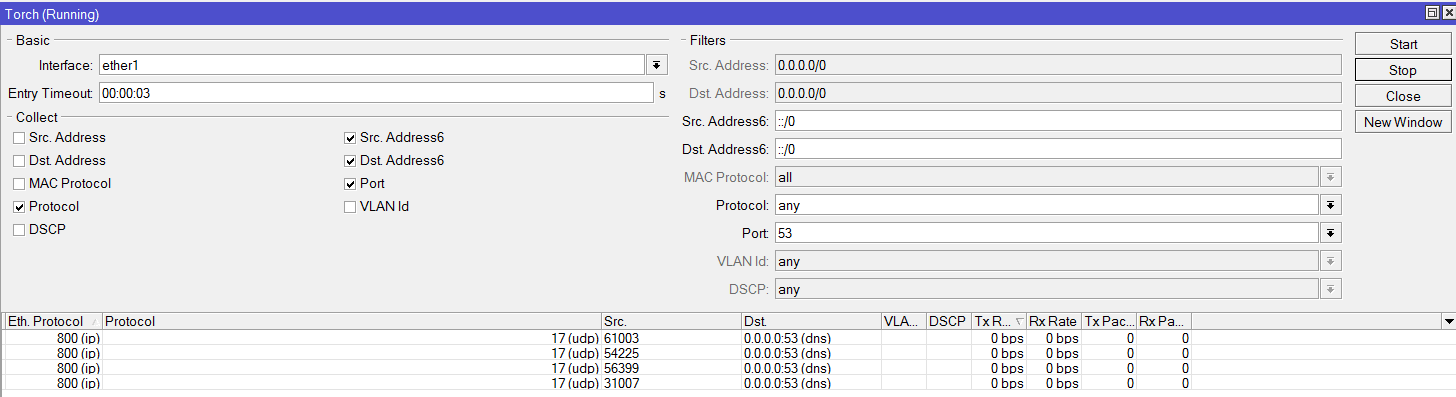

Как видно из скриншота, львиную долю ресурсов нашего процессора занимает служба DNS. Давайте посмотрим, что происходит на уровне обмена пакетами на основном интерфейс ether1. Для этого воспользуемся утилитой Tools → Torch:

Мы видим большое количество пакетов с различных IP – адресов на 53 порт. Наш Mikrotik отвечает на каждый из таких запросов, тем самым, нерационально используя ресурсы процессора и повышая температуру.

Эту проблему надо решать. Судя по снятому дампу, пакеты приходят с частотой 10-20 секунд с одного IP – адреса. Добавим в наш Firewall два правила:

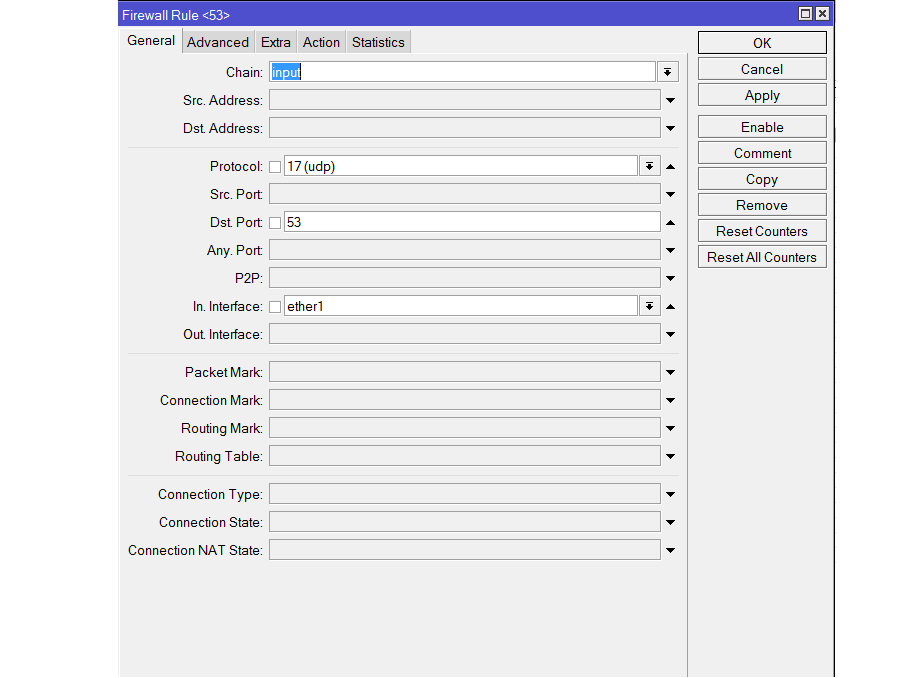

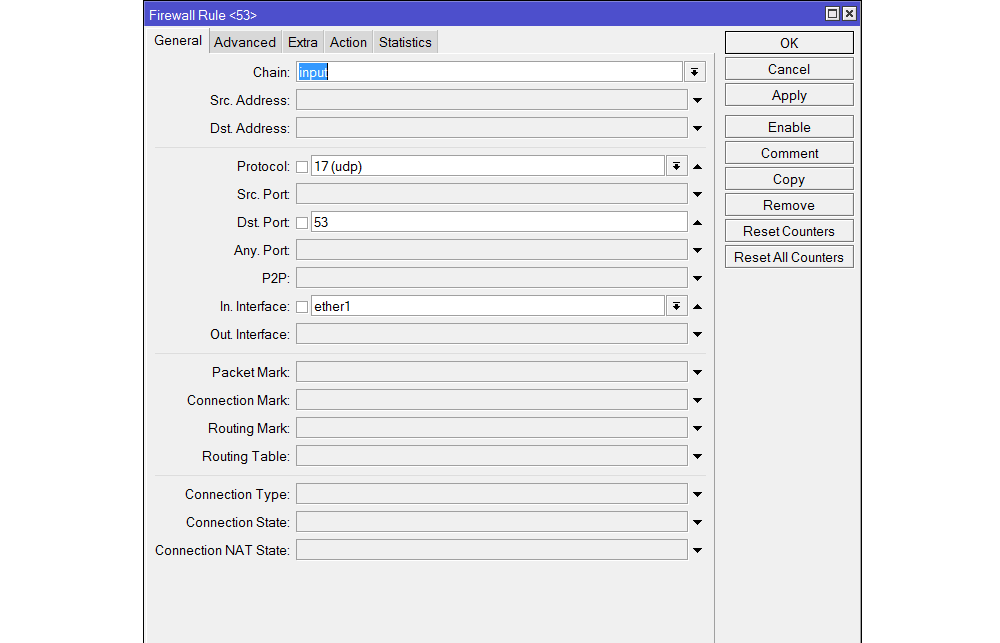

Переходим к настройке. В разделе IP → Firewall → Filter Rules создаем первое правило нажав на значок «+». Во кладке General указываем следующие параметры:

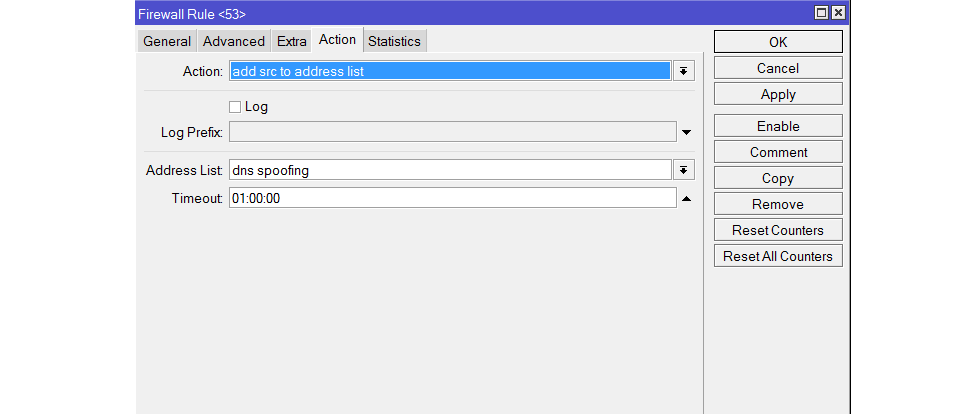

Переходим во вкладку Action:

Нажимаем Apply и OK. Настроим второе правило, так же нажав на «+»:

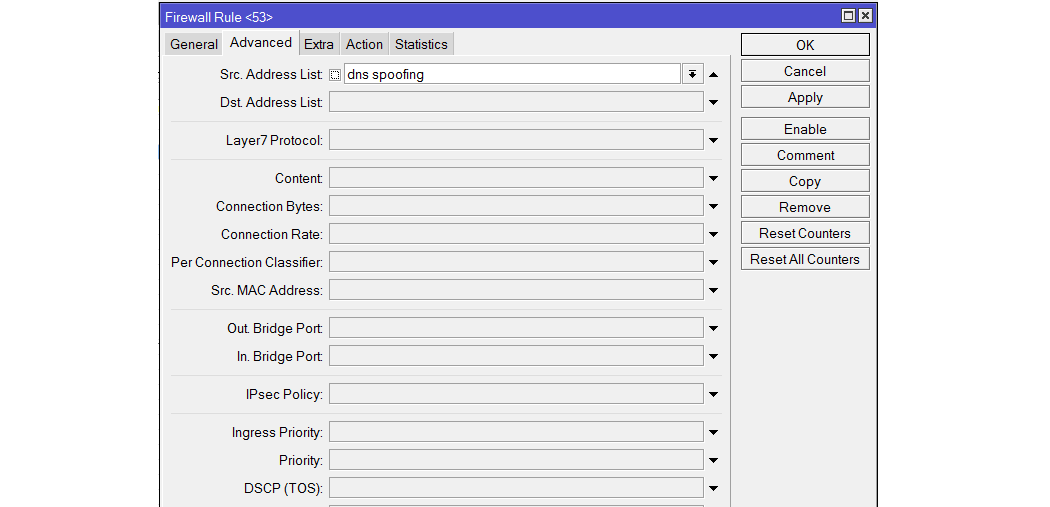

Как видно, настройки во вкладке General в данной вкладке идентичны первому правилу. Нажимаем на вкладку Advanced:

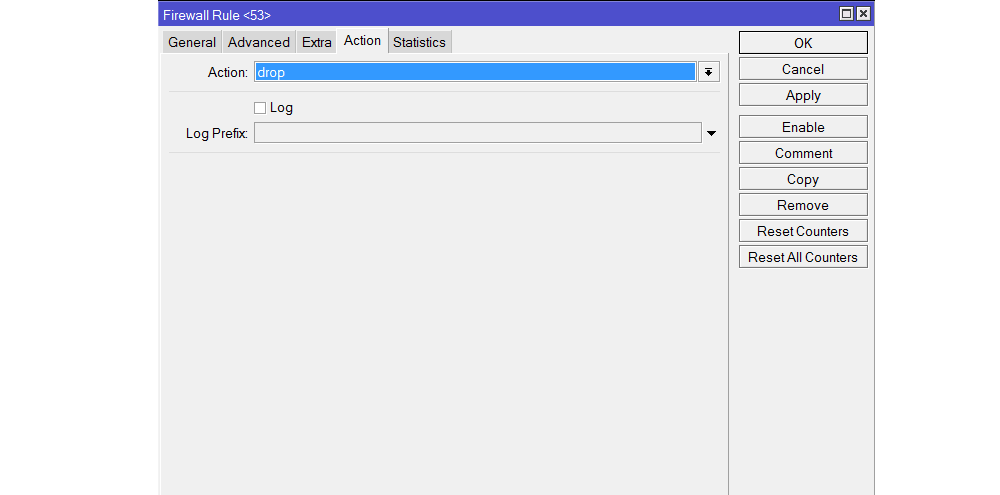

Переходим во вкладку Action:

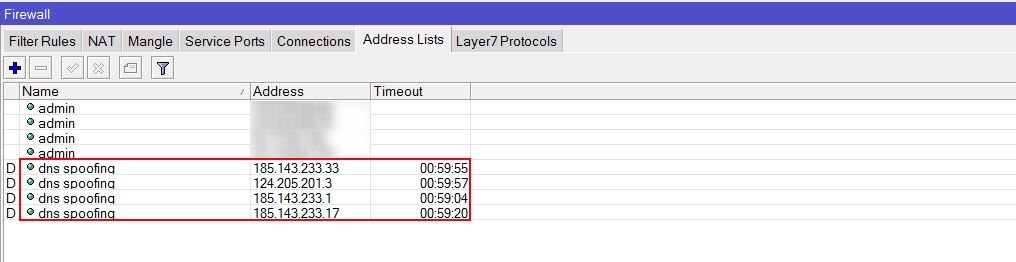

После того, как оба правила стали активны переходи во вкладку IP → Firewall → Address Lists:

Как видно, адреса стали добавляться в список на 1 час. Теперь давайте проверим загрузку процессора:

Теперь загрузка процессора в пределах нормы. Проблема решена.

Пожалуйста, расскажите почему?

Однако, большая часть запросов прилетает извне локалки, и отвечать на них не нужно.

Открываем Winbox, переходим System → Resources и смотрим загрузку процессора:

Уточняем службу, нагружающую CPU, идем Tools → Profile:

В нашем случае — это точно служба DNS.

По умолчанию, внешним интерфейсом назначают ether1. Проверим, какое количество пакетов прилетает на 53 порт — идем Tools → Torch:

Вариант 1.

Идем IP → Firewall → Filter Rules, добавляем два правила:

1. Все IP – адреса на интерфейсе ether1, пакеты с которых приходят на 53 порт помещаем адресный лист с именем dns- spoofing на 1 час. Во вкладке General указываем следующие параметры:

Переходим во вкладку Action:

General идентичны первому правилу:

Перемещаем правила повыше, проверяем на вкладке IP → Firewall → Address Lists наличие адресов в адресном листе, Проверяем загрузку CPU.

Вариант 2.

Идем IP → Firewall → Filter Rules, добавляем одно правило:

1. Все IP – адреса на интерфейсе ether1, пакеты с которых приходят на 53 порт, дропаем. Во вкладке General указываем следующие параметры:

Переходим во вкладку Action:

Перемещаем правила повыше, проверяем на вкладке IP → Firewall → Address Lists наличие адресов в адресном листе, Проверяем загрузку CPU.

Метки: mikrotik

Copyright 2019. All rights reserved.

Всем привет! Имею более 5 установленных SOHO роутеров микротик, в разных местах от разных провов, и с разной пропускной скоростью. И начал замечать, что время от времени загрузка роутеров приближается где-то к 100%, на других вываливается связь из-за малой пропускной способности инет-канала. Как выяснилось, причиной всего это во всех случаях какая-то нездоровая активность на DNS сервер Микротика которая либо забивает канал, либо если канал широкий съедает все cpu. Причем на всех установленных роутерах – внешние айпи адреса.

Настраивал все по мануалам, в фаерволле никаких правил не добавлял. Убрал только доступ к микротику, оставив WinBox.

Подскажите, как правильнее закрыть 53 порт? Что бы внутри ничего не нарушить 🙂

заблокировано файрволом все что можно – не помогает

в winbox’e

IP – DNS – Static – выделяешь свой роутер и жмешь disable – нагрузка сразу упадет

То же самое было около года назад. Решилось закрытием 53 порта.

chain input; Dst Adress @твой IP

Protocol 6 (tcp)

Dst port 53.

action drop

(или при желании добавлять эти адреса флудеры в список и банить тот список на определенное время)

И еще 1 правило такое же правило для UDP

Protocol 17 (udp)

What’s new in 6.22 (2014-Nov-11 14:46):

*) ovpn – added support for null crypto;

*) files – allow to remove empty disk folders;

*) sntp – fix problems with dns name resolving failures that were triggering

system watchdog timeout;

*) eoip/eoipv6/gre/gre6/ipip/ipipv6/6to4 tunnels have new features:

tunnels go down when no route to destination;

tunnels go down for 1 minute when transmit loop detected, warning gets logged;

new keepalive-retries setting;

keepalives enabled by default for new tunnels (10sec interval, 10 retries);

*) improved connection-state matcher in firewall – can match multiple states in one rule, supports negation;

*) added connection-nat-state matcher – can match connections that are srcnatted,dstnatted or both;

*) 100% CPU load caused by DNS service fixed;

*) 100% CPU load caused by unclassified services fixed;

*) 6to4 tunnel fixed;

*) new RouterBOOT firmware for Metal 2SHPn to improve wireless stability;

Mikrotik – сбор и анализ NetFlow трафика

Предисловие

Когда-то давно, в далекой далекой галактике… Хотя если подумать, это было всего то 15 лет назад.

В общем были времена, когда в качестве центрального шлюза в сеть Интернет использовались решения на базе FreeBSD и Linux. И были эти решения любовно настроены, и обвешивались они всеми возможными и невозможными функциями (от межсетевого экрана и VPN серверов до TFTP+PXE-сервисов бездисковой загрузки)… и не было беды, и все было хорошо…

Но времена меняются, появляются новые решения, появляются компании, которые «дешево и сердито» готовят ядро Linux, обвешивают необходимым функционалом и продают это за весьма скромные деньги (сопоставимые со стоимостью аппаратной части).

Примером таких решения является компания Mikrotik и ее одноименные решения.

Текущие реалии

Итого текущая ситуация – купить и поставить Mikrotik в организацию, в которой от 10 до 5000 компьютеров, быстрее и экономичнее, чем брать «очередной системник» и собирать шлюз по частям (сетевухи, софт, сервисы и т.д.).

При этом задачи учета трафика как были, так и остаются. И тут на помощь приходит рядом стоящий сервер (обычно это NAS на базе Linux или FreeBSD).

Учет WEB-трафика прост и понятен – связка Squid + LightSquid позволяет просто и быстро собирать и агрегировать информации о том, кто какие сайты посещает, какие файлы качает и сколько в Youtube-е зависает. При необходимости можно и ограничить сайты, время и т.д. Простое, удобное решение, проверенное годами. В Mikrotik делается одно правило, выпускающее IP прокси-сервера в интернет. И все счастливы.

Но вот проблема – не все успешно проходит через Squid. Есть банк-клиенты, написанные без поддержки HTTP и Socks прокси. Есть сложные программы, которые для разных типов трафика используют разные соединения – итог – либо плохо работают через Proxy, либо вообще не работают. А есть отдельная категория так называемых VIP-персон… которым проще дать «Full NAT», чем обострять отношения, когда «что-то у них не открывается».

Таким образом, в Mikrotik рано или поздно, но будут появляться отдельные правила, выпускающие «особенных» напрямую через NAT, минуя прокси-сервер. И их трафик мы в статистике уже не видим.

Решение по учету такого трафика напрашивается следующее:

Настройка Mikrotik

Все просто и по документации:

Настройка Flow-Tools на примере FreeBSD

Установка и подготовка СУБД MySQL для импорта NetFlow данных

# Создаем СУБД и пользователя:

Perl-скрипт для анализа ft-* файлов статистики NetFlow и загрузки данных в MySQL

Скрипт был написан не с нуля – когда то давно, в 2005-м году на сайте OpenNET была выложена статья (ссылка) о подсчете трафика на шлюзе FreeBSD с использованием NetGraph модуля ng_ipacct.

Скрипт загрузки был взят за основу и переписан на использование с NetFlow и flow-tools. Работает как на FreeBSD, так и на Linux (только пути переписать до программ flow-cat и flow-print).

Особенности скрипта – данный вариант предназначен для анализа всех ft-* файлов за прошедшие сутки и их загрузки в базу (построчно). При этом реализовано исключение строк по нескольким шаблонам, чтобы не грузить в MySQL избыточную информацию (например, исключить широковещательный трафик, трафик DNS-запросов, трафик с HTTP/Socks прокси (благо статистика по прокси есть в другом месте). По моим замерам, исключение позволяет сократить количество загружаемых в СУБД строк в 10, а то и в 20-30 раз.

Таблицы в СУБД создаются автоматически с началом нового месяца. К стандартному NetFlow v5 формату добавляется день, время записи (используется время создаваемых ft-файлов – например, каждые 15 минут), также указывается имя источника NetFlow и имя сетевого интерфейса.

PHP UI для упрощенного построения SQL-запросов

В далеком 2005-м, когда использовались Perl-скрипты автора, для анализа данных в MySQL мы использовали SQL команды… и все всех устраивало.

Но рано или поздно настал момент, когда вводить запросы надоело. И, собравшись с мыслями, был написал небольшой PHP-код, который позволял проводить построение SQL-запросов более быстрым и простым способом.

Что позволяет сделать скрипт:

Обслуживание MySQL таблиц

Если таблицы получаются довольно большие (хотя никто Вам не мешает грузить в СУБД только то, что Вам нужно, исключая «шлак» и уменьшая размер), то есть интересный прием, позволяющий существенно уменьшить размер СУБД. Речь идет об использовании компрессии БД в формате MyISAM, а также об оптимизации индекса.

Для автоматического выполнения этих процедур был написан еще один Perl-скрипт, который первого числа каждого нового месяца запускается через Cron: