что такое технический канал утечки информации

Утечки информации

Защита данных

с помощью DLP-системы

У течкой информации считают неправомерное распространение набора сведений, выходящее за пределы круга доверенных лиц или организации, которые хранили эти сведения. Утечкой называют противоправное овладение чужой информацией вне зависимости от того, каким способом достигается получение данных.

Утечка информации может произойти вследствие случайного обнародования данных, или же если злоумышленник специально пытается разведать чужую информацию, скрытую от посторонних лиц.

Причины утечек данных и возможные ситуации

Среди распространенных причин утечки информации выделяют такие версии:

Все это происходит при сопутствующих условиях, которые допускают возникновение ситуации утечки:

Вина в утечке информации чаще всего возлагается именно на сотрудников фирм и предприятий, а также на их начальство. От любого злоумышленника можно защититься при желании и компетентности работников. Есть факторы, которые не зависят от компаний:

Основами для передачи информации любого вида служат системы связи. Самые простые системы состоят из носителя информации и приемника и получателя сведений, а также канала передачи. Любой сигнал можно передать следующими способами:

Главная задача всей цепи устройств – передача информации в определенную точку без искажения. Последовательность оборудования для передачи информации называют системой связи, а ту часть, которая передает информацию, – каналом передачи данных.

Каждый канал передачи информации имеет ряд характеристик:

Эти системы и каналы используются специально для передачи информации. Но бывают случаи, когда канал возникает в другом месте, он не явный и поэтому называется каналом утечки информации. Канал появляется независимо от источника информации и способа ее передачи.

«СёрчИнформ КИБ» контролирует максимальное количество каналов передачи информации, защищая компанию от утечек данных.

Использование технических каналов утечки информации

Технический канал утечки информации – это физический путь сигнала от источника передачи данных к приемному устройству мошенника. Сам процесс односторонний, и с его помощью человек несанкционированно получает скрытые сведенья или личную информацию, которую можно зафиксировать.

Технические каналы утечки информации чаще всего образуются из таких устройств, как:

1. Акустические преобразователи:

2. Излучатели электромагнитных колебаний:

3. Паразитные связи и наводки:

Классификация технических каналов утечки информации проводится по физической принадлежности:

Первые два вида чаще всего используются мошенниками, поскольку они менее заметны и надежны в перехвате информации. Информацию, выложенную в звуковом виде, перехватить можно быстрее всего.

Образование технического акустического канала передачи данных происходит за счет:

Именно технические средства на сегодняшний день подвергаются опасности образования технического канала передачи информации. Все данные на устройстве хранятся в электронном и зашифрованном виде. В самом устройстве все детали (узлы, проводники и другие элементы) могут генерировать волны с собственной частотой и так распространять данные по техническим каналам утечки информации.

Можно с легкостью определить способы и методики передачи информации постороннему человеку:

Есть несколько способов, которые используют мошенники для добычи информации. Это технические средства, действуют они на разные процессы, но в большинстве случаев результативно. Все средства делятся на пассивные и активные. Среди них самые популярные:

К активным средствам можно зачислить такие моменты:

Перехват информации

Самый простой и распространенный способ создать технический канал утечки информации. Методика основана на приеме сигналов электромагнитной энергии с помощью пассивных средств сбора информации. Средства располагаются на безопасном расстоянии.

Перехват выручает в экстренных ситуациях, на войнах это единственный доступный способ получить информацию от противника. Перехватывают как открытые, так и кодированные источники информации. Активно используется способ для перехвата электромагнитных посылов, можно получить несанкционированную информацию от радионавигационных систем.

В качестве устройств для перехвата канала утечки используется такая аппаратура, как:

Все они хорошо анализируют данные, полученные путем перехвата. Особенно часто происходит утечка информации по радиосвязи, телефону и на мобильных радиостанциях. По диапазону радиоволн можно определить место для установки приемной аппаратуры. Она охватывает весь диапазон электромагнитных волн.

Такой способ создания технического канала утечки информации имеет ряд особенностей:

«СёрчИнформ КИБ» может перехватывать данные и на уровне сети, и через рабочие станции (ПК) сотрудников компании.

Незаконное подключение, приводящее к утечке информации

Этот способ подразумевает контактное или бесконтактное подключение линий или проводки с целью заполучения индивидуальной информации. Этот способ используется на разных уровнях и масштабах – от обычной установки параллельного телефона до постройки подслушивающих станций.

Подключить провода можно к любой цепочке или системе связи. Реально подключение к линиям питания и заземления. Разрабатывается устройство для образования канала утечки информации посредством подключения к оптиковолоконным линиям. Более сложной структурой обладают бесконтактные средства для вклинивания в связь. Они действуют на высоких уровнях и воруют информацию с засекреченных материалов НАСА и других компаний, которые занимаются космосом или важными государственными делами.

Каналы утечки конфиденциальной информации можно разделить с учетом физической природы и способов распространения и перехвата данных. Существуют такие вариации:

Главными параметрами, по которым изменяется информационный сигнал, являются сила тока, напряжение, частота и фаза. Сами элементы технической системы проводимости воспринимаются как излучатели электромагнитного поля. Поле модулируется по закону изменения информационного сигнала.

Каналы утечки информации возникают за счет разных побочных электромагнитных излучений. Перехват этих излучений, а соответственно, и информации происходит с помощью радиотехнической разведки, которая располагается далеко за пределами зоны контроля. Территория, на которой возможно вести перехват важной информации, называется опасной зоной, там соотношение «информационный сигнал/помеха» превышает нормативные показатели.

Причины появления каналов утечки информации следующие:

Те системы приема и передачи технической информации, которые принимают побочные электромагнитные излучения, называются случайными антеннами. Они бывают распределенными и сосредоточенными (компактными).

Перехватить информацию можно с помощью непосредственного подключения к соединительным линиям системы и посторонним проводникам. Также подключиться можно к системам электропитания и заземления, по которым проводится основной сигнал. В последнее время стали использовать аппаратные закладки. От них информация передается по радиоканалу напрямую мошеннику или записывается на устройство с последующей передачей. Установить передатчики можно на любые системы и цепи, их излучение модулируется информационным сигналом.

Перехват информации можно осуществить с помощью высокочастотного облучения систем передачи данных. Во время переизлучения происходит перемена параметров сигнала. Именно поэтому такой канал утечки информации называется параметрическим.

Средства и системы для обнаружения утечки информации

Любой злоумышленник оставляет следы, даже на уровне передачи невидимых сигналов. Техническое устройство изменяет окружающее пространство. Главная цель разведки – добиться того, чтобы устройства, формирующие канал утечки информации, не были обнаружены как можно дольше.

А задача контрразведки заключается в том, чтобы быстро зафиксировать и найти место утечки информации. Сложность этого процесса в том, что неизвестно, какое именно устройство использует злоумышленник. Чтобы выяснить методику получения данных незаконным путем, важно проследить за всеми направлениями и способами получения информации. Нельзя останавливаться на одном методе, требуется проводить контрразведку комплексно.

Вычисление утечки информации

Технические средства для разведки и обезвреживания каналов утечки информации можно определить следующим образом:

1. Активный тип поисковых работ:

2. Пассивный способ обнаружения утечки проходит с помощью:

Не все методики можно применить в современных условиях. Выбор способа происходит по требованиям контрразведки. Например, рентгеновские аппараты – громоздкие, поэтому их невозможно транспортировать или применять оперативно в военно-полевых условиях. Такие же недостатки есть у магнитно-резонансных локаторов, поэтому они используются в крупных компаниях стационарно.

Одно из самых прогрессивных направлений разведки и защиты информации от утечки – использование тепловизоров. Приборы дорогостоящие, но мобильные и обладают высокой чувствительностью. Они могут регистрировать сигналы мощностью 1 мкВт. А принцип действия основан на выделении тепла любым техническим устройством.

На сегодня чаще всего используются электромагнитные локаторы разной конфигурации:

Общим для всех этих устройств является то, что их задача состоит в выделении сигнала передатчика.

Существуют приборы, которые делают анализ телефонной линии благодаря применению нелинейной локации, но они не используются в широких массах из-за сложности настройки и получения неоднозначных результатов.

Важно уделить достаточное внимание защите от подключения посторонних технических каналов утечки. Можно обезопасить связь от индуктивных наводок и предотвратить утечку охраняемой информации с помощью генераторов шума. Устройство можно использовать в телефоне, оно зашумляет телефонные линии, которые были совместно проложены, во всех диапазонах звуковых частот.

Такая простая методика или поможет владельцу телефона и остановит несанкционированную передачу информации, или как минимум усложнит задачу мошеннику. Эффективность будет наблюдаться в любом случае.

Возникновение технических каналов утечки информации – не редкость, поэтому важно знать о них больше для того, чтобы защитить себя и свою конфиденциальность в разговорах или в момент передачи сообщения.

Правоведение. (09.2020) Курс д.ю.н. Барабановой С.В.

Законодательные и организационно-правовые основы защиты информации.

1. Важнейшие законодательные акты РФ в области информационной безопасности и защиты информации

Основополагающими документами по информационной безопасности в РФ являются Конституция РФ и Концепция национальной безопасности и Доктрина Информационной безопасности.

В Конституции РФ гарантируется «тайна переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений» (ст. 23, ч.2), а также «право свободно искать, получать, передавать, производить и распространять информацию любым законным способом» (ст. 29, ч.4). Кроме этого, Конституцией РФ «гарантируется свобода массовой информации» (ст. 29, ч.5), т. е. массовая информация должна быть доступна гражданам.

Концепция национальной безопасности РФ, введенная указом Президента РФ №24 в январе 2000 г., определяет важнейшие задачи обеспечения информационной безопасности Российской Федерации:

Для обеспечения прав граждан в сфере информационных технологий и решения задач информационной безопасности, сформулированных в Концепции национальной безопасности РФ, разработаны и продолжают разрабатываться и совершенствоваться нормативные документы в сфере информационных технологий.

1. Закон Российской Федерации от 21 июля 1993 года №5485-1 «О государственной тайне» с изменениями и дополнениями, внесенными после его принятия, регулирует отношения, возникающие в связи с отнесением сведений к государственной тайне, их рассекречиванием и защитой в интересах обеспечения безопасности Российской Федерации.

В Законе определены следующие основные понятия:

Законом определено, что средства защиты информации должны иметь сертификат, удостоверяющий их соответствие требованиям по защите сведений соответствующей степени секретности.

Организация сертификации средств защиты информации возлагается на Государственную техническую комиссию при Президенте Российской Федерации, Федеральную службу безопасности Российской Федерации, Министерство обороны Российской Федерации в соответствии с функциями, возложенными на них законодательством Российской Федерации.

2.Закон РФ «Об информации, информатизации и защите информации «от 20 февраля 2006 года №149-ФЗ – является одним из основных базовых законов в области защиты информации, который регламентирует отношения, возникающие при формировании и использовании информационных ресурсов Российской Федерации на основе сбора, накопления, хранения, распространения и предоставления потребителям документированной информации, а также при создании и использовании информационных технологий, при защите информации и прав субъектов, участвующих в информационных процессах и информатизации.

Основными задачами системы защиты информации, нашедшими отражение в Законе «Об информации, информатизации и защите информации», являются:

В соответствии с законом:

Закон определяет пять категорий государственных информационных ресурсов:

Статья 22 Закона «Об информации, информатизации и защите информации» определяет права и обязанности субъектов в области защиты информации. В частности, пункты 2 и 5 обязывают владельца информационной системы обеспечивать необходимый уровень защиты конфиденциальной информации и оповещать собственников информационных ресурсов о фактах нарушения режима защиты информации.

Следует отметить, что процесс законотворчества идет достаточно сложно. Если в вопросах защиты государственной тайны создана более или менее надежная законодательная система, то в вопросах защиты служебной, коммерческой и частной информации существует достаточно много противоречий и «нестыковок».

При разработке и использовании законодательных и других правовых и нормативных документов, а также при организации защиты информации важно правильно ориентироваться во всем блоке действующей законодательной базы в этой области.

Проблемы, связанные с правильной трактовкой и применением законодательства Российской Федерации, периодически возникают в практической работе по организации защиты информации от ее утечки по техническим каналам, от несанкционированного доступа к информации и от воздействий на нее при обработке в технических средствах информатизации, а также в ходе контроля эффективности принимаемых мер защиты.

Правовые основы информационной безопасности общества

Законодательные меры в сфере информационной безопасности направлены на создание в стране законодательной базы, упорядочивающей и регламентирующей поведение субъектов и объектов информационных отношений, а также определяющей ответственность за нарушение установленных норм.

Работа по созданию нормативной базы предусматривает разработку новых или корректировку существующих законов, положений, постановлений и инструкций, а также создание действенной системы контроля за исполнением указанных документов. Необходимо отметить, что такая работа в последнее время ведется практически непрерывно, поскольку сфера информационных технологий развивается стремительно, соответственно появляются новые формы информационных отношений, существование которых должно быть определено законодательно.

Законодательная база в сфере информационной безопасности включает пакет Федеральных законов, Указов Президента РФ, постановлений Правительства РФ, межведомственных руководящих документов и стандартов.

Основополагающими документами по информационной безопасности в РФ являются Конституция РФ и Концепция национальной безопасности.

В Конституции РФ гарантируется «тайна переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений» (ст. 23, ч.2), а также «право свободно искать, получать, передавать, производить и распространять информацию любым законным способом» (ст. 29, ч.4). Кроме этого, Конституцией РФ «гарантируется свобода массовой информации» (ст. 29, ч.5), т. е. массовая информация должна быть доступна гражданам.

Концепция национальной безопасности РФ, введенная указом Президента РФ №24 в январе 2000 г., определяет важнейшие задачи обеспечения информационной безопасности Российской Федерации:

Для обеспечения прав граждан в сфере информационных технологий и решения задач информационной безопасности, сформулированных в Концепции национальной безопасности РФ, разработаны и продолжают разрабатываться и совершенствоваться нормативные документы в сфере информационных технологий.

информации существует достаточно много противоречий и «нестыковок».

При разработке и использовании законодательных и других правовых и нормативных документов, а также при организации защиты информации важно правильно ориентироваться во всем блоке действующей законодательной базы в этой области.

Проблемы, связанные с правильной трактовкой и применением законодательства Российской Федерации, периодически возникают в практической работе по организации защиты информации от ее утечки по техническим каналам, от несанкционированного доступа к информации и от воздействий на нее при обработке в технических средствах информатизации, а также в ходе контроля эффективности принимаемых мер защиты.

Формулирование целей и задач защиты информации, как любой другой деятельности, представляет начальный и значимый этап обеспечения безопасности информации. Важность этого этапа часто недооценивается и ограничивается целями и задачами, напоминающими лозунги. В то же время специалисты в области системного анализа считают, что от четкости и конкретности целей и постановок задач во многом зависит успех в их достижении и решении. Провал многих, в принципе полезных, начинаний обусловлен именно неопределенностью и расплывчатостью целей и задач, из которых не ясно, кто, что и за счет какого ресурса предполагает решать продекларированные задачи.

Цели защиты информации сформулированы в Законе РФ №ФЗ-149 «O6 информации, информатизации и защите информации».

В общем виде цель защиты информации определяется как обеспечение безопасности информации, содержащей государственную или иные тайны. Но такая постановка цели содержит неопределенные понятия: информация и безопасность.

Информация — первичное понятие, используемое в понятийном аппарате информационной безопасности. Предпринимаются многочисленные попытки дать корректное определение понятию «информация», но список попыток пока не закрыт. Учитывая, что любой материальный объект или физическое явление отображаются в виде совокупности признаков (свойств), а человек, кроме того, на основе этих признаков формирует их модели или образы, то информацию можно представить как отображение реального или виртуального мира на языке признаков материальных объектов или абстрактных символов. Более подробно понятие «информация» рассмотрено в разд. II.

Основной целью защиты информации является обеспечение заданного уровня ее безопасности.

Под заданным уровнем безопасности информации понимается такое состояние защищенности информации от угроз, при котором обеспечивается допустимый риск ее уничтожения, изменения и хищения. При этом под уничтожением информации понимается не только ее физическое уничтожение, но и стойкое блокирование санкционированного доступа к ней. В общем случае при блокировке информации в результате неисправности замка или утери ключа сейфа, забытия пароля компьютера, искажения кода загрузочного сектора винчестера или дискетки и других факторах информация не искажается и не похищается и при определенных усилиях доступ к ней может быть восстановлен. Следовательно, блокирование информации прямой угрозы ее безопасности не создает. Однако при невозможности доступа к ней в нужный момент ее пользователь теряет информацию так же, как если бы она была уничтожена.

Угроза может быть реализована с различной вероятностью. Вероятность реализации угрозы безопасности информации определяет риск ее владельца. Допустимость риска означает, что ущерб в результате реализации угроз не приведет к серьезным последствиям для собственника информации. Ущерб может проявляться в разнообразных формах: неполучение прибыли, ожидаемой от информации при ее материализации в новой продукции или принятии более обоснованного решения; дополнительные затраты на замену образцов военной техники, характеристики которой стали известны вероятному противнику; и другие. По некоторым оценкам, например, попадание к конкуренту около 20% объема конфиденциальной информации фирмы может привести к ее банкротству.

Технические каналы утечки информации

6.4. Технические каналы утечки информации, обрабатываемой ОТСС

В зависимости от физической природы возникновения информационных сигналов, а также среды их распространения и способов перехвата, технические каналы утечки информации можно разделить на электромагнитные, электрические и параметрический.

Классификация технических каналов утечки информации, обрабатываемой ОТСС, приведена на рис. 6.11.

Именно для контроля ПЭМИ вводится понятие зоны 2. Зона 2 должна быть меньше контролируемой зоны. В противном случае необходимо использовать активные средства защиты от ПЭМИ, которые будут снижать отношение полезного сигнала к помехе на оборудовании злоумышленника.

В радиоэлектронных средствах и электрических приборах наряду с токопроводами, предусмотренными их схемами, возникают побочные пути, по которым распространяются электрические сигналы, в том числе опасные сигналы, возникающие в результате акустоэлектрического преобразования. Эти пути возникают в результате паразитных связей и наводок. Первоисточником их являются поля, создаваемые электрическими зарядами и токами в цепях радиоэлектронных средств и приборов.

Пространство вокруг ОТСС, в пределах которого на случайных антеннах наводится информационный сигнал выше нормированного значения, обозначается как зона 1.

Перехват излучений на частотах самовозбуждения усилителей низких частот. Cамовозбуждение УНЧ возможно за счет случайных преобразований отрицательных обратных связей в паразитные положительные, что приводит к переводу усилителя из режима усиления в режим автогенерации сигналов[54]. Сигнал на частотах самовозбуждения, как правило, оказывается промодулированным информационным сигналом и может быть перехвачен злоумышленником.

Электрические каналы утечки образуются из-за просачивания информационных сигналов в цепи заземления и электропитания ОТСС, а также за счет наводок, которые мы рассмотрели ранее, на линии электропитания ВТСС и другие проводники, выходящие за пределы контролируемой зоны.

6.5. Технические каналы утечки видовой информации

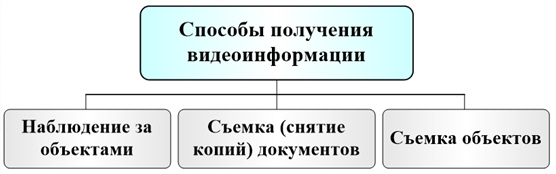

Способы получения видовой информации можно разделить на три группы ( рис. 6.12).

Сбор видовой информации является, пожалуй, самым древним и одновременно эффективным методом получения необходимых сведений. Несмотря на то, что зачастую территория контролируемой зоны хорошо защищена различными средствами (охрана, забор, видеонаблюдение), в настоящее время существует большое количество оптических приборов, позволяющих получать информацию на больших расстояниях, а также миниатюрные фото- и видеокамеры, камуфлированные под разные предметы.

Для примера на рис. 6.13 изображена цифровая микрофотокамера с возможностью съемки видео:

На рис. 6.16 показаны очки ночного видения Диполь 206 PRO (стоимостью около 116 000р). Встроенный инфракрасный осветитель позволяет использовать очки в условиях полнейшей темноты.

Дальность наблюдения портативными приборами ночного видения при использовании подсветки дополнительных инфракрасных прожекторов достигает более 500 м.

Классификация технических каналов утечки информации. Информационный сигнал и его характеристики

Классификация технических каналов утечки информации

На вход канала поступает информация в виде первичного сигнала. Первичный сигнал представляет собой носитель с информацией от ее источника или с выхода предыдущего канала. В качестве источника сигнала могут быть:

Так как информация от источника поступает на вход канала на языке источника (в виде буквенно-цифрового текста, символов, знаков, звуков, сигналов и т. д.), то передатчик производит преобразование этой формы представления информации в форму, обеспечивающую запись ее на носитель информации, соответствующий среде распространения. В общем случае он выполняет следующие функции:

Приемник выполняет функции, обратные функциям передатчика. Он производит:

Классификация технических каналов утечки информации приведена на рисунке 12.2.

Основным признаком для классификации технических каналов утечки информации является физическая природа носителя. По этому признаку ТКУИ делятся на:

Носителем информации в оптическом канале является электромагнитное поле (фотоны). Оптический диапазон подразделяется на:

В радиоэлектронном канале утечки информации в качестве носителей используются электрические, магнитные и электромагнитные поля в радиодиапазоне, а также электрический ток (поток электронов), распространяющийся по металлическим проводам. Диапазон частот радиоэлектронного канала занимает полосу частот от десятков ГГц до звукового. Он подразделяется на:

В материально-вещественном канале утечка информации производится путем несанкционированного распространения за пределы контролируемой зоны вещественных носителей с защищаемой информацией. В качестве вещественных носителей чаще всего выступают черновики документов и использованная копировальная бумага.

Каналы утечки информации можно также классифицировать по информативности на информативные, малоинформативные и неинформативные. Информативность канала оценивается ценностью информации, которая передается по каналу.

По времени проявления каналы делятся на постоянные, периодические и эпизодические. В постоянном канале утечка информации носит достаточно регулярный характер. К эпизодическим каналам относятся каналы, утечка информации в которых имеет случайный разовый характер.

В результате реализации технических каналов утечки информации, возможно возникновение следующих угроз:

Пример: В 1960 году англичане решили узнать позицию Франции на переговорах о вступлении Великобритании в ЕЭС. Однако шифр для сообщений оказался слишком сложным, и раскрыть его не удалось. Случайно англичане заметили, что при обработке перехваченных зашифрованных сообщений присутствуют очень слабые сигналы, которые после усиления оказались не чем иным, как открытым текстом этих сообщений – в шифровальном аппарате на стороне Франции присутствовал паразитный элемент, который давал утечку информации.